Интерактивный вход в систему что это

Запрещаем вход в систему для технических аккаунтов

В своей работе мне довольно часто приходится создавать учетные записи, предназначенные для каких либо технических задач (запуск скриптов, отправка почтовых уведомлений и т.п.). Поскольку эти учетные записи не предназначены для обычной работы, то, в целях безопасности, они не должны иметь возможность входа на сервер.

Запретить вход в систему для определенных учетных записей можно с помощью групповых политик. Для этого откроем оснастку управления групповыми политиками и создадим новый GPO.

Затем откроем созданный GPO для редактирования и перейдем в раздел Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment. Здесь нас интересуют два параметра:

Deny log on locally — запрет на локальный (интерактивный) вход в систему;

Deny log on through Remote Desktop Services — запрет на вход по RDP.

Для активации политики необходимо включить (define) ее и указать пользователей или группы, для которых необходимо запретить вход. Использовать группы более удобно, чем добавлять пользователей по одному, поэтому я создал группу DenyInteractiveLogon, которую и добавлю в данные политики.

В результате должна получиться такая картина.

Политика готова, надо проверить ее действие. Для этого в оснастке ADUC находим группу DenyInteractiveLogon, добавляем в нее специально созданную сервисную учетку service_user

и безуспешно пытаемся войти на компьютер под этим пользователем. При любой попытке входа (локально или по RDP) выдается сообщение об ошибке.

В заключение пара важных моментов, о которых надо помнить при использовании запретов:

• Политика предназначена для компьютеров, поэтому назначать ее надо на подразделения, в которых находятся компьютеры, а не пользователи. В принципе можно особо не заморачиваться и назначить политику на весь домен, все равно запрет будет действовать только на указанные в политике группы;

• Данная политика довольно опасна в неумелых руках. К примеру, если указать в ней группу Domain Users, то никто из доменных пользователей не сможет войти на свой компьютер, а если добавить группу Everyone, то запрет подействует на все без исключения учетные записи. Поэтому, выбирая объекты для запрета будьте внимательны, чтобы не запретить вход обычным пользователям;

• По возможности для технических целей старайтесь использовать управляемые учетные записи служб (managed service accounts), они более безопасны в использовании.

Безопасность при работе в сети

Вход в систему

Впервые пользователь сталкивается с политикой безопасности при входе в систему. Когда он усаживается за свой компьютер и нажимает на CTRL-ALT-DEL, то видит приглашение ко вводу имени пользователя и пароля. В этом разделе мы подробно рассмотрим, что представляет собой процесс входа в системе Windows XP Professional, и как осуществляется переход от одной учетной записи пользователя к другой.

Типы процессов входа в систему

При использовании Windows 2000 в качестве операционной системы сервера, Windows XP Professional использует четыре типа процессов входа.

При входе в систему Windows XP Professional с использованием интерактивного процесса данные, удостоверяющие личность пользователя, сверяются с данными, хранящимися на локальном компьютере или на контроллере домена. Эти процессы будут различаться в зависимости от того, где хранятся данные о пользователе.

Примечание. При входе в домен Windows 2000 в диалоговом окне должна появится надпись Logon domain (Домен входа). Если этого не произошло, щелкните на кнопке Options (Параметры) и выберите домен или введите имя пользователя в следующем формате: username@ mycomputer.myorganization.com.

Интерактивный вход

Для конечного пользователя процесс входа представляется достаточно простым. Надо вписать свое имя пользователя и пароль и нажать на Enter. Однако большая часть событий, необходимых для осуществления интерактивного входа, происходит “за кулисами”. В процессе входа задействованы следующие компоненты.

Запуск от имени

Если вы в своей Windows-сети выполняете всю работу, используя свои администраторские данные для удостоверения личности, то подвергаете сеть необоснованному риску. Например, вы можете неумышленно занести вирус, который распространится по всей сети. Наилучшим способом минимизировать риск является использование для входа прав обычного или опытного пользователя и своей учетной записи администратора, только если этого требует работа.

Запуск от имени позволяет запускать:

Для запуска Run As проделайте следующие шаги.

Если инструмент Run As (Запуск от имени) не работает, убедитесь в том, что сервис Run As подключен, используя оснастку Services (Службы) ММС.

Как, используя встроенные возможности операционной системы «Windows 10», включить или отключить безопасный вход в систему?

Но особенно большое внимание ей стали уделять после стремительного развития огромного множества различных вариантов образцов персональных компьютерных устройств, представленных в стационарном и мобильном исполнении.

Введение

Основными и наиболее востребованными видами компьютерных устройств, которые бесспорно можно назвать основополагающими представителями данного класса, безоговорочно являются настольные персональные компьютеры и ноутбуки широкого вариативного ряда. Обладая сверх скоростными и высоко производительными внутренними комплектующими, означенные образцы компьютерных устройств способны мгновенно исполнять большой объем единовременных высоко затратных процессов, освобождая пользователей от трудоемких действий, значительно упрощая общее взаимодействие последних как между собой, так и с разнообразными видами информационных материалов, в последнее время регулярно и в огромных количествах используемыми пользователями в своей ежедневной деятельности.

Полноценно решать поставленные задачи и максимально использовать заложенные производителями возможности компьютеров помогает современное программное обеспечение, основное усилие которого направлено на увеличение общего уровня производительности, снижение трудоемкости обслуживаемых процессов и повышение удобства каждодневного использования устройств.

Одним из таких, массово представленных на рынке программных продуктов, неоспоримо является операционная система «Windows» производства корпорации «Microsoft». Обладая существенными и многочисленными преимуществами, система «Windows» значительно опередила схожие программные оболочки других производителей, и как следствие, представлена на подавляющем количестве пользовательских компьютеров в мире.

Операционная система «Windows», особенно новейшая ее версия «Windows 10», уделяет повышенное внимание обеспечению серьезного уровня безопасности как информационных материалов, хранящихся на персональных компьютерах или обрабатываемых посредством возможностей системы и установленных в ней приложениях, так и непосредственно защите компьютера, проверяя и контролируя доступ к нему при помощи доступных встроенных системных инструментов.

Это означает, что пользователи могут дополнительно укрепить защиту своего персонального компьютера, на базе самой целевой операционной системы на планете «Windows 10», и на соответствующем безопасном уровне полноценно обеспечить себе защиту как при взаимодействии по сети, так и в автономном режиме. И далее в нашем руководстве показано, как включить или отключить такой инструмент защиты, как безопасный вход в систему «Windows 10».

Безопасный вход является дополнительным компонентом, который присутствует на экране входа в «Windows 10». К сожалению, данный инструмент не способен помешать кому-либо получить доступ к пользовательскому компьютеру, если сторонний человек обладает корректными учетными данными конкретного пользователя для успешного входа в систему. Однако, встроенный инструмент скрывает стандартные поля для ввода данных, пока пользователь не наберет ключевую комбинацию символов. Лишь после верного исполнения, поля для ввода «ПИН-кода» или данных учетной записи становиться доступны для использования в обычном режиме.

Инструмент безопасного входа направлен на предотвращение зловредных действий вредоносных программ. Вредоносный код может находиться на компьютере пользователя, функционировать в фоновом режиме и подделывать экран входа в «Windows 10», чтобы захватывать учетные данные пользователя для дальнейшей передачи злоумышленнику. Поскольку приложения и программы, как правило, не имеют доступа к команде «Ctrl + Alt + Delete», пользователи могут обойти ложный экран входа в систему с помощью безопасного входа, который активируется путем ввода данной команды из трех клавиш, и быть полноценно уверенными, что вводят свои данные действительно в стандартные системные поля.

Активировать инструмент безопасного входа можно разными способами, и далее мы подробнее на них остановимся.

Способ 1. Включить или отключить инструмент безопасного входа в настройках учетных записей пользователей

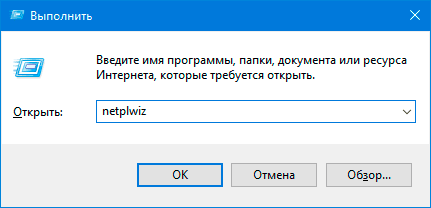

При использовании данного способа пользователям потребуется запустить панель «Учетные записи пользователей», воспользовавшись специальным исполняемым системным приложением «Netplwiz», активирующимся соответствующей одноименной командой.

Для отображения панели пользователям необходимо задействовать возможности диалогового окна «Выполнить», открыть которое можно путем совместного нажатия комбинации клавиш «Windows + R». В текстовом поле «Открыть» запущенного окна введите команду «netplwiz» (без граничных кавычек), а затем нажмите на кнопку «ОК» или клавишу «Ввод» на клавиатуре для непосредственного исполнения.

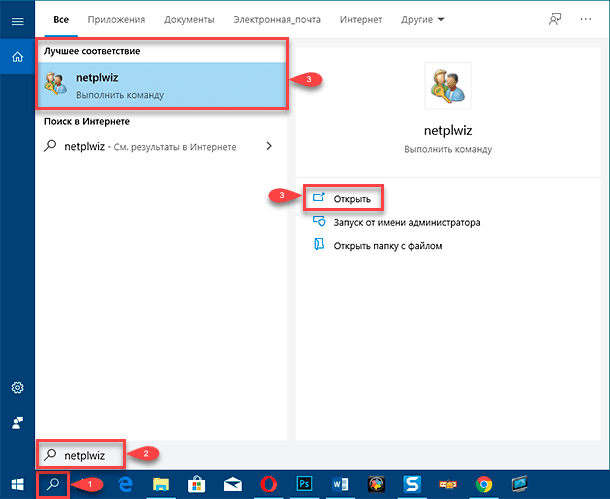

Кроме того, пользователи могут получить доступ к панели «Учетные записи пользователей» и другим способом. Например, нажмите на «Панели задач» в нижнем левом углу рабочего стола на кнопку «Поиск», выполненную в виде значка с изображением лупы, и откройте поисковую панель. В поле ввода запроса наберите фразу «netplwiz». Система мгновенно произведет поиск подходящих вариантов, и в поле «Лучшее соответствие» представит итоговый результат. Щелкните его левой кнопкой мыши или нажмите в боковом меню поисковой панели на кнопку «Открыть» для мгновенного отображения востребованной панели «Учетные записи пользователей».

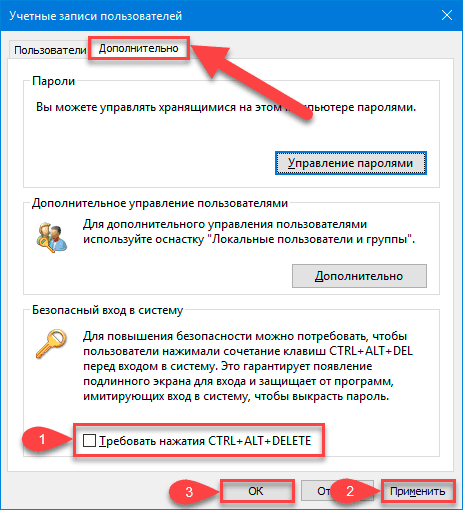

Искомая панель настроек учетных записей появится на экране. Перейдите на вкладку «Дополнительно» (если она не загружается сразу напрямую по умолчанию). В нижней части панели в разделе «Безопасный вход в систему» отыщите параметр «Требовать нажатия CTRL + ALT + DELETE». Установите или снимите индикатор выбора («галочку») в связанной ячейке означенной строки параметра, чтобы соответственно включить или отключить инструмент безопасности на экране входа в «Windows 10».

Нажмите на кнопку «Применить», а затем на кнопку «ОК» для завершения и сохранения установленных изменений настроек экрана доступа в систему.

Способ 2. Включить или отключить интерактивный вход в систему, используя приложение «Локальная политика безопасности»

В данном способе управления инструментом безопасного входа в операционную систему «Windows 10» пользователям потребуется использовать возможности приложения «Локальная политика безопасности», который несколько более трудоемкий, чем простое следование инструкциям, представленным в предыдущем разделе.

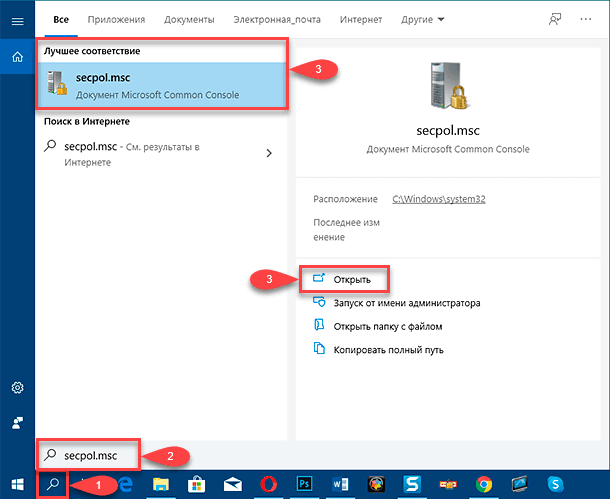

Запустите диалоговое окно «Выполнить», одновременно нажав комбинацию клавиш «Windows + R». В открывшемся окне в текстовом поле набора запроса «Открыть» введите команду «secpol.msc» (без учета наружных кавычек), а затем нажмите клавишу «Ввод» на клавиатуре или на кнопку «ОК» для выполнения.

Как и в ранее представленном «Способе 1», пользователи также могут получить доступ к приложению «Локальная политика безопасности», осуществив набор фразы «secpol.msc» в поле запроса поисковой панели, добиться отображения которой следует путем нажатия на кнопку «Поиск» на «Панели задач» в левом нижнем углу рабочего стола, и щелкнув итоговый результат, представленный в разделе «Лучшее соответствие», или нажав на кнопку «Открыть» в боковом правом меню поисковой панели.

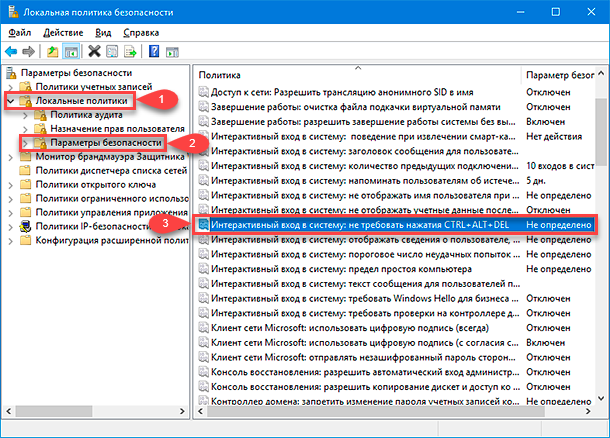

В открывшемся, по результатам исполненных действий, окне приложения «Локальная политика безопасности» разверните в левой боковой панели раздел «Локальные политики», выбрав требуемый из перечисленных вариантов доступных разделов параметров безопасности, нажав на схематическую стрелку «вправо» в строке соответствующего раздела, а потом, из списка вложенных директорий, выберите подпапку «Параметры безопасности». Теперь в связанной правой панели окна, используя стандартные методы перемещения посредством колеса управления компьютерной мыши или ползунка полосы прокрутки, отыщите и дважды щелкните левой кнопкой мыши строку записи политики «Интерактивный вход в систему: не требовать нажатия CTRL + ALT + DEL».

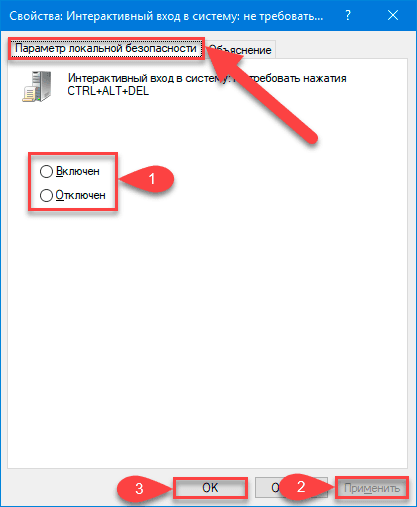

Всплывающая панель свойств выбранной записи политики мгновенно будет отображена на экране, и по умолчанию представлена вкладкой «Параметр локальной безопасности». Установите в связанной ячейке строки «Включен» или «Отключен» индикатор выбора (точку), чтобы соответственно включить или отключить данную функцию. Завершите настройку и сохраните внесенные изменения, нажав на кнопку «Применить», а затем на кнопку «ОК».

Способ 3. Включить или отключить инструмент безопасного входа в систему посредством возможностей приложения «Редактор реестра»

Данный вариант предполагает наличие у пользователей определенных знаний и навыков, позволяющих им производить процедуру редактирования реестра операционной системы «Windows 10», и подходит для уверенных опытных пользователей. Однако стоит помнить, что неосторожные или необдуманные действия, связанные с внесением пользователями изменений в реестр, могут привести к развитию разнообразных ошибок, возможному отказу отдельных приложений или даже полному краху операционной системы.

Откройте диалоговое окно «Выполнить», воспользовавшись одновременным нажатием комбинации клавиш «Windows + R». Введите команду «regedit» (опустив внешние кавычки) в текстовое поле «Открыть» и нажмите на кнопку «ОК» или щелкните на клавиатуре клавишу «Ввод» для продолжения.

Как и в первых двух предыдущих вариантах, пользователи могут получить доступ к «Редактору реестра» из поисковой панели, открывающейся нажатием на кнопку «Поиск» на «Панели задач» в левом нижнем углу рабочего стола, набрав в соответствующем текстовом поле запрос «regedit» или «редактор реестра» и щелкнув, представленный в разделе «Лучшее соответствие», итоговой результат, или нажав на кнопку «Открыть» в боковом меню панели поиска.

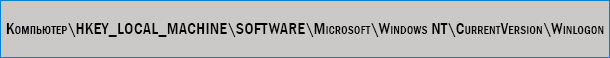

В окне приложения «Редактор реестра» осуществите пошаговый последовательный переход и разверните вложенные папки в следующем порядке:

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

После выбора окончательной папки из предложенного ряда «Winlogon», в правой панели окна будут отображены ее вложенные записи, управляющие определенными заданными параметрами. Отыщите в представленном списке запись реестра «DisableCad» и дважды щелкните ее левой кнопкой мыши, чтобы осуществить запуск всплывающего окна, ответственного за смену установленных настроек.

В представленном окне «Изменение параметра DWORD (32 бита)» установите в текстовом поле «Значение» один из двух числовых коэффициентов, каждый из которых задает определенное действие:

Затем нажмите на кнопку «ОК» для завершения редактирования параметров отмеченной записи реестра и сохранения установленных разрешений. Потом перезагрузите компьютер, чтобы заданные изменения вступили в силу.

Примечание. Если в настройках директории «Winlogon» запись реестра «DisableCad» не отображена, то щелкните правой кнопкой мыши по названию «Winlogon» в левой панели окна и во всплывающем контекстном меню наведите курсор на раздел «Создать». Мгновенно будет отображено новое скрытое вложенное меню, в котором из представленных вариантов выберите раздел «Параметр DWORD (32 бита)». Новый параметр появиться в правой панели окна. Присвойте ему название «DisableCAD» (без ограничивающих кавычек) и измените его значение в соответствии с ранее описанным способом.

Заключение

Вопросы обеспечения общей безопасности как персональных компьютерных устройств, так и разнообразных информационных материалов, тем или иным способом хранящихся на компьютерах или задействованных в различных сферах деятельности пользователей, требуют ответственного подхода и наличия действенных инструментов защиты.

Операционная система «Windows», массово представленная на подавляющем количестве персональных компьютеров в мире, обладает встроенными инструментами безопасности, установленными по умолчанию, как непосредственно сразу активными после первичной установки системы, так и требующими дополнительного включения при соответствующем желании пользователей.

Для исключения непредвиденной кражи пользовательских данных учетной записи, позволяющих осуществлять беспрепятственный доступ в систему, в «Windows 10», новейшей версии операционной системы корпорации «Microsoft» присутствует защитный инструмент безопасного доступа на экране входа. Применяя описанные в данном руководстве способы, пользователи могут быстро включить или, при соответствующей необходимости, отключить доступный инструмент безопасности любым из предложенных вариантов.

Полную версию статьи со всеми дополнительными видео уроками читайте в нашем блоге.

Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL

Относится к:

Описывает лучшие практики, расположение, значения и соображения безопасности для интерактивного логотипа. Не требуется установка политики безопасности CTRL+ALT+DEL.

Справочники

Этот параметр безопасности определяет необходимость нажатия CTRL+ALT+DEL, прежде чем пользователь сможет войти в систему.

Если этот параметр политики включен на устройстве, пользователю не требуется нажимать кнопку CTRL+ALT+DEL для входа в систему.

Если эта политика отключена, любой пользователь должен нажать CTRL+ALT+DEL перед входом в операционную систему Windows (если он не использует смарт-карту для логотипа).

Корпорация Майкрософт разработала эту функцию, чтобы упростить доступ пользователей с определенными типами физических нарушений к устройству с Windows операционной системой; однако, не нажимая клавишу CTRL+ALT+DELETE, пользователи могут быть подвержены атакам, которые пытаются перехватить их пароли. Требование CTRL+ALT+DELETE перед входом пользователей гарантирует, что пользователи будут общаться с помощью надежного пути при вводе паролей.

Вредоносный пользователь может установить вредоносные программы, похожие на стандартный диалоговое окно для Windows операционной системы, и захватить пароль пользователя. Затем злоумышленник может войти в скомпрометированную учетную запись с любым уровнем прав пользователя.

Возможные значения

Рекомендации

Местонахождение

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Соображения конфликта политики

Начиная с Windows Server 2008 и Windows Vista необходимо сочетание ключей CTRL+ALT+DELETE для проверки подлинности, если эта политика отключена.

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через объекты групповой политики (GPOs). Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном компьютере с помощью привязки к локальной политике безопасности.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Этот параметр упрощает доступ пользователей с определенными типами физических нарушений к устройствам, Windows операционной системе. Однако, если пользователям не требуется нажимать CTRL+ALT+DEL, они подвержены атакам, которые пытаются перехватить их пароли. Если перед логоном требуется CTRL+ALT+DEL, пароли пользователей будут сообщаться с помощью надежного пути.

Если этот параметр включен, злоумышленник может установить вредоносные программы, похожие на стандартный диалоговое окно логотипа в операционной системе Windows, и захватить пароль пользователя. Затем злоумышленник сможет войти в скомпрометированную учетную запись с любым уровнем привилегий, которые имеет пользователь.

Противодействие

Отключить интерактивный логотип: не требуется параметр CTRL+ALT+DEL.

Возможное влияние

Если для входа в систему не используется смарт-карта, пользователи должны одновременно нажать три клавиши перед отображением диалогового окна с логотипом.

Подключение к удаленному рабочему столу “Локализованная политика этой системы не позволяет в интерактивном режиме в сети”.

Проблемы

Если вы не администратор и пытаетесь использовать средство подключения к удаленному рабочему столу, может появиться следующее сообщение об ошибке:

Локализованная политика этой системы не позволяет в интерактивном режиме использовать для работы с данными веб-сайт.

Причина

Эта проблема возникает, потому что учетная запись пользователя не входит в локализованную группу “Пользователи удаленного рабочего стола”.

Решение

Чтобы решить эту проблему за вас, перейдите в раздел”Исправление для меня”. Чтобы устранить проблему самостоятельно, перейдите к разделу «Самостоятельное решение проблемы».

Помощь в решении проблемы

Чтобы устранить эту проблему автоматически, нажмите кнопку или ссылку “Исправить”. Нажмите кнопку “Выполнить” в диалоговом окне “Загрузка файла” и следуйте последователям мастера fix it.

Введите учетную запись пользователя в поле “Пользователи” во время установки решения Fix it.

Чтобы добавить учетную запись пользователя домена в локализованную группу “Пользователи удаленного рабочего стола”, используйте следующий формат:

Domain\Username

Чтобы добавить несколько учетных записей пользователей в локализованную группу “Пользователи удаленного рабочего стола”, используйте точки с заточкими (;) в качестве в качестве вехи. Например:

Username1; Имя пользователя2

Возможно, мастер доступен только на английском языке. При этом автоматическое исправление подходит для любых языковых версий Windows.

Если вы не используете компьютер, на котором возникла проблема, решение Fix It можно сохранить на устройстве флэш-памяти или компакт-диске, а затем запустить на нужном компьютере.

Самостоятельное решение проблемы

Чтобы устранить эту проблему, добавьте пользователей, разрешенных в список “Пользователи удаленного рабочего стола”:

Нажмите кнопку Пуск, выберите пункт Настройки, а затем — Панель управления.

Дважды щелкните “Система”, а затем на вкладке “Удаленный” выберите “Выбор удаленных пользователей”.

Щелкните “Добавить тип” в имени учетной записи пользователя и нажмите кнопку “ОК”.

Если вы добавляете несколько имен пользователей, разделять их имена можно с помощью точки с за semicolon.

Примечание. Чтобы добавить пользователей в группу удаленных рабочих стола, необходимо войти в систему с помощью учетной записи администратора.

Кроме того, убедитесь, что у группы “Пользователи удаленного рабочего стола” есть достаточные разрешения для входа в службы терминалов. Для этого выполните следующие действия:

Нажмите кнопку“Начните”, выберите “Выполнить”,введите secpol.msc и нажмите кнопку “ОК”.

Раз развернуть локальные политикии щелкнуть “Назначение прав пользователя”.

В правой области дважды щелкните “Разрешить эмблему через службы терминалов”. Убедитесь, что в списке указана группа “Пользователи удаленного рабочего стола”.

В правой области дважды щелкните “Запретить логотип через службы терминалов”. Убедитесь, что группы “Пользователи удаленного рабочего стола” нет в списке, и нажмите кнопку “ОК”.

Закроем оснастку “Локальные параметры безопасности”.

Проблема устранена?

Проверьте, устранена ли проблема. Если устранена, пропустите дальнейшие инструкции, приведенные в этом разделе. Если нет, обратитесь в службу технической поддержки.

Мы ценим ваши замечания. Чтобы оставить отзыв или сообщить о проблемах с этим решением, оставьте комментарий в блоге«Fix it for me»или отправьте нам сообщение

электронной почты.