Какие три параметра необходимо настроить для обеспечения ssh доступа к маршрутизатору

Какие три параметра необходимо настроить для обеспечения ssh доступа к маршрутизатору

Поговорим о том как настроить ssh доступ на маршрутизаторы Cisco.

По умолчанию для управления оборудованием cisco используется протокол telnet, который является незащищённым и передаёт данные и пароли в открытом виде. Для обеспечения безопастности сетевого оборудования Cisco рекомендуется отключать протокол telnet, а для управления использовать протокол ssh.

Настройку ssh доступа на оборудование cisco

Заходим в привилегированный режим.

Настраиваем параметры необходимые для генерации ключа используемого ssh.

Устанавливаем точную текущую дату и время.

Входим в режим конфигурирования.

Задаем домен, если у вас нет домена можно указать любой домен например cisco.com.

Задаем имя роутера.

Задаем версию протокола ssh. Рекомендуется версия 2.

Задаем количество попыток подключения по ssh.

Задаем хранение пароли в зашифрованном виде.

Включаем протокол aaa.

Создаем пользователя admin с паролем qwerty и максимальными уровнем привелегий 15.

Задаем пароль qwerty для привилегированного режима.

Генерируем rsa ключ для ssh длиной желательно не менее 1024.

Разрешаем доступ по ssh только из определенной сети (192.168.1.0/24).

Входим в режим конфигурирования терминальный линий.

Разрешаем доступ только по ssh.

По умолчанию журнальные сообщения могут выводиться в независимости от того набирает пользователь какие либо команды или нет, прерывая исполнение текущих команд. Включая logging synchronous маршрутизатор начинает дожидаться завершения текущей команды и вывода ее отчета.

Позволяем входить сразу в привилигированный режим.

Включаем автоматическое закрытие ssh сессии через 30 минут.

Привязываем группу доступа, созданную на шаге 10, к терминальной линии.

Выходим из режима конфигурирования.

Вот и все, включение ssh на оборудование Cisco закончено.

1″ :pagination=”pagination” :callback=”loadData” :options=”paginationOptions”>

Настройка SSH в Cisco

Настроить SSH в Cisco. Сделать SSH средой по умолчанию для терминальных линий.

1. cisco> enable

2. cisco# clock set 17:10:00 28 Aug 2009

3. cisco# configure terminal

4. cisco(config)# ip domain name test.dom

5. cisco(config)# crypto key generate rsa

6. cisco(config)# service password-encryption

7. cisco(config)# username user privilege 15 password 7 Pa$$w0rd

8. cisco(config)# aaa new-model

9. cisco(config)# line vty 0 4

10. cisco(config-line)# transport input ssh

11. cisco(config-line)# logging synchronous

12. cisco(config-line)# exec-timeout 60 0

13. cisco(config-line)# exit

14. cisco(config)# exit

15. cisco# copy running-config startup-config

1. Входим в привилегированный режим

2. Устанавливаем точное время для генерации ключа

3. Входим в режим конфигурирования

4. Указываем имя домена (необходимо для генерации ключа)

5. Генерируем RSA ключ (необходимо будет выбрать размер ключа)

6. Активируем шифрование паролей в конфигурационном файле

7. Заводим пользователя с именем user, паролем Pa$$w0rd и уровнем привилегий 15

8. Активируем протокол ААА. (до активации ААА в системе обязательно должен быть заведен хотя бы один пользователь)

9. Входим в режим конфигурирования терминальных линий с 0 по 4

10. Указываем средой доступа через сеть по умолчанию SSH

11. Активируем автоматическое поднятие строки после ответа системы на проделанные изменения

12. Указываем время таймаута до автоматического закрытия SSH сессии в 60 минут

13. Выходим из режима конфигурирования терминальных линий

14. Выходим из режима конфигурирования

15. Сохраняем конфигурационный файл в энергонезависимую память

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

🔥 Популярное

Настройка Site-To-Site IPSec VPN на Cisco

Настройка GRE туннеля на Cisco

Cisco ASA 5506-X: интерфейс BVI

Как скачать и установить Cisco Packet Tracer

👌 Похожее

Как настроить IPSec VPN между Cisco ASA и брандмауэром Palo Alto

Балансировка GLBP (Gateway load Balancing Protocol)

Отказоустойчивость Cisco ASA: строим HA

Устранение неисправностей EtherChannel

Настройка доступа к Cisco по SSH

В Cisco Packet Tracer

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Между ними есть одно основное различие – в протоколе Telnet все данные передаются по сети в незашифрованном виде, а в случае SSH все команды шифруются специальным ключом. SSH был разработан как замена Telnet, для безопасного управления сетевыми устройствами через небезопасную сеть, такую как Интернет. На всякий случай запомните, что Telnet использует порт 22, а SSH – 23.

Поэтому наша рекомендация – используйте SSH всегда, когда возможно.

Настройка

Для начала, вам понадобится Packet Tracer – программа для эмуляции сетей от компании Cisco. Он полностью бесплатен и его можно скачать с сайта netacad.com после регистрации. Запустите Packet Tracer и приступим к настройке.

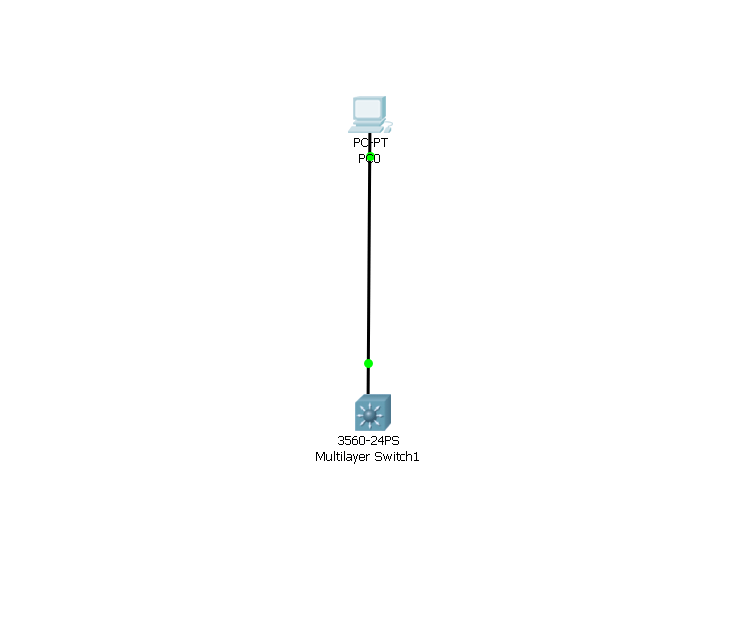

Постройте топологию как на скриншоте ниже – один компьютер и один коммутатор третьего уровня. Нужно будет подключить их между собой и приступить к настройке.

Готово? Теперь обеспечим сетевую связность и настроим интерфейс vlan 1 на коммутаторе, для этого введите следующие команды:

Если сразу после создания в консоли коммутатора будет вопрос начать ли диалог изначальной настройки – ответьте «No».

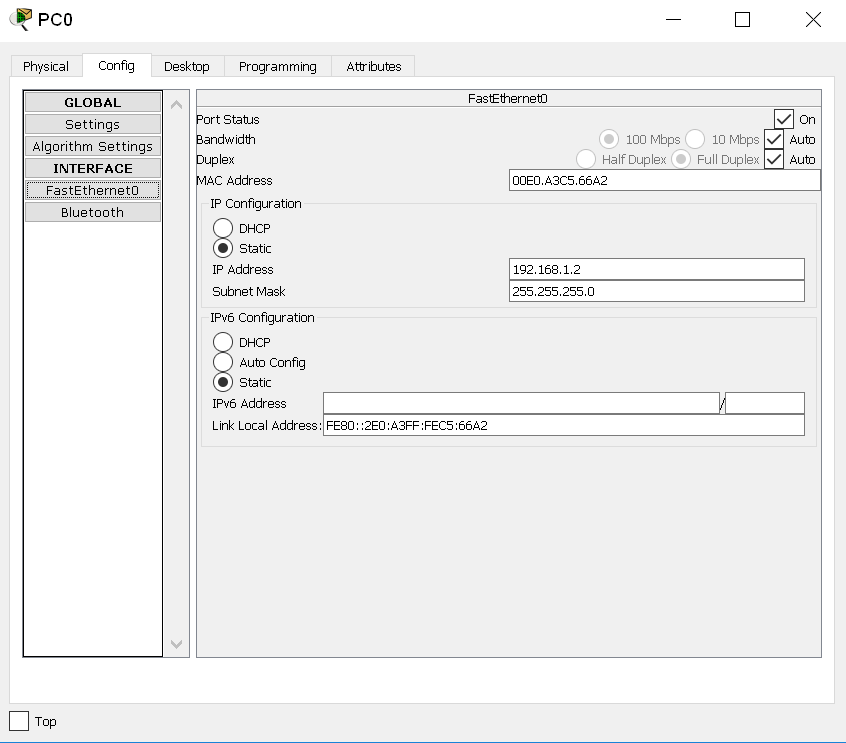

Далее, настроим сетевую карту компьютера – укажем сетевой адрес в настройках FastEthernet0: 192.168.1.2. По умолчанию все новые компьютеры будут находиться в vlan 1.

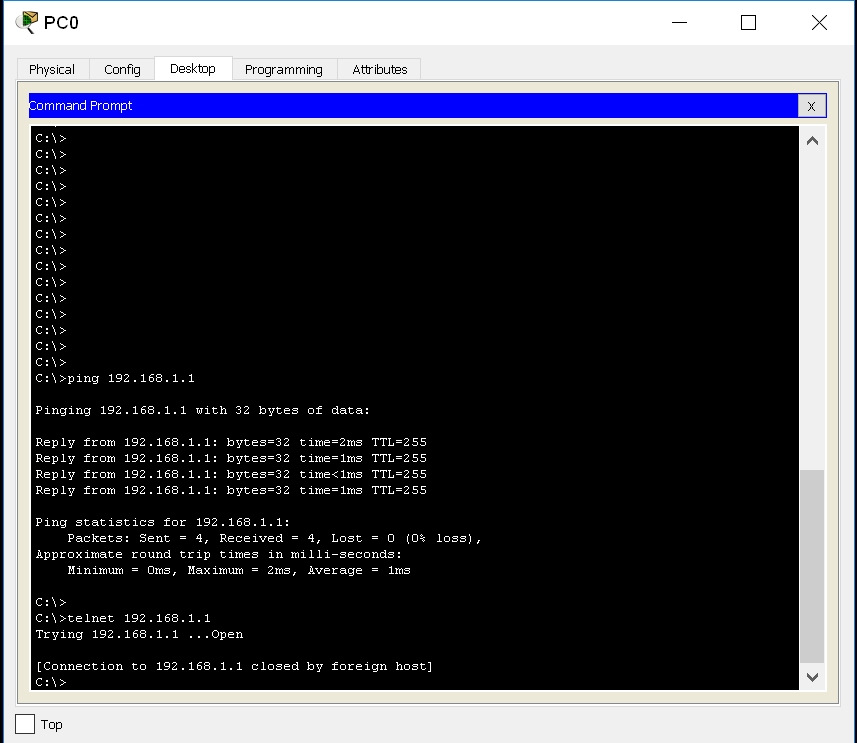

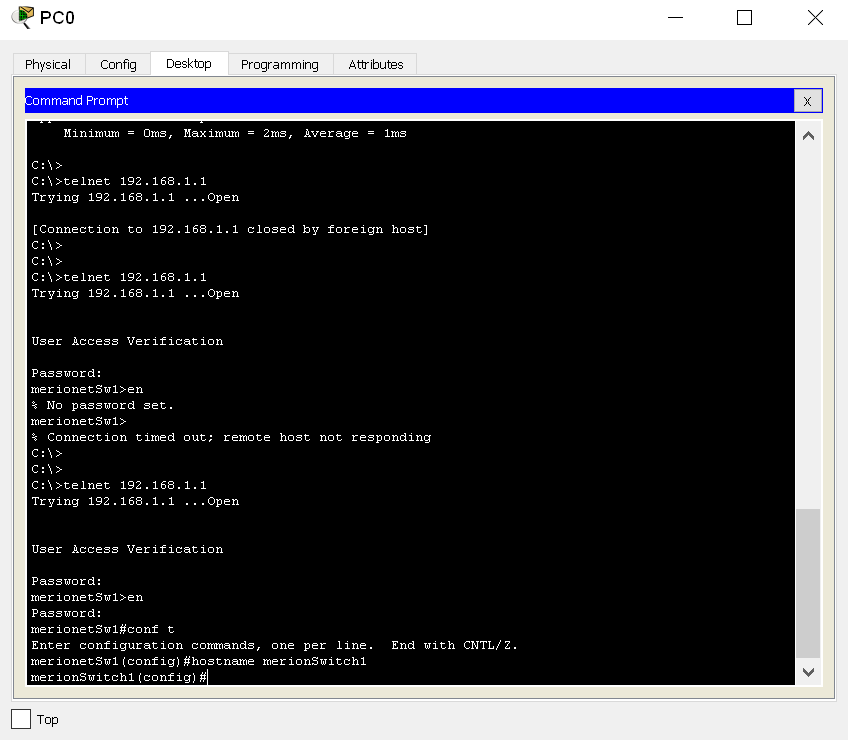

Теперь давайте попробуем пингануть коммутатор и зайти на него по протоколу telnet с нашего ПК на коммутатор – и вы увидите, что соединение будет отклонено по причине того, что мы еще не настроили аутентификацию на коммутаторе.

Перейдем к настройке аутентификации. Система поддерживает 20 виртуальных tty/vty линий для Telnet, SSH и FTP сервисов. Каждая сессия, использующая вышеупомянутый протокол занимает одну линию. Также можно усилить общую безопасность с помощью валидации запросов на авторизацию на устройстве. Перейдите обратно в режим общей конфигурации (conf t) на коммутаторе с помощью команды exit и введите следующие команды:

Пароль cisco, используемый в статье, является крайне небезопасным и служит исключительно для демонстрационных целей. Если вы оставите такой пароль на настоящем оборудовании, шансы, что вас взломают будут стремиться к бесконечности. Лучше используйте наш генератор устойчивых ко взлому паролей 🙂

Теперь снова попробуйте зайти по Telnet на свитч – все должно получиться! Однако, при попытке перейти к настройке и выполнении команды enable вы увидите, что это невозможно, по причине того, что не установлен пароль на глобальный режи enable.

Чтобы исправить это, введите следующие команды:

Попробуйте еще раз – теперь все должно получиться!

Теперь настроим SSH на коммутаторе – для этого обязательно нужно указать хостнейм, доменное имя и сгенерировать ключ шифрования.

Вводим следующие команды (из основного конфигурационного режима):

Выбираем длину ключа – по умолчанию значение стоит равным 512 битам, для SSH версии 2 минимальная длина составляет 768 бит. Генерация ключа займет некоторое время.

После генерации ключа продолжим настройку коммутатора:

Теперь зайти по протоколу Telnet уже не выйдет, так как мы заменили его на SSH. Попробуйте зайти по ssh, используя логин по умолчанию – admin. Давайте-ка поменяем его на что-то поприличнее (опять из conf t):

Теперь попробуйте зайти с рабочей станции на коммутатор и удостоверьтесь, что новые настройки вступили в силу.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Доступ по SSH на Cisco IOS

Read the article CONFIGURING SSH ON CISCO IOS in

Вопрос «как настроить подключение к Cisco по протоколу SSH?» возникает у каждого, кто сталкивается с этим оборудованием. Ответ — «Просто!»

Для примера возьмем модель маршрутизатора Cisco 881. Команды для настройки других маршрутизаторов (1841, 2800, 3825…) или коммутаторов (2900, 3500, 4800…) будут аналогичными. Различие может быть лишь в настройке интерфейсов. (Настройка доступ по протоколу SSH на межсетевые экраны Cisco ASA описана в статье «Cisco ASA. Основы. Доступ в Интернет»

Итак, в нашем распоряжении:

Задача: настроить защищенное подключение к маршрутизатору Cisco с помощью протокола SSH и обеспечить безопасное удаленное управление.

Шаг 0. Настройка интерфейса

На маршрутизаторе должен быть включен интерфейс, который будет использоваться для управления. В нашем случае это будет внутренний (LAN) интерфейс Fastethernet 0.

Для справки:

На Маршрутизаторе Cisco 881 имеется один интерфейс 3го уровня Fastethernet 4 (тот, на котором сразу можно задать IP адрес) и встроенный коммутатор с четырьмя интерфейсами 2го уровня (Fastethernet 0 – Fastethernet 3). На каждый из этих 4ех интерфейсов можно привязать по одному(!) виртуальному интерфейсу 3го уровня. (Vlan).

Для интерфейса управления маршрутизатора выбираем первый доступный адрес в сети офиса — 192.168.0.1. Далее заходим в настройки виртуального интерфейса Vlan 1 и присваиваем ему этот ip адрес. После этого привязываем его к одному из физических интерфейсов маршрутизатора (Fastethernet 0) и включаем его командой no shut.

Для наглядности:

ip address => interface Vlan X => interface Fastethernet Y

Задаем ip адрес на интерфейсе Vlan 1

R-DELTACONFIG (config)#

interface Vlan 1

ip address 192.168.0.1 255.255.255.0

no shutsown

Привязываем Vlan 1 к физическому интерфейсу FastEthernet 0

R-DELTACONFIG (config)#

interface Fa 0

switchport access vlan 1

no shutsown

Последнее действие выполняется для того, чтобы убедиться в корректности настройки. Vlan 1 привязан по умолчанию к каждому интерфейсу 2го уровня и строчка будет отображаться в конфигурации только, если номер Vlan будет отличаться от 1.

Далее необходимо проверить доступность созданного интерфейса с самого маршрутизатора, а затем с любой рабочей станции офиса, например с рабочей станции администратора. Подойдет простая проверка командой Ping. Естественно, что интерфейс маршрутизатора Fastethernet 0 должен быть соединен с коммутатором локальной сети (или напрямую с компьютером администратора) и адрес компьютера, с которого выполняется проверка, находится в той же сети, что и адрес интерфейса маршрутизатора (например 192.168.0.10).

Шаг 1 Создание учетной записи администратора

Для удаленного управления требуется создать учетную запись, если таковая еще отсутствует.

R-DELTACONFIG (config)#

username admin secret *****

Вместо звездочек ****** задаем пароль для учетной записи admin.

Важно!

По правилам хорошего тона пароль состоит из заглавных и прописных букв, цифр и спец. символов, при этом не короче 8 символов.

Шаг 2 задание пароля на режим конфигурирования

Шаг 3. Включение удаленного управления

Для удаленного управления необходимо указать способ аутентификации пользователя командой login local

R-DELTACONFIG (config)#

line vty 0 4

login local

После выполнения этого шага и при условии, что интерфейс управления маршрутизатора доступен пользователю, становится возможным подключение к маршрутизатору с помощью протокола telnet. Для этого необходимо из командной строки рабочей станции администратора выполнить команду

C:\Documents and Settings\***> telnet 192.168.0.1

Должен последовать запрос пользователя и пароля, которые были заданы в шаге 1. После успешной авторизации будет доступен упрощенный режим управления маршрутизатора (со стрелкой «>«). Для доступа к привилегированному режиму (#) необходимо ввести команду enable, а после пароль из шага 2.

Шаг 4 Настройка SSH

При использовании протокола Telnet (TCP порт 23) все команды и данные о конфигурировании устройства передаются в открытом виде, что потенциально небезопасно. Для защиты подключения используется протокол SSH (TCP порт 22).

Для настройки подключения через протокол SSH необходимо задать имя домена (любое), сгенерировать криптографический ключ доступа и включить сам протокол SSH версии 2.

R-DELTACONFIG (config)#

ip domain-name deltaconfig.ru

crypto key generate rsa

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

// после запроса необходимо указать 1024

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable. [OK]

ip ssh ver 2

После выполнения этого шага появляется возможность подключаться через SSH с помощью специальной программы, поддерживающей данную функцию, например putty. Скачать можно по этой ссылке.

Шаг 5. Ограничение подключения к маршрутизатору только через SSH

Для того, чтобы исключить возможность подключения к маршрутизатору по протоколу Telnet необходимо ввести следующие команды:

R-DELTACONFIG (config)#

line vty 0 4

transport input ssh

После этого удаленный доступ к консоли устройства будет невозможен кроме как по протоколу SSH.

Дополнительно можно ограничить доступ к управлению маршрутизатором или коммутатором Cisco только с определенных ip адресов. Как это сделать описано в этой статье.

Важно!

Будьте осторожны с доступом на устройства. Не пренебрегайте защитой подключения и ограничения круга лиц, допущенных к управлению.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG# write

Building configuration.

[OK]

Какие три параметра необходимо настроить для обеспечения ssh доступа к маршрутизатору

Настройка SSH

на Cisco

Протокол SSH является стандартом и широко применяется для удаленного администрирования сетевых устройств.

Настройка SSH является базовым этапом первоначальной настройки устройства.

Если конфигурация устройства пуста, то система задаст вопрос о запуске мастера настройки устройства —

нажмите «n» и ввод, чтобы пропустить мастер и настроить устройство самостоятельно.

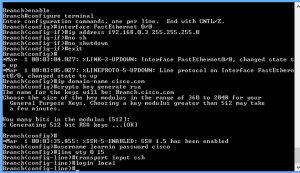

Router>enable — вход в режим Exec.

Router#configure terminal — вход в режим конфигурации.

Router(config)#hostname Branch — Настройка имени маршрутизатора.

Branch(config)#interface FastEthernet 0/0 — Вход в настройку физического интерфейса Fa 0/0.

Branch(config-if)#ip address 192.168.0.3 255.255.255.0 — Настройка IP адреса и маски сети на Fa0/0.

Branch(config-if)#no shutdown — Включение интерфейса.

Branch(config-if)#exit — Выход из режима настройки интерфейса.

Branch(config)#ip domain-name learnin.ru — Настройка имени домена (может быть любым, не привязано к AD)

Branch(config)#crypto key generate rsa — Генерация ключа для SSH. (Может потребоваться выбрать длину ключа)

Branch(config)#username learnin password cisco — Создание пользователя в локальной базе маршрутизатора

Branch(config)#interface line vty 0 15 — Вход в режим настройки терминальных линий.

Branch(config-line)#transport input ssh — Указание протокола SSH для подключения к линиям.

Branch(config-line)#login local — Указание использовать локальную базу (см. выше) для аутентификации пользователей по SSH.

Конфигурация Branch завершена. Теперь можно подключиться к маршрутизатору удаленно при помощи протокола SSH используя имя пользователя learnin и пароль cisco.

Если настройка произведена правильно, то вы можете подключиться к Branch протоколу SSH.

Это базовая настройка устройства, которая позволяет получить к нему доступ удаленно через сеть.

Протокол SSH является стандартным протоколом доступа к сетевым устройствам всевозможных производителей в бизнес среде ввиду своей защищенности.

Самый простой способ проверить работоспособность конфигурации, не используя дополнительное оборудование, — подключиться с устройства на свой IP адрес. Можно воспользоваться встроенным в Cisco IOS SSH клиентом:

Также, можно проверить доступ по SSH к Branch с компьютера PC1, а также коммутатора SW1, для этого нужно настроить на этих устройствах IP адреса в той же сети, что и адрес маршрутизатора — попробуйте сами.