На контроллерах домена под управлением windows server 2019 по умолчанию применяется параметр

Решено предварительные требования при повышении до контроллера домена

Diversant

Случайный прохожий

Решил создать отдельную тему по поводу своих похождений в дебри active directory. Вопросы по проверке предварительных требований.

Когда я пытался повысить рядовой сервер до контроллера домена dcpromo выдал мне ряд предупреждений:

1. На контроллере домена под управлением Windows Server 2016 по умолчанию применяется параметр безопасности “Разрешать алгоритмы шифрования, совместимые с Windows NT 4.0”, которые не позволяет использовать менее надежные алгоритмы шифрования при установке соединений по защищенным каналам.

2. Не рекомендуется использовать службу репликации файлов (FRS). Что бы продолжить репликацию папки SYSVOL, необходимо перейти на репликацию DFS с помощью команды DFSRMIG. Если продолжить использование этой службы для репликации SYSVOL в данном домене, могут возникнуть проблемы с добавлением контроллеров домена под управлением последующих версий Windows Server.

3. Делегирование для этого DNS-сервера невозможно, поскольку полномочная родительская зона не найдена или не использует DNS-сервер Windows. При объединении с существующей инфраструктурой DNS следует вручную создать делегирование для этого DNS-сервера в родительской зоне, чтобы обеспечить надежное разрешение имен за пределами домена DOMEN.LOCAL. В противном случае никаких действий не требуется

Пришлось отменить и разобраться с DFS репликацией (это в соседней теме решилось). Вопрос теперь по тестированию AD, как все проверить и что делать если не все тесты проходят удачно.

Отключение настроек AllowNT4Crypto на всех затронутых контроллерах доменов

Почему это достойно внимания

Разрешение старых алгоритмов криптографии NT4 может создать серьезную угрозу безопасности и служить сигналом о том, что в вашей ИТ-среде все еще может использоваться очень старое и небезопасное оборудование или программное обеспечение (например, NT4 или более старые клиенты SAMBA SMB). Более того: ни одна поддерживаемая в настоящее время ОС уже даже не учитывает эту настройку.

Посмотрите, как инженер по работе с клиентами объясняет проблему

Контекст и рекомендации

По умолчанию Windows Server 2008 или более поздний запрещает клиентам, работающим с операционными системами, не относящимися к Microsoft, или операционными системами Windows NT 4.0, устанавливать безопасные каналы с использованием слабых криптографических алгоритмов в стиле Windows NT 4.0. Любая операция, зависящая от канала безопасности, которая инициируется клиентами, использующими устаревшие версии операционной системы Windows или работающими с операционными системами не от Майкрософт, не поддерживающими надежные криптографические алгоритмы, приведет к сбою из-за контроллера домена под управлением Windows Server 2008, Windows Server 2008 R2 или Windows Server 2012 с настройками по умолчанию.

Рекомендуемые действия

Для решения этой проблемы выполните одно из следующих действий:

Подробнее

Подробнее об этом поведении читайте в Служба сетевого входа в систему на Windows Server 2008 и на контроллерах доменов Windows Server 2008 R2 не позволяет использовать старые криптографические алгоритмы, совместимые с Windows NT 4.0 по умолчанию в https://support.microsoft.com/kb/942564

Для получения дополнительной информации об изменении соответствующего GPO см. Изменение политик безопасности в политике контроллеров доменов по умолчанию в https://technet.microsoft.com/library/cc731654.aspx.

Чтобы оставить отзыв по Services Hub или содержимому в целом, отправьте свой отклик через UserVoice. По конкретным запросам и обновлениям контента, касающимся Services Hub, пожалуйста, свяжитесь в нашей командой поддержки, чтобы отправить обращение.

На контроллерах домена под управлением windows server 2019 по умолчанию применяется параметр

Установка и настройка Active Directory, DNS, DHCP

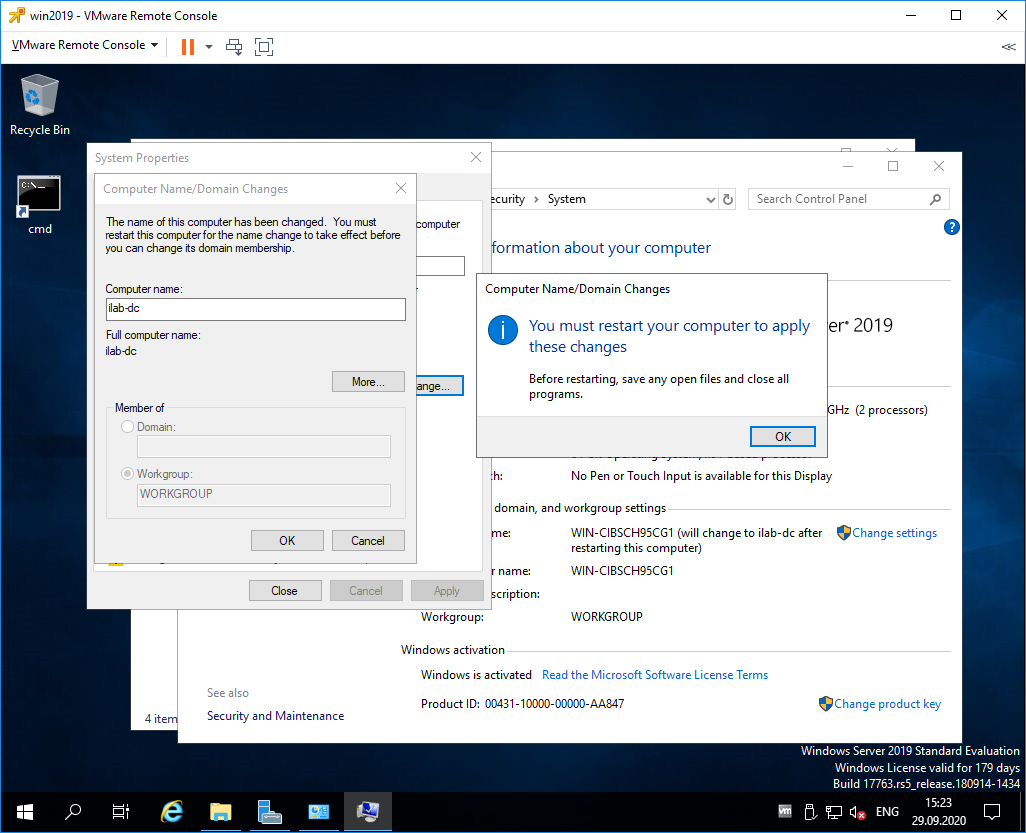

Переименование сервера

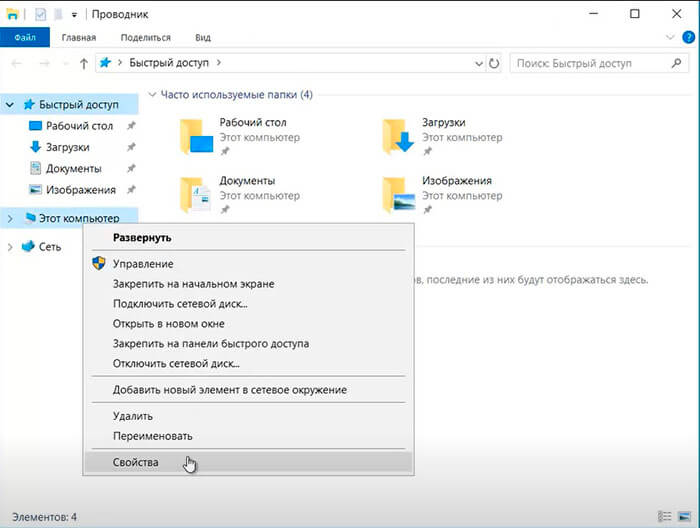

1. Для изменения имени сервера нажимаем правой клавишей мыши на “Этот компьютер“, в появившемся меню выбираем “Свойства“.

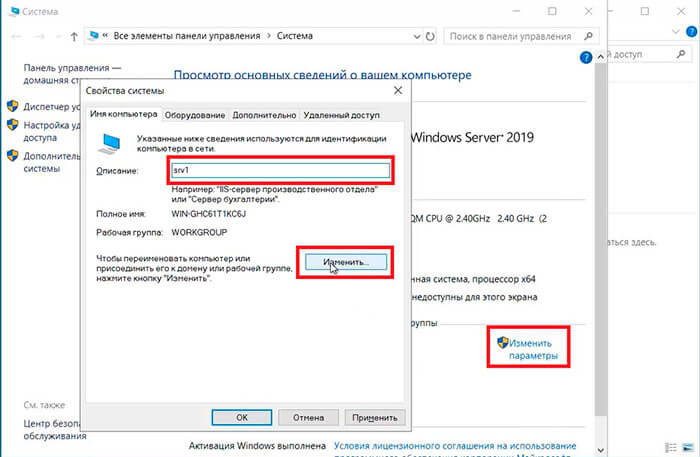

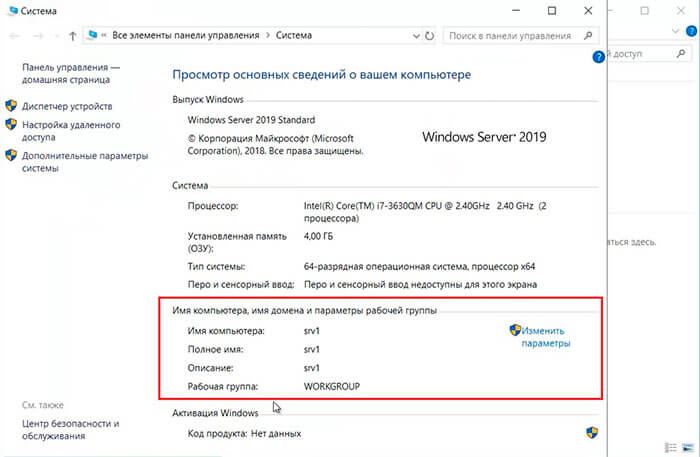

2. Далее нажимаем “Изменить параметры“. В открывшемся окне добавляем описание сервера, далее выбираем “Изменить“.

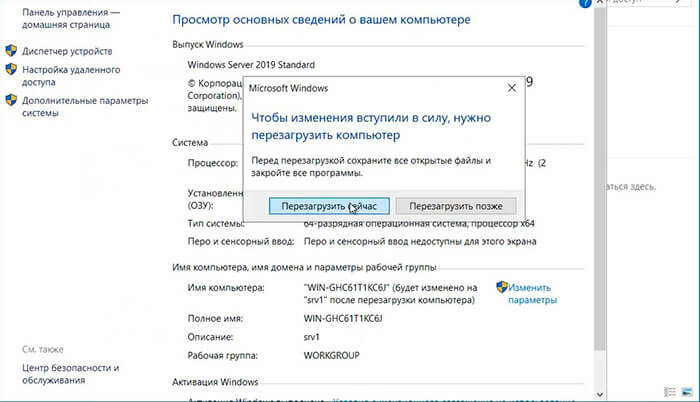

4. Нажимаем “Перезагрузить сейчас” и ожидаем перезагрузки сервера.

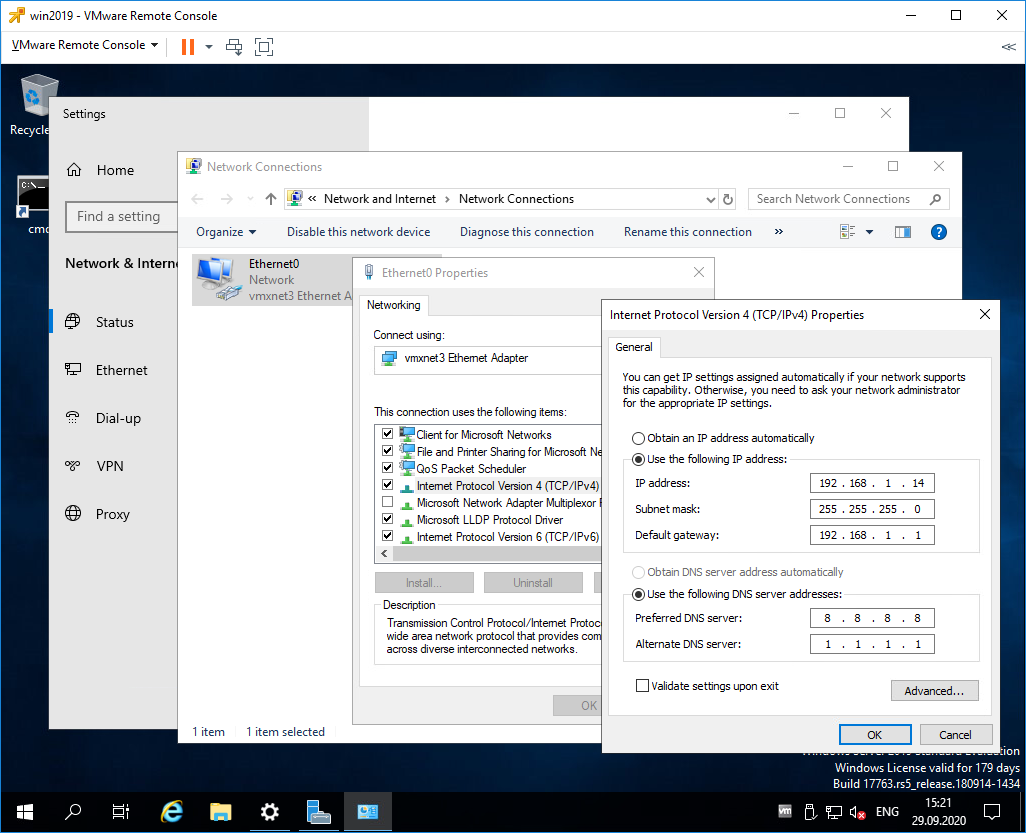

Настройка сетевого интерфейса

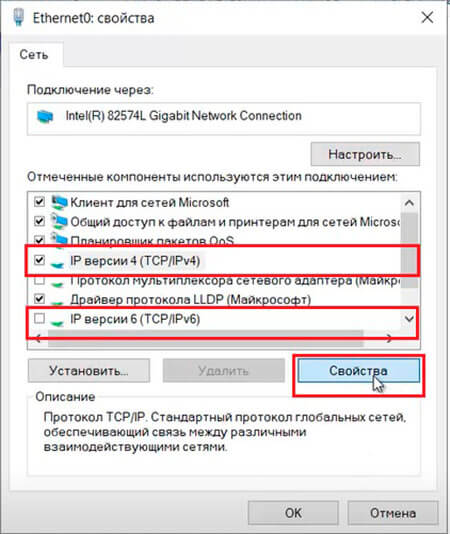

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее “Enter“. Снимаем чекбокс “IP версии 6“, далее выбираем “IP версии 4“, далее “Свойства“.

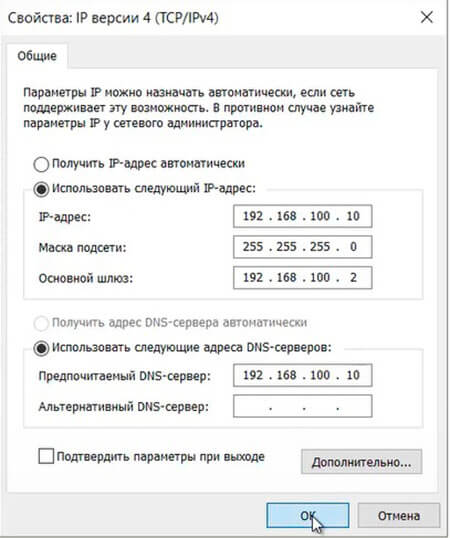

7. Выбираем “Использовать следующий IP-адрес” и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем “ОК“. На этом настройка сетевого интерфейса закончена.

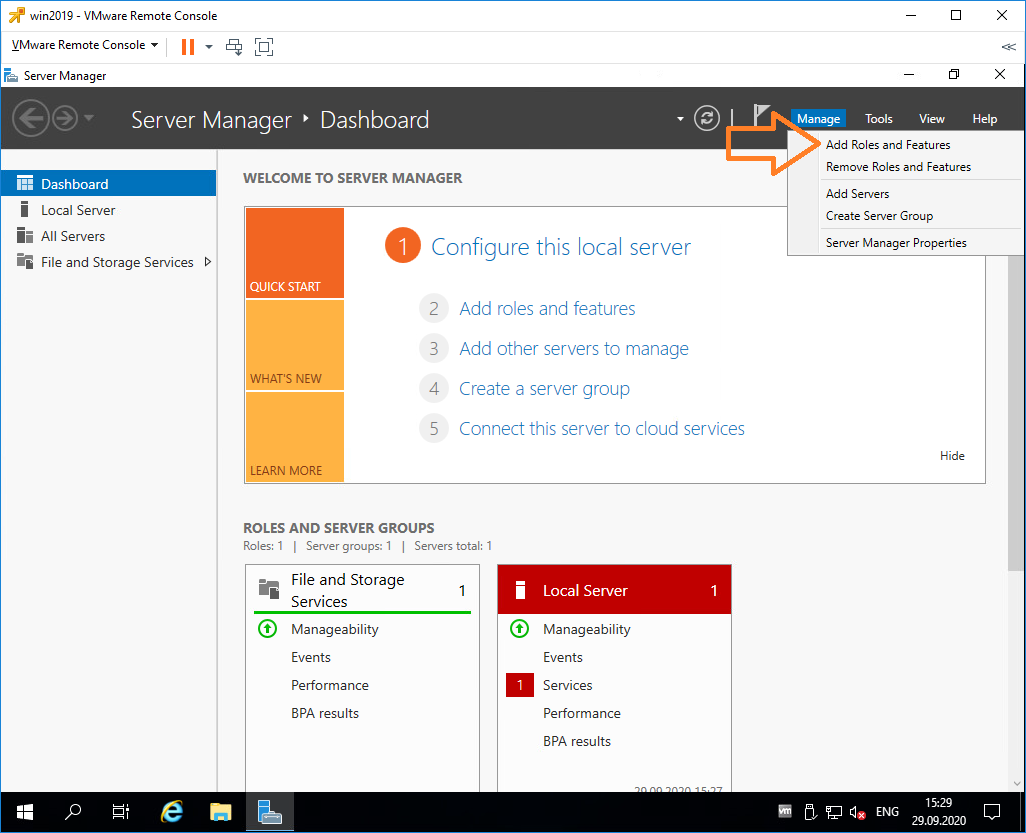

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

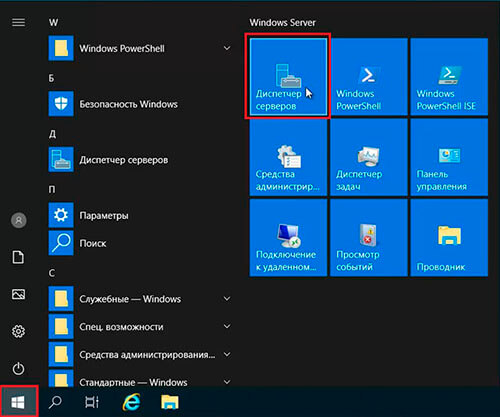

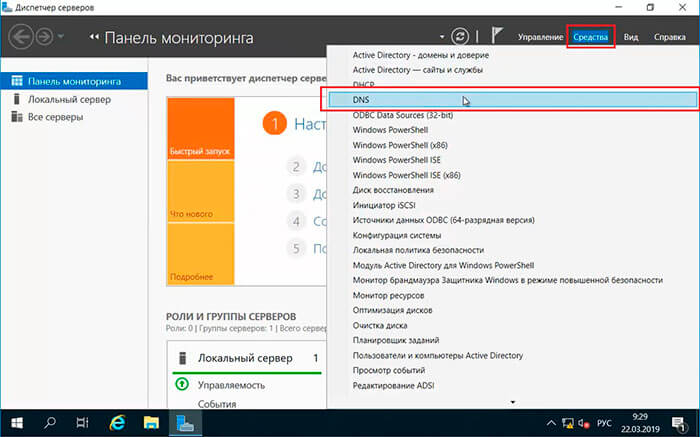

8. Нажимаем “Пуск“, далее “Диспетчер серверов“.

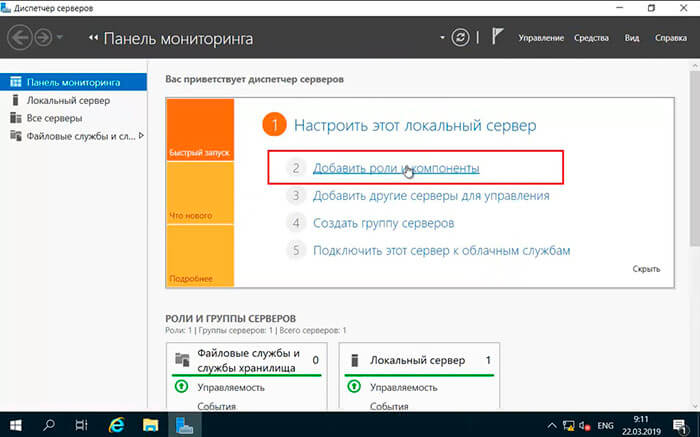

9. В новом окне выбираем “Добавить роли и компоненты“.

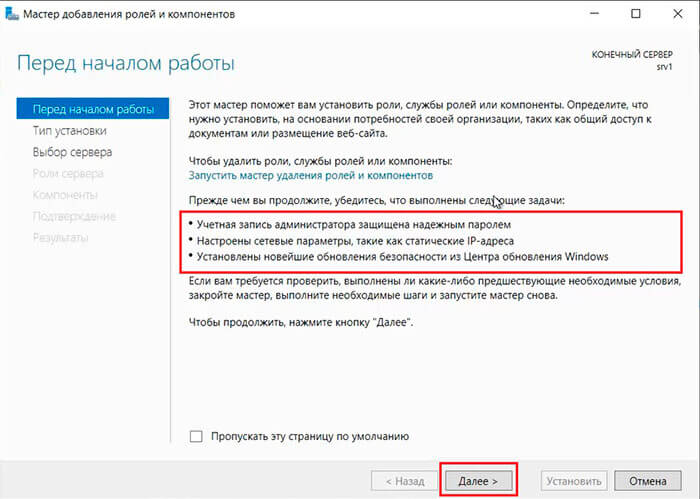

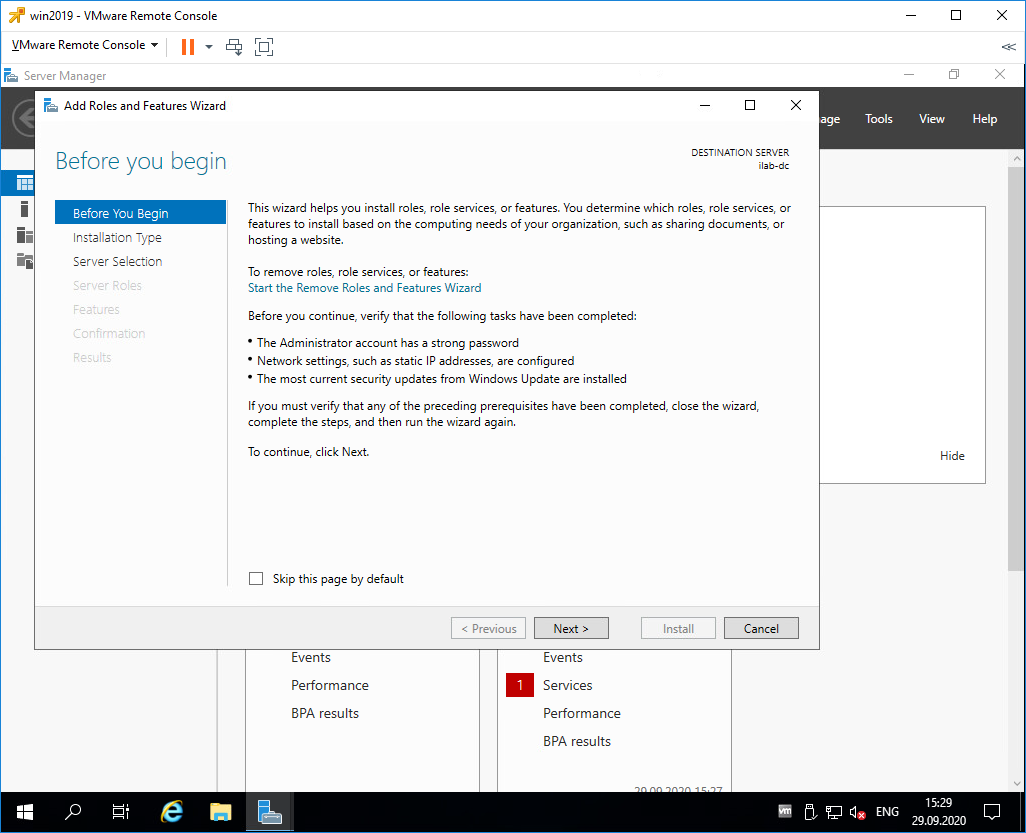

10. Читаем предупреждение сервера “Перед началом работы“, не забываем защитить учетную запись администратора надежным паролем, затем “Далее“.

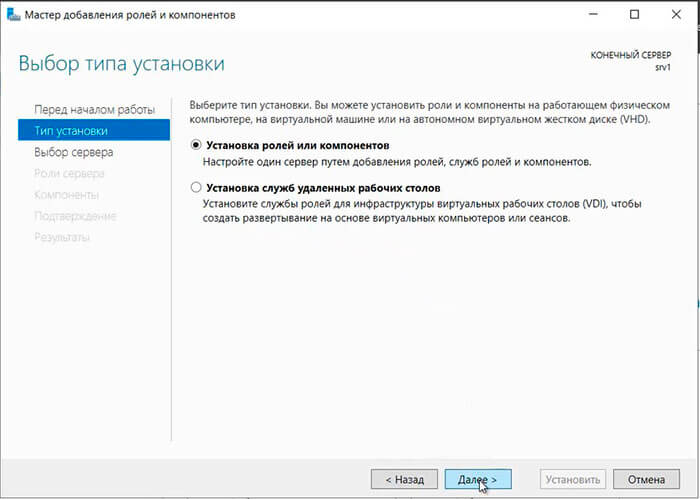

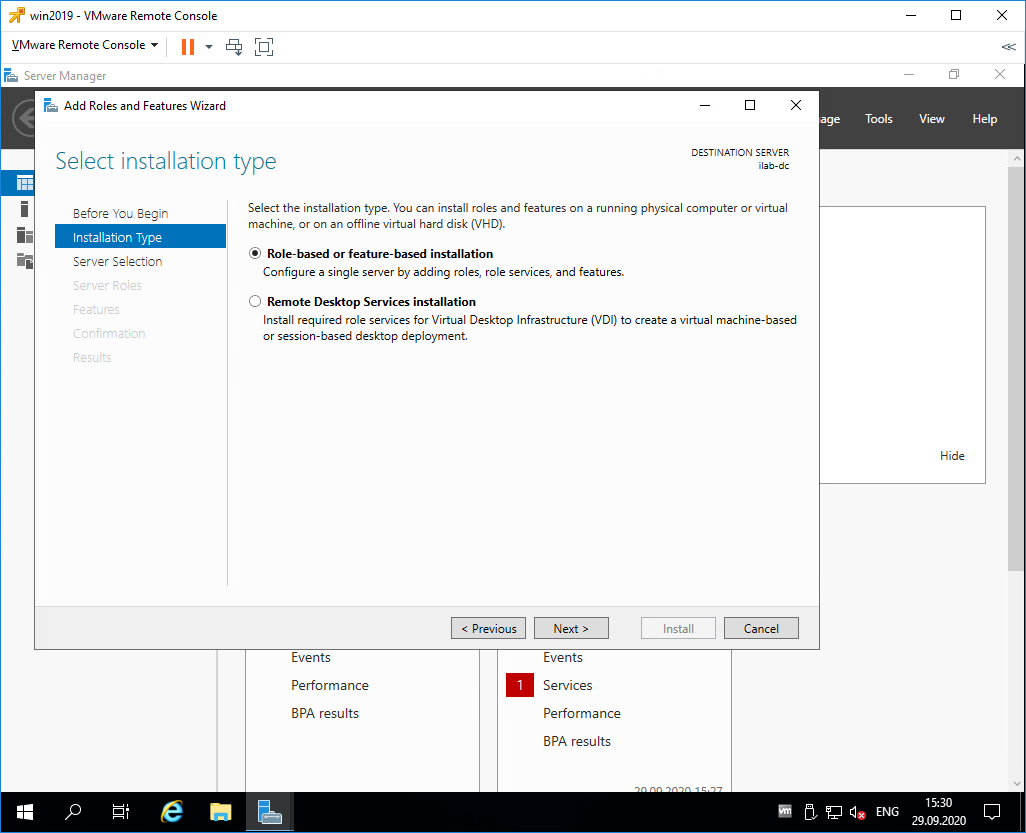

11. Проверяем, что чекбокс стоит на “Установка ролей или компонентов“, затем “Далее“.

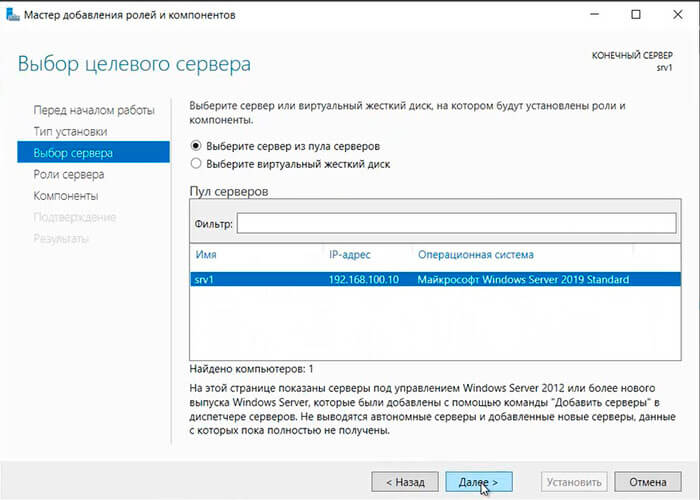

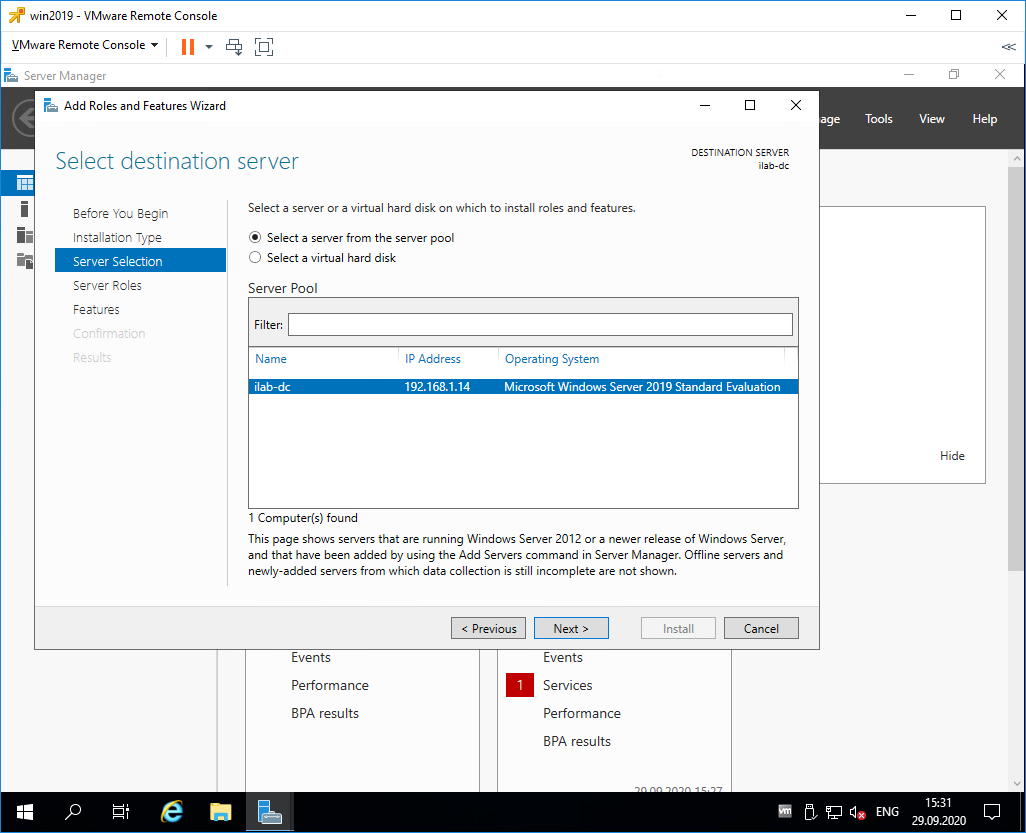

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова “Далее“.

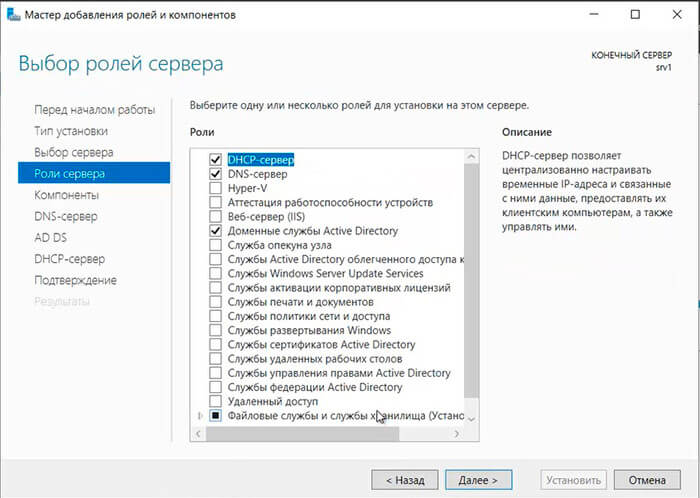

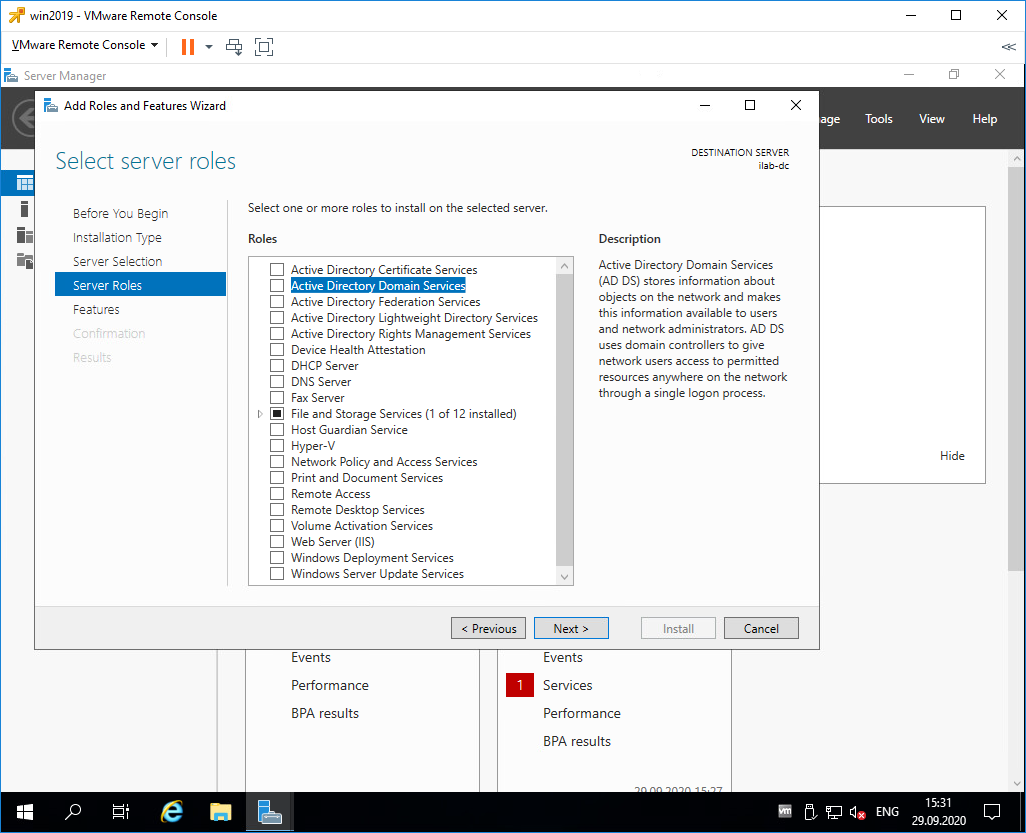

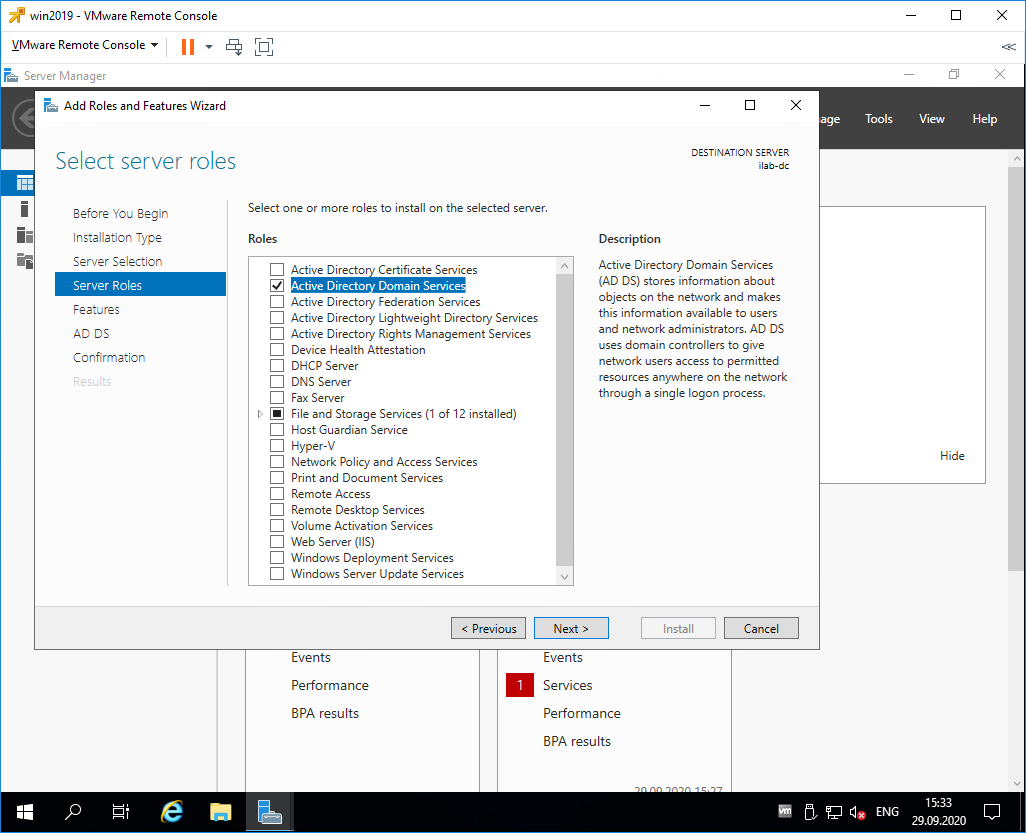

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем “Далее“.

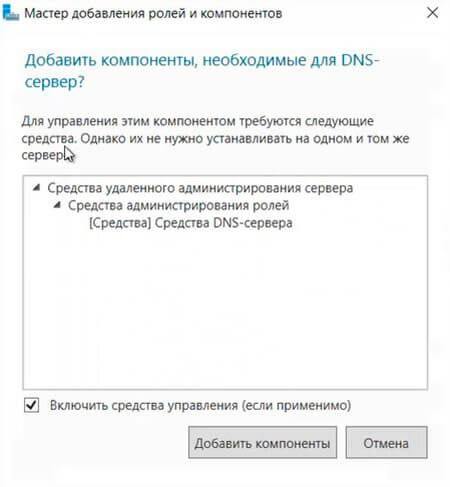

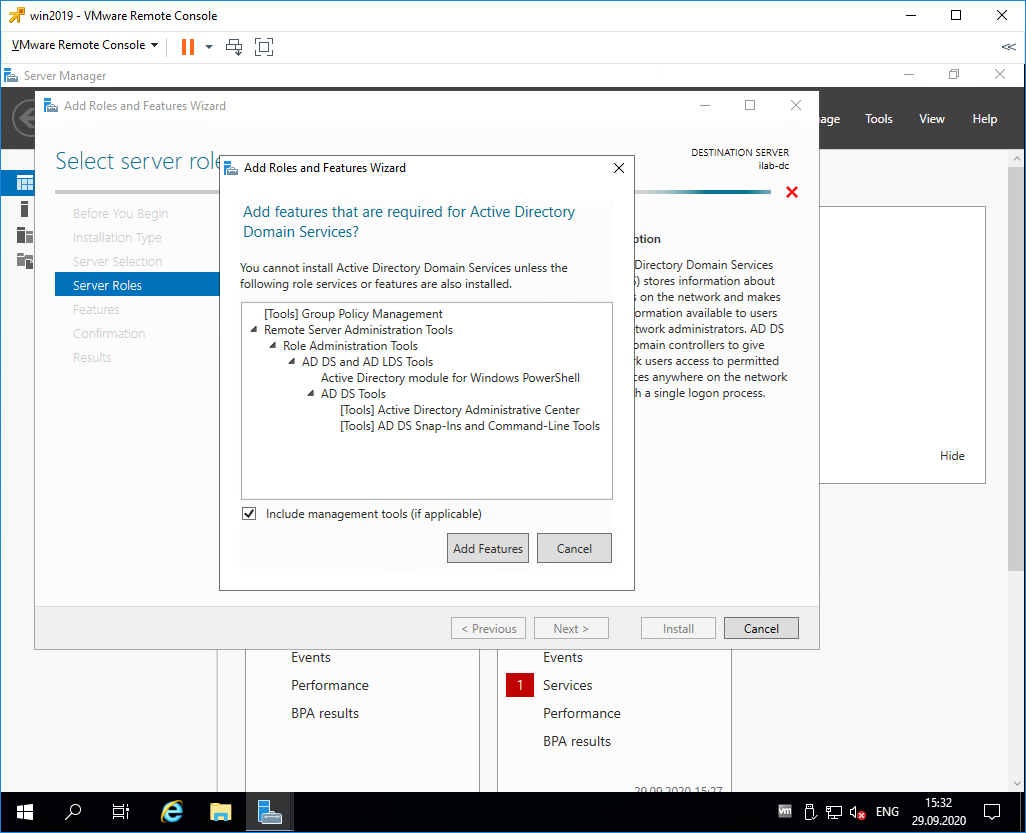

14. При каждом выборе роли будет появляться “Мастер добавление ролей и компонентов“, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем “Добавить компоненты“.

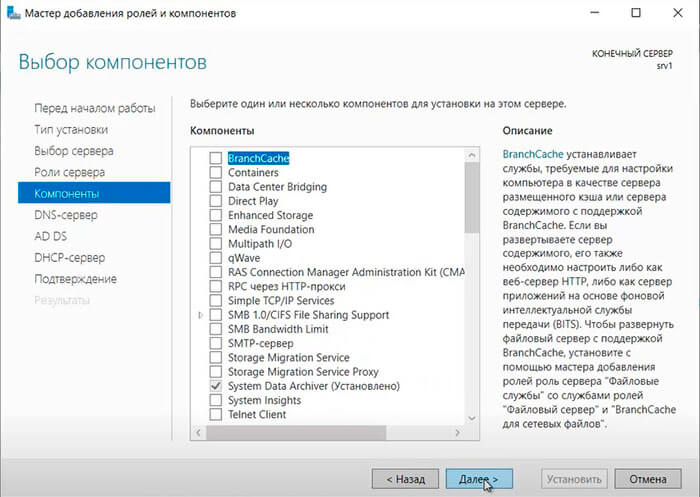

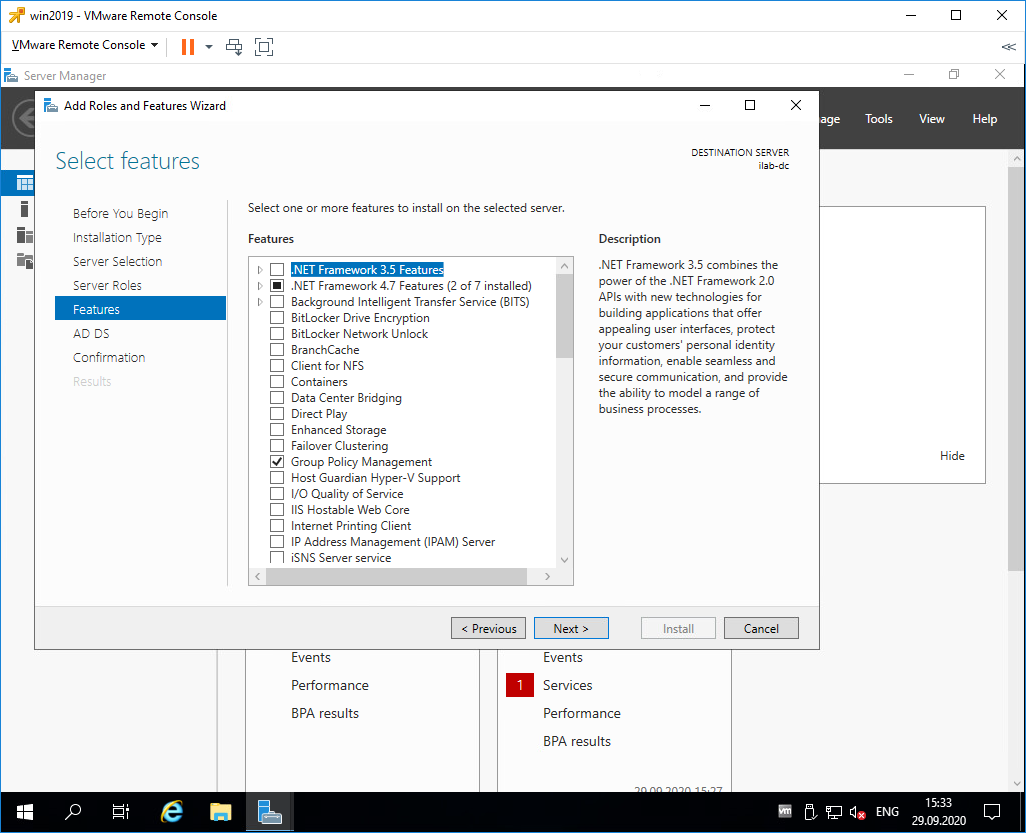

15. Нажимаем “Далее“, необходимые компоненты были выбраны в предыдущем шаге.

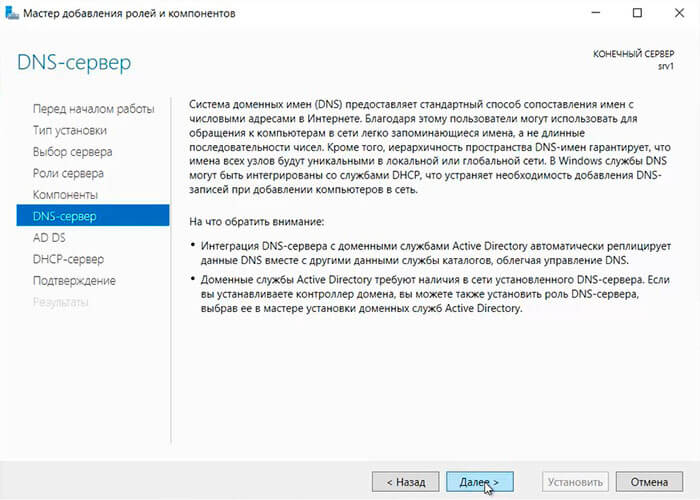

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем “Далее“.

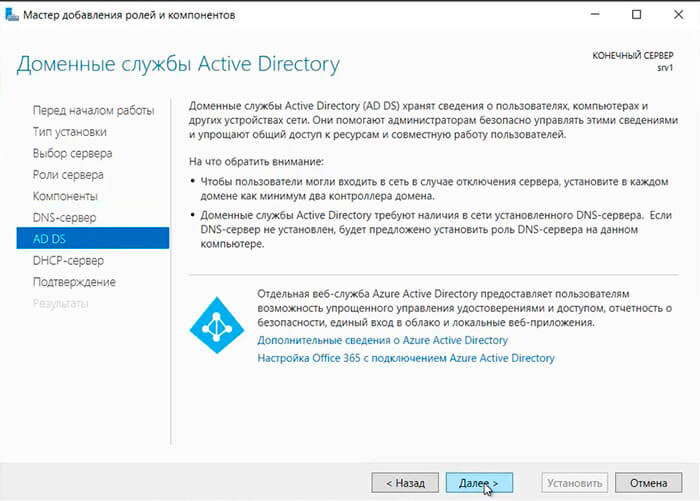

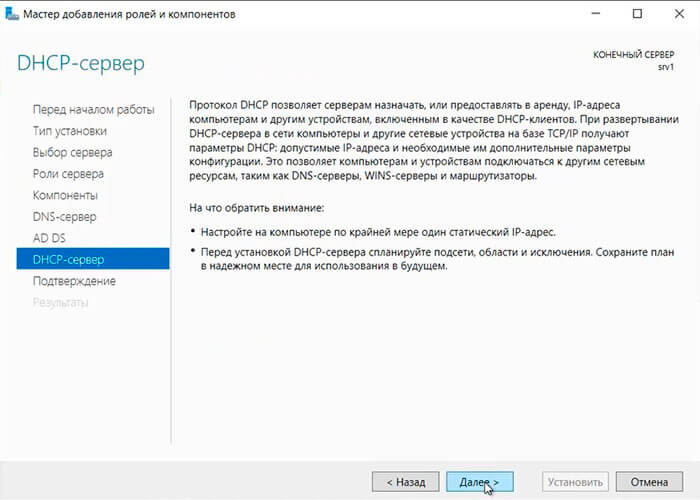

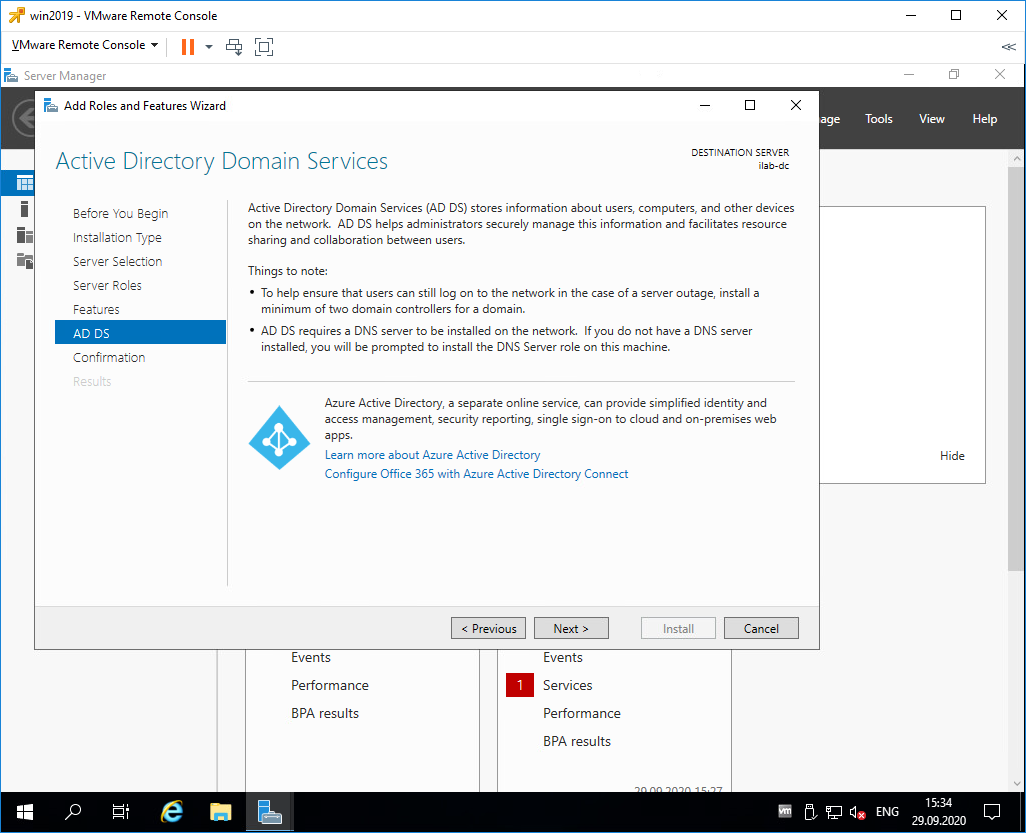

17. Читаем предупреждение AD DS, нажимаем “Далее“.

18. Читаем предупреждение DHCP-сервера, снова “Далее“.

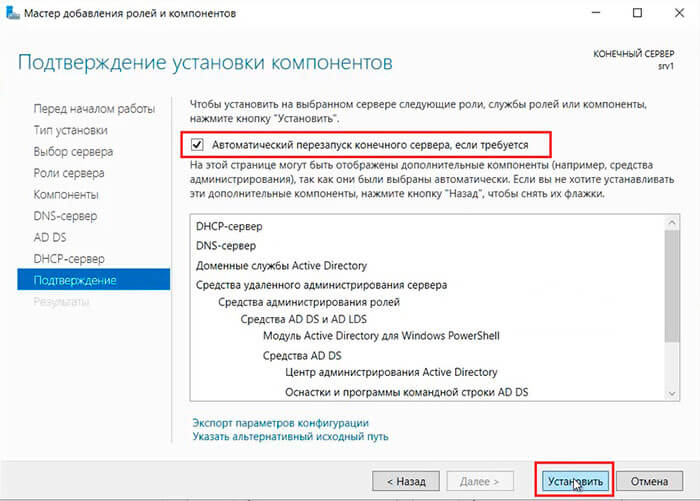

19. Ставим “чекбокс” напротив “Автоматический перезапуск конечного сервера, если требуется“, нажимаем “Установить“.

В результате произойдет установка выбранных ролей сервера.

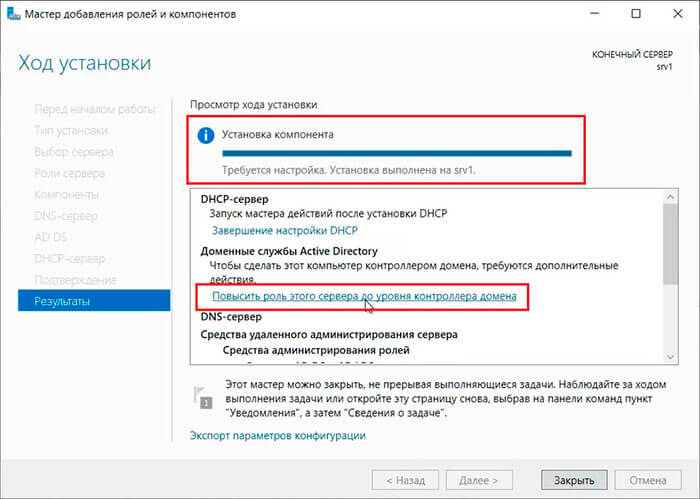

Повышение роли сервера до уровня контроллера домена

20. Нажимаем “Повысить роль этого сервера до уровня контроллера домена“.

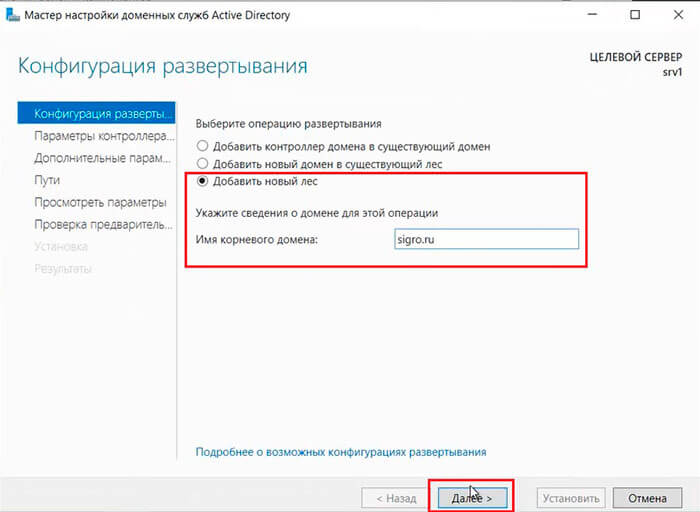

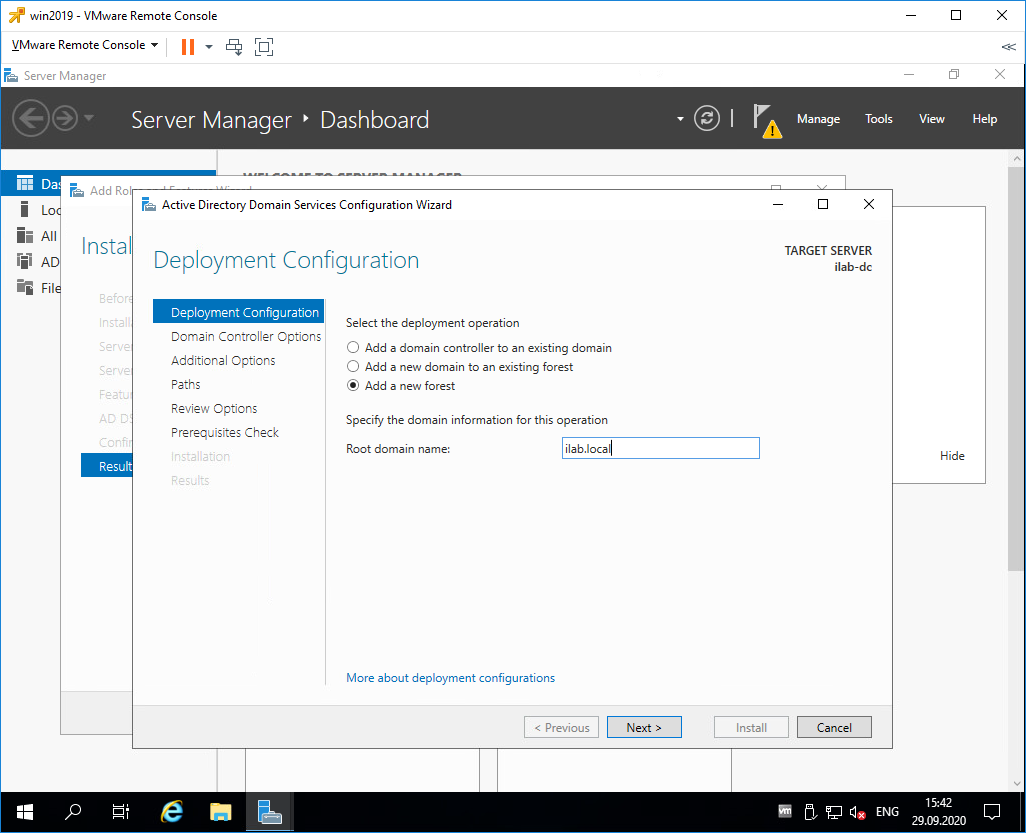

21. Далее выбираем “Добавить новый лес” и задаем “Имя корневого домена“.

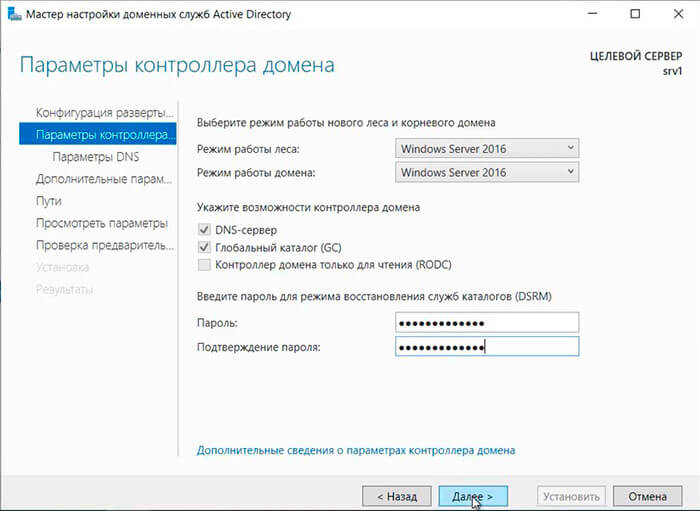

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем “Далее“.

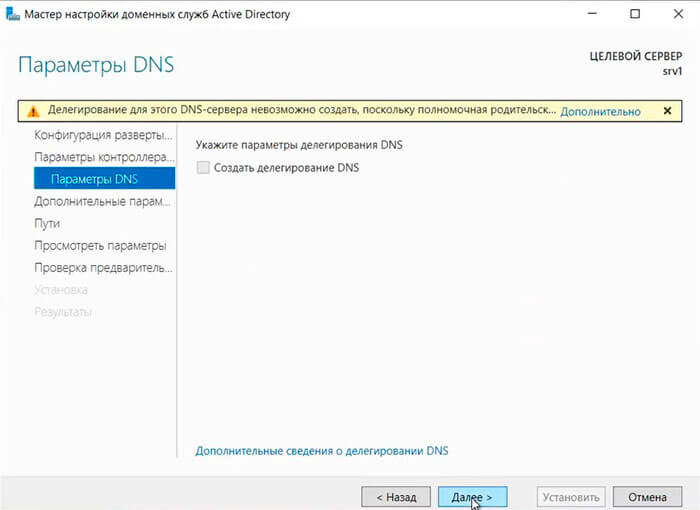

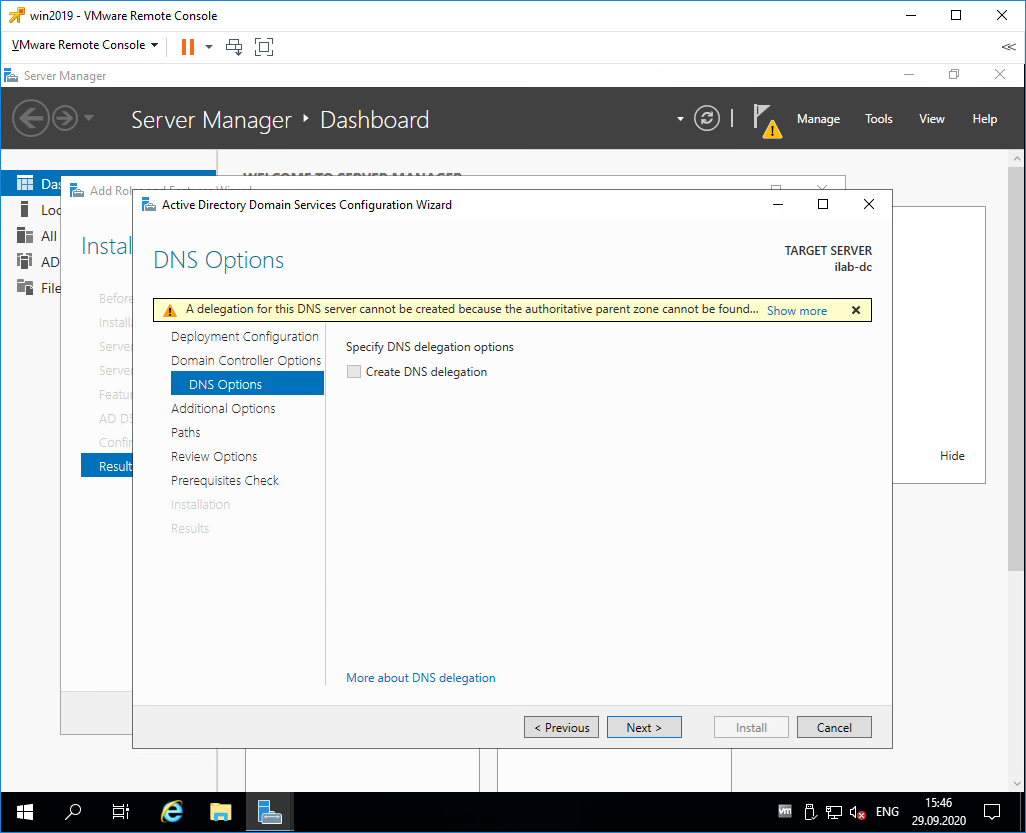

23. В следующем окне снова “Далее“.

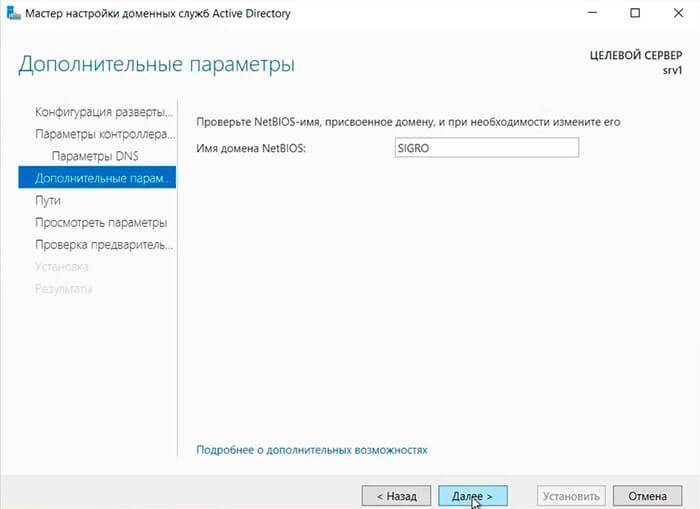

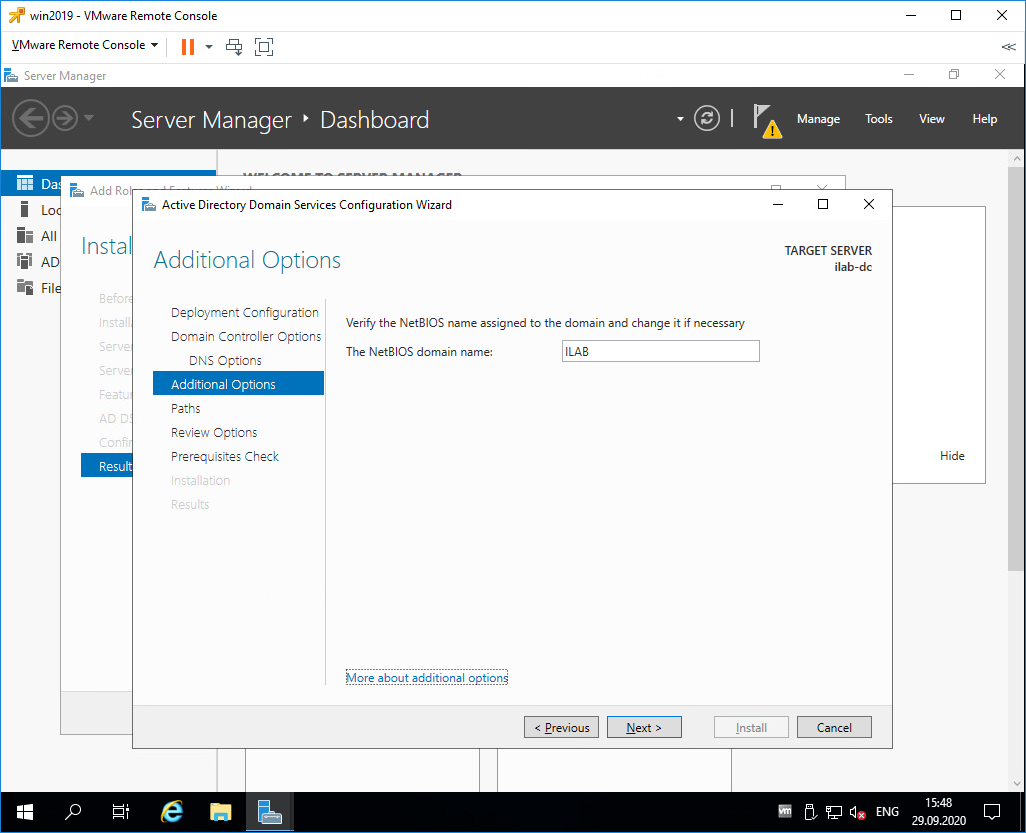

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем “Далее“.

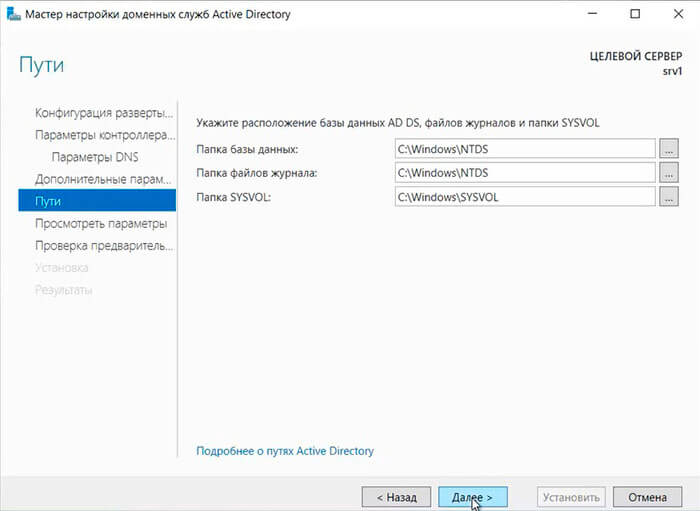

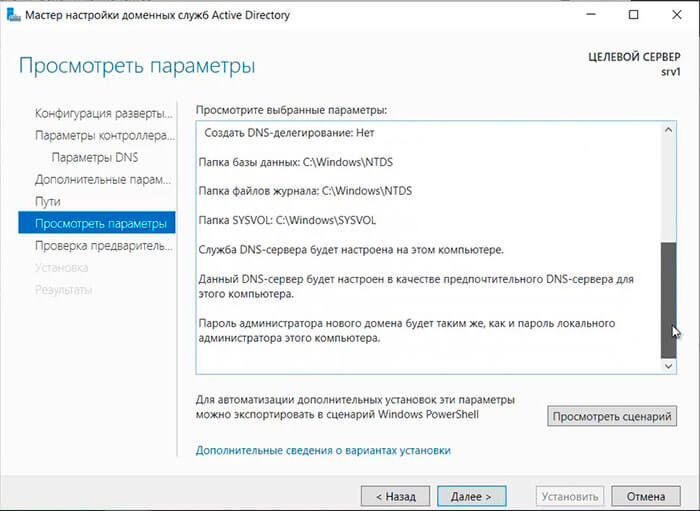

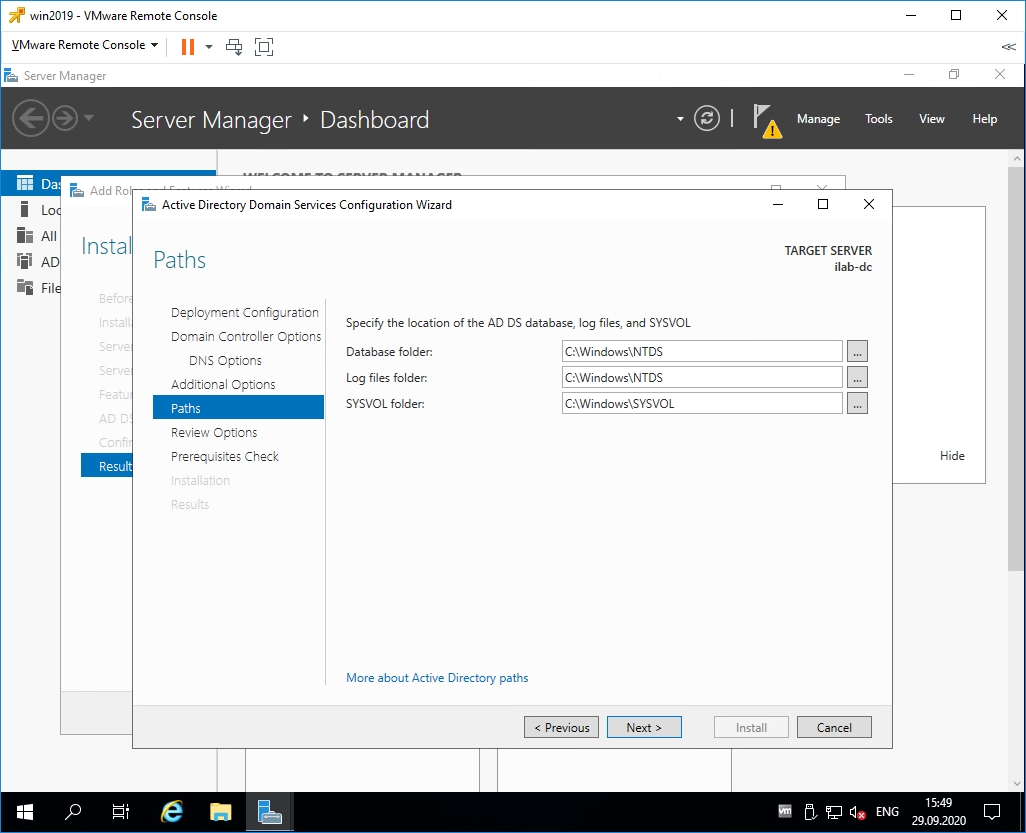

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова “Далее“.

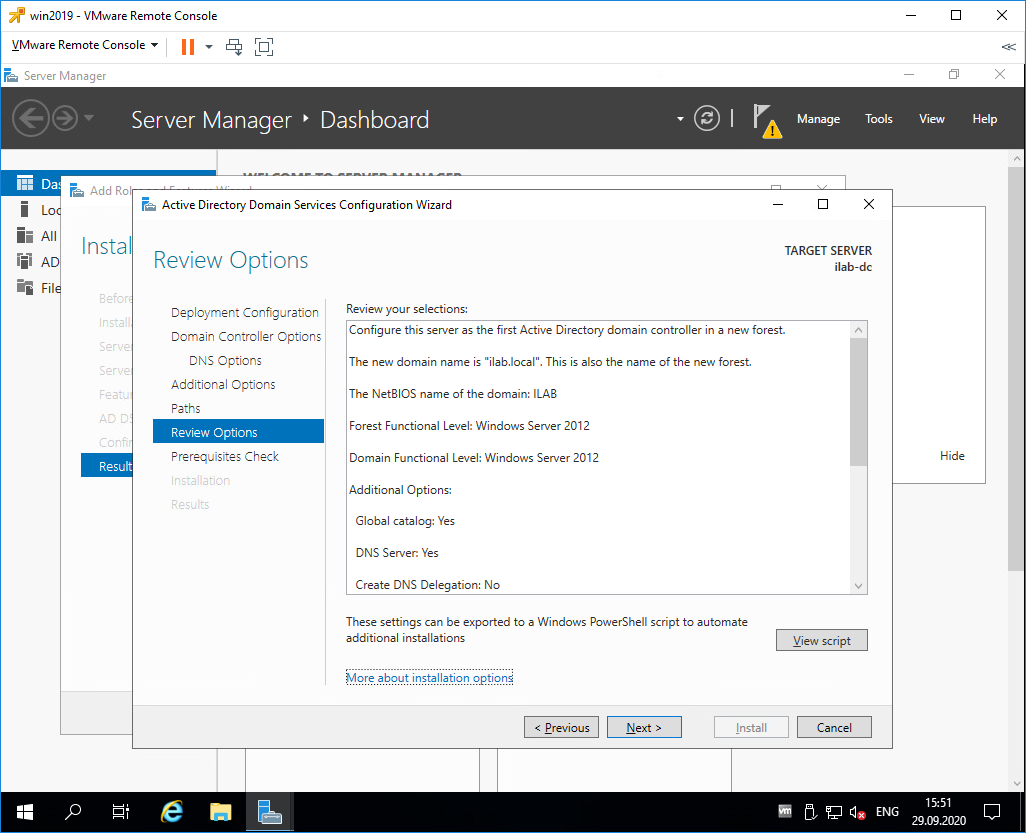

26. После просмотра выбранных параметров и их одобрения нажимаем “Далее“.

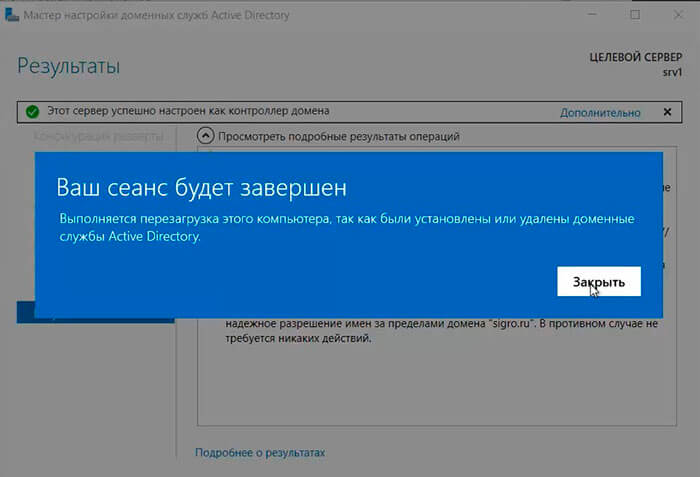

28. По завершению установки произойдет перезагрузка сервера.

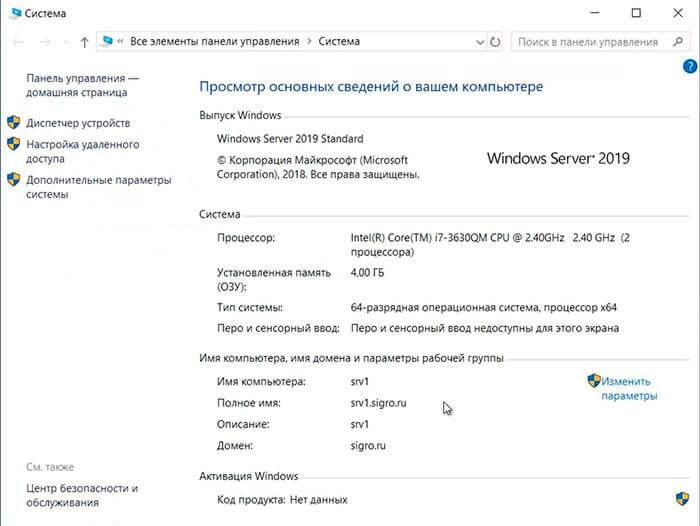

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

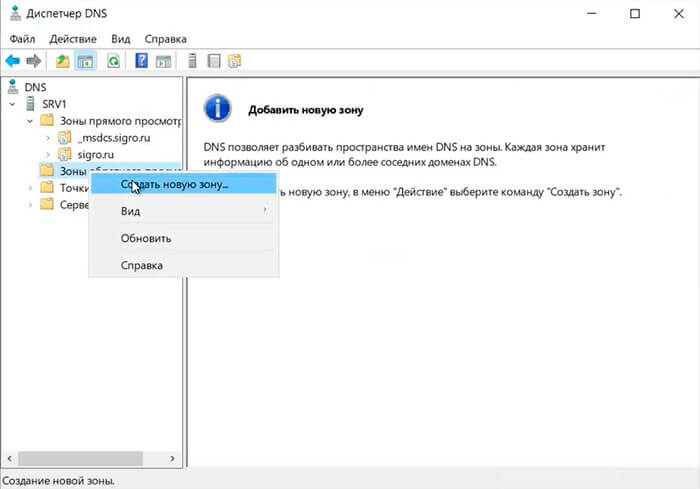

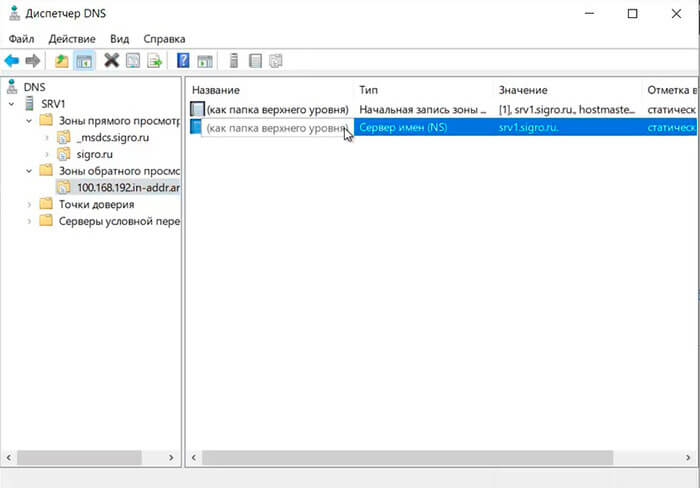

Настройка обратной зоны DNS

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на “Зоны обратного просмотра“, в появившемся меню “Создать новую зону. “.

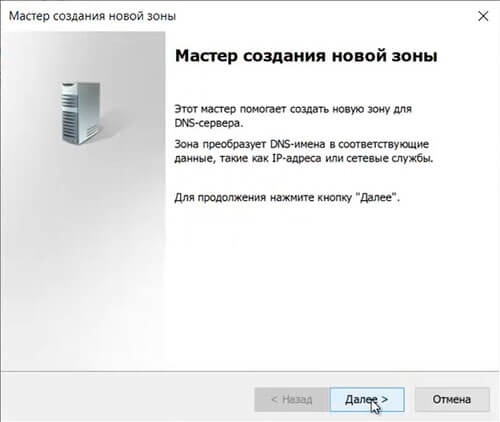

32. В появившемся мастере создания новой зоны нажимаем “Далее“.

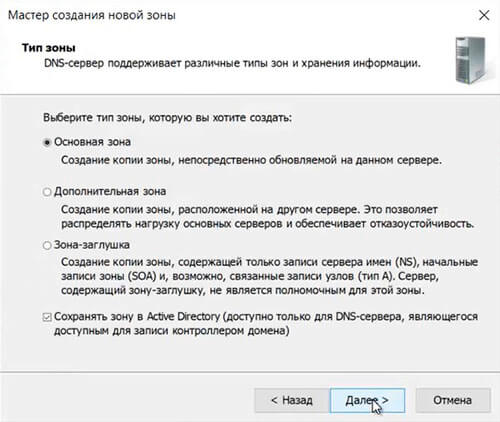

33. Выбираем “Основная зона“, затем “Далее“.

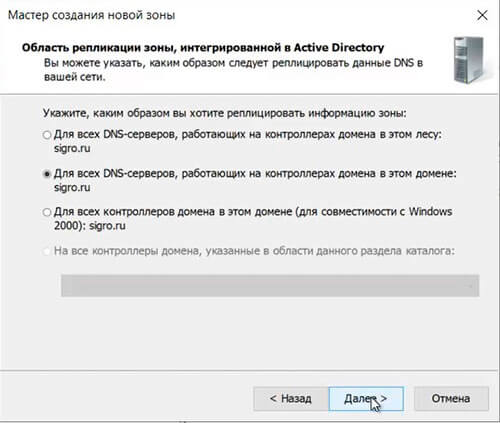

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем “Далее“.

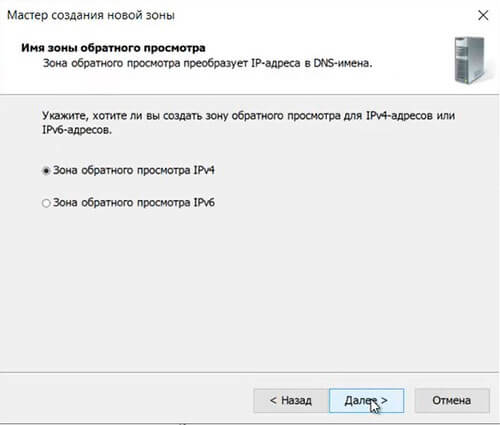

35. Оставляем “Зона обратного просмотра IPv4”, просто “Далее“.

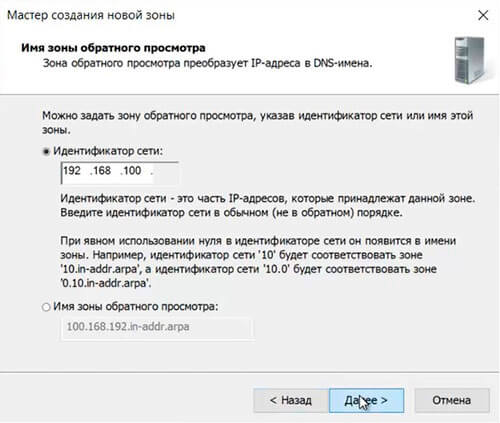

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем “Далее“.

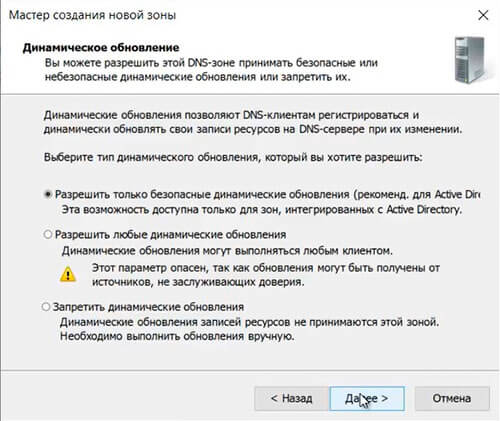

37. Разрешаем только безопасные динамические обновления, снова “Далее“.

38. Зона обратного просмотра создана.

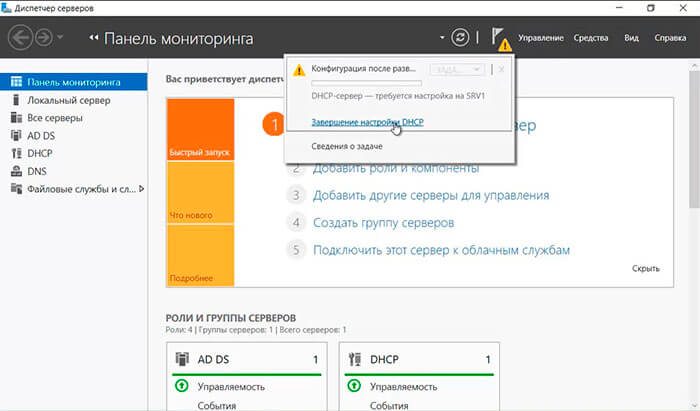

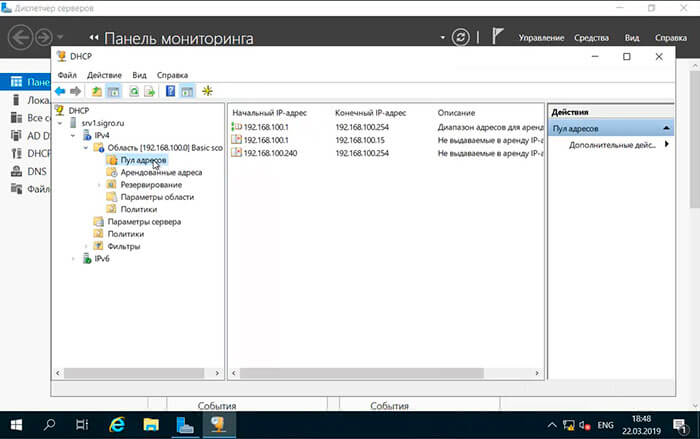

Настройка DHCP-сервера

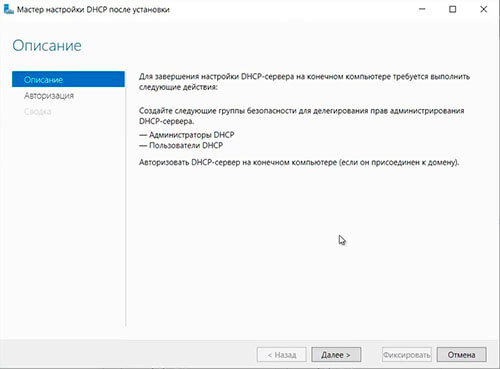

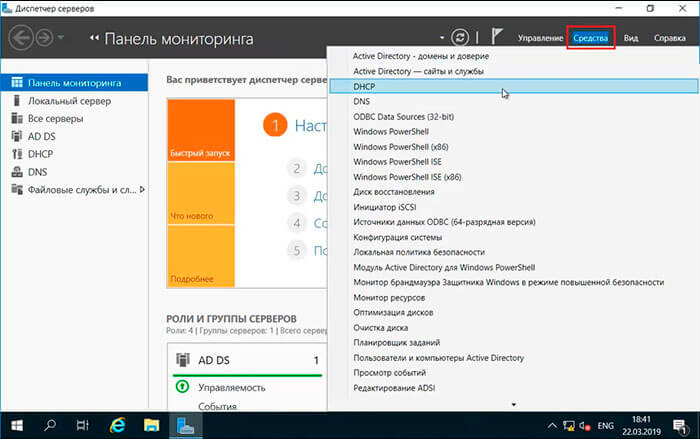

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем “Завершение настройки DHCP“.

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем “Далее“.

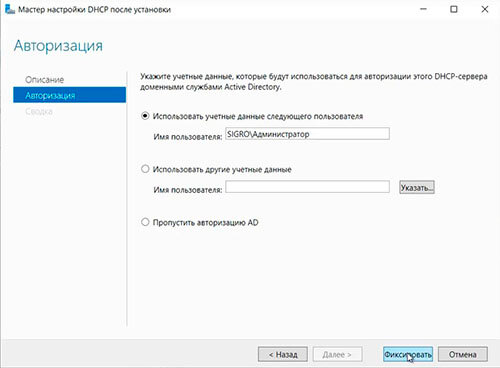

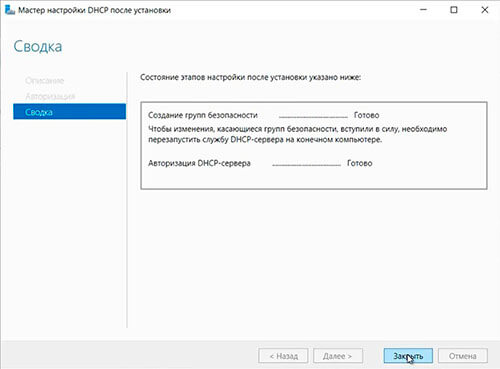

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем “Фиксировать“.

42. В следующем окне нажимаем “Закрыть“.

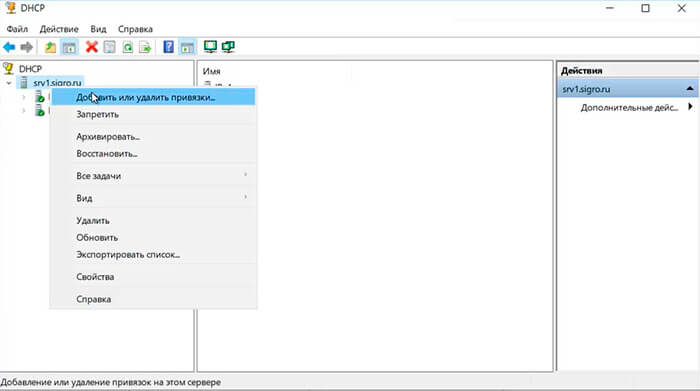

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем “Добавить или удалить привязки. “.

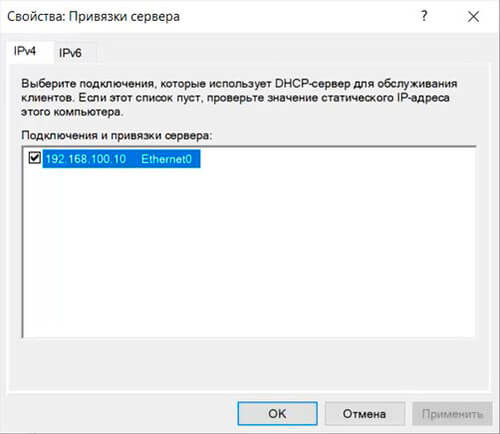

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее “ОК“.

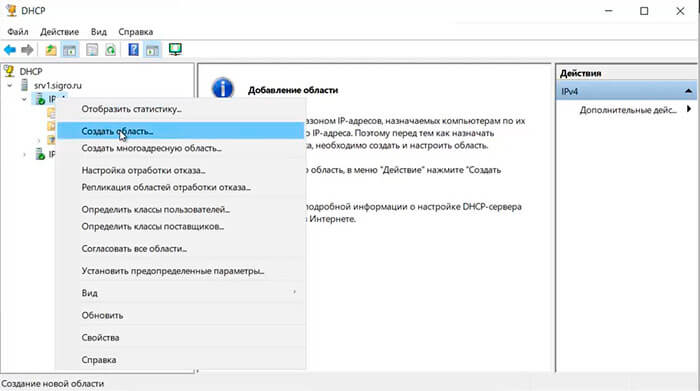

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем “Создать область. “.

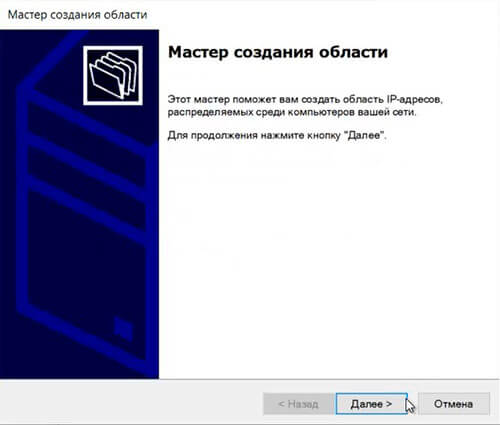

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем “Далее“.

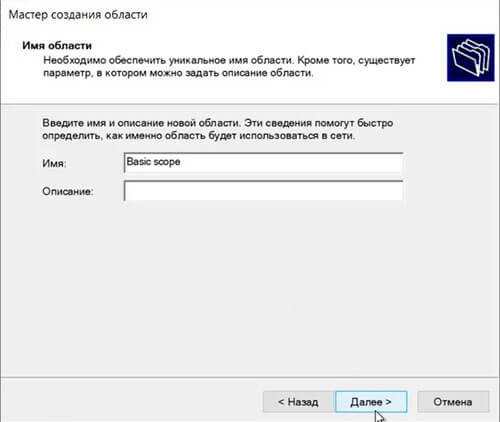

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова “Далее“.

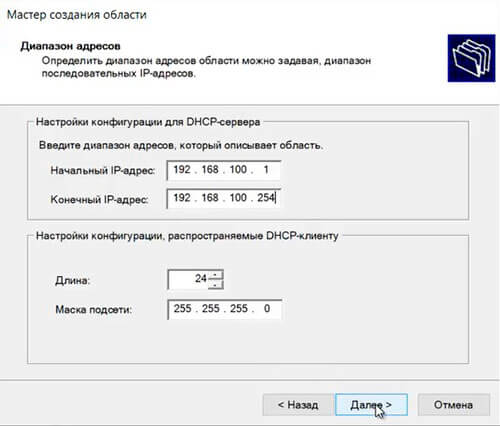

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем “Далее“.

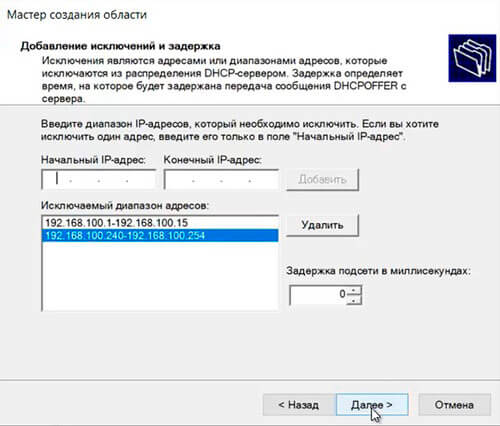

50. В следующем окне вводим с помощью кнопки “Добавить” один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем “Далее“.

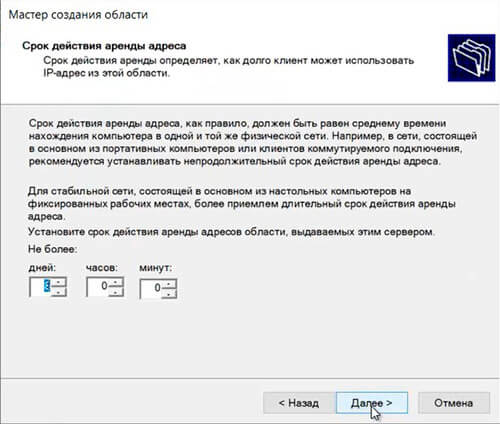

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова “Далее“.

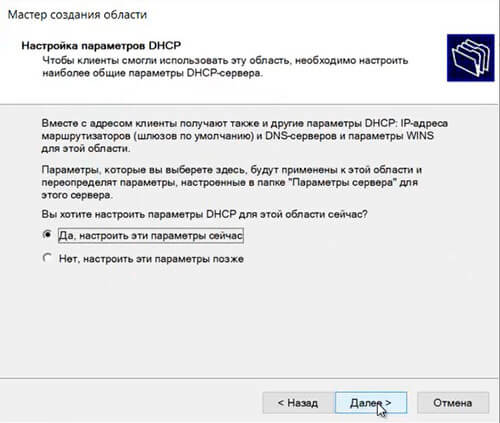

52. Для настройки других параметров DHCP выбираем “Да, настроить эти параметры сейчас“, затем “Далее“.

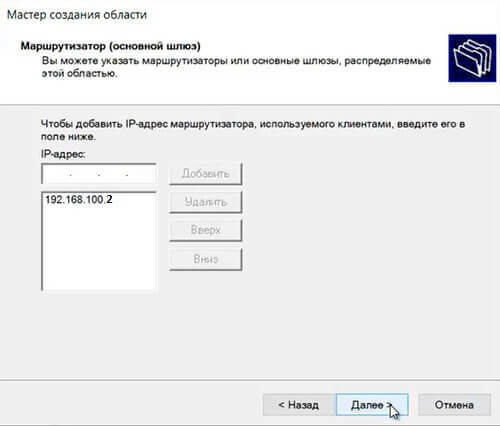

53. Добавляем с помощью кнопки “Добавить” IP-адрес маршрутизатора, снова “Далее“.

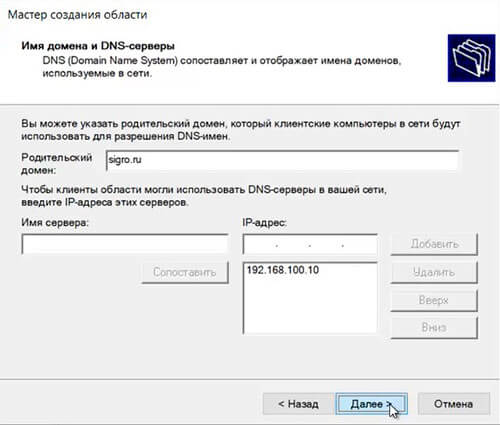

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем “Далее“.

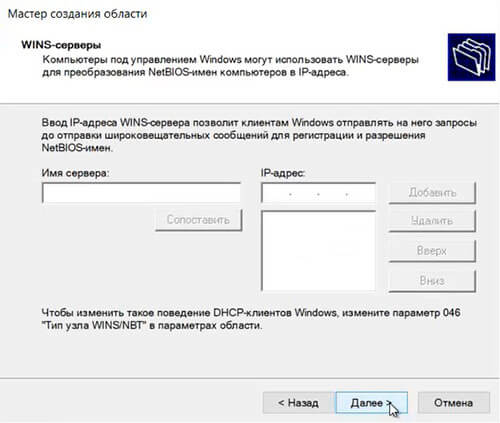

55. Вводим IP-адреса WINS-сервера, или нажимаем просто “Далее“.

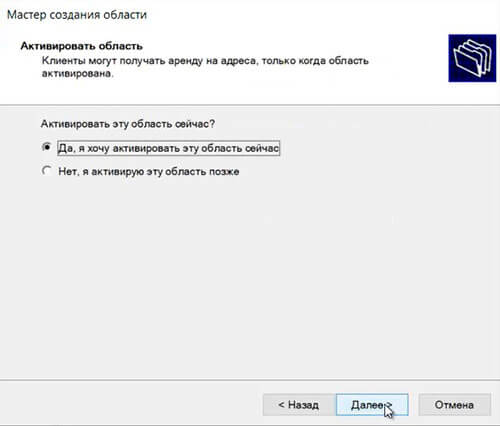

56. Выбираем “Да, я хочу активировать эту область сейчас“, затем “Далее“.

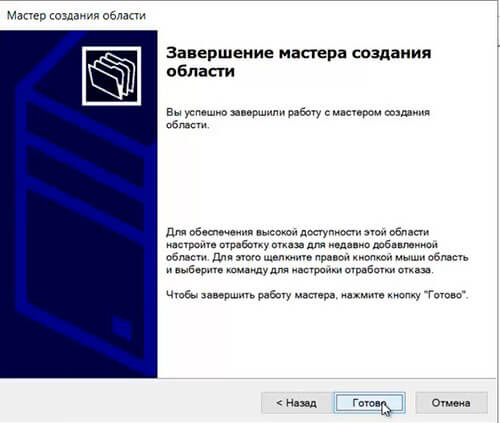

57. В следующем окне появится “Вы успешно завершили работу с мастером создания области”, нажимаем “Готово”.

58. Вновь созданный диапазон появится в “Пул адресов“.

Посмотреть видео можно здесь:

Windows Server 2019 — установка контроллера домена

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

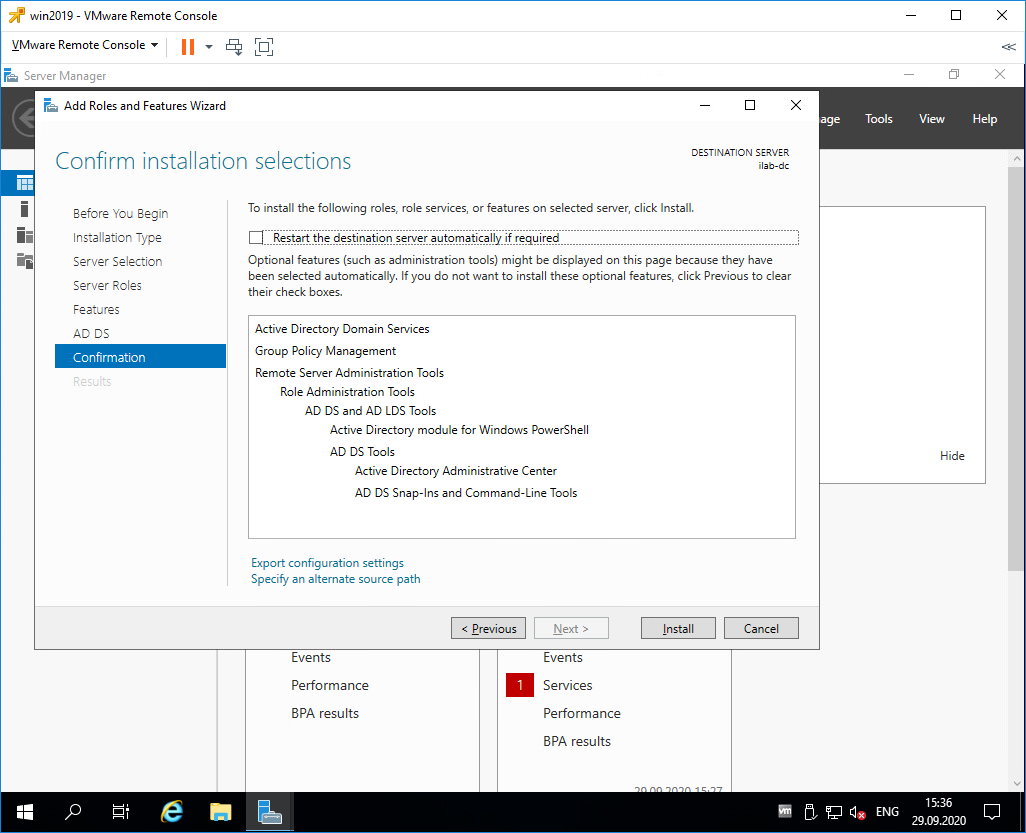

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

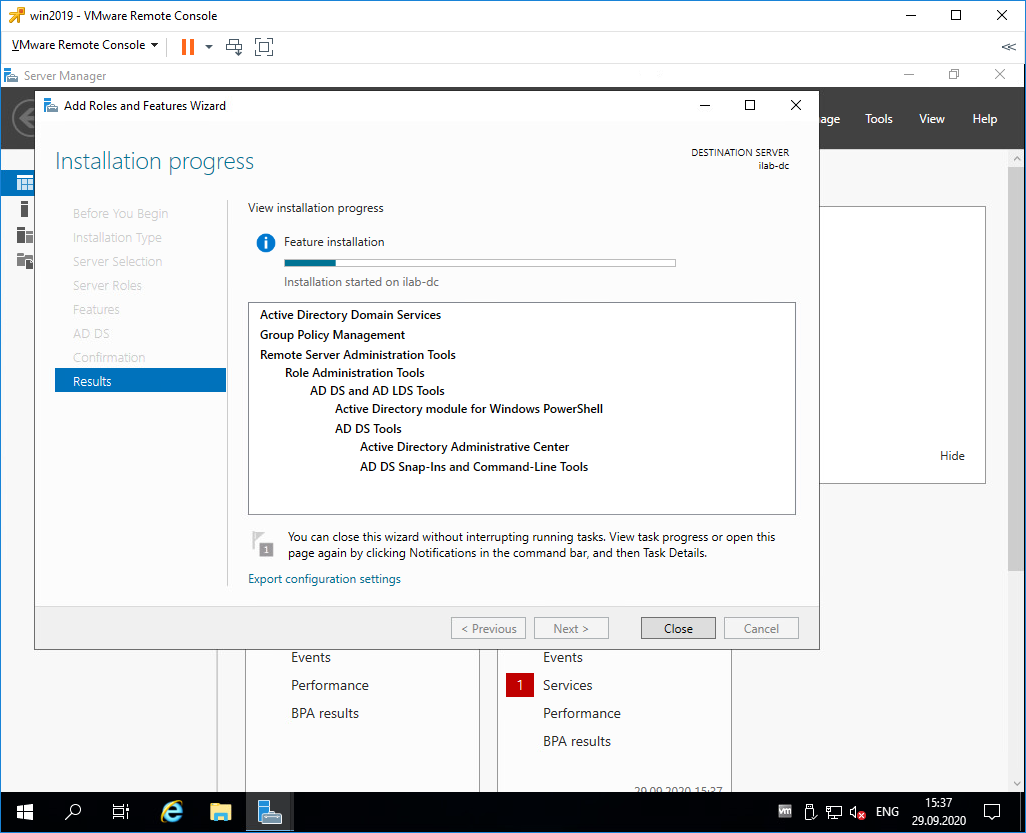

Начинается установка компонентов, ждём.

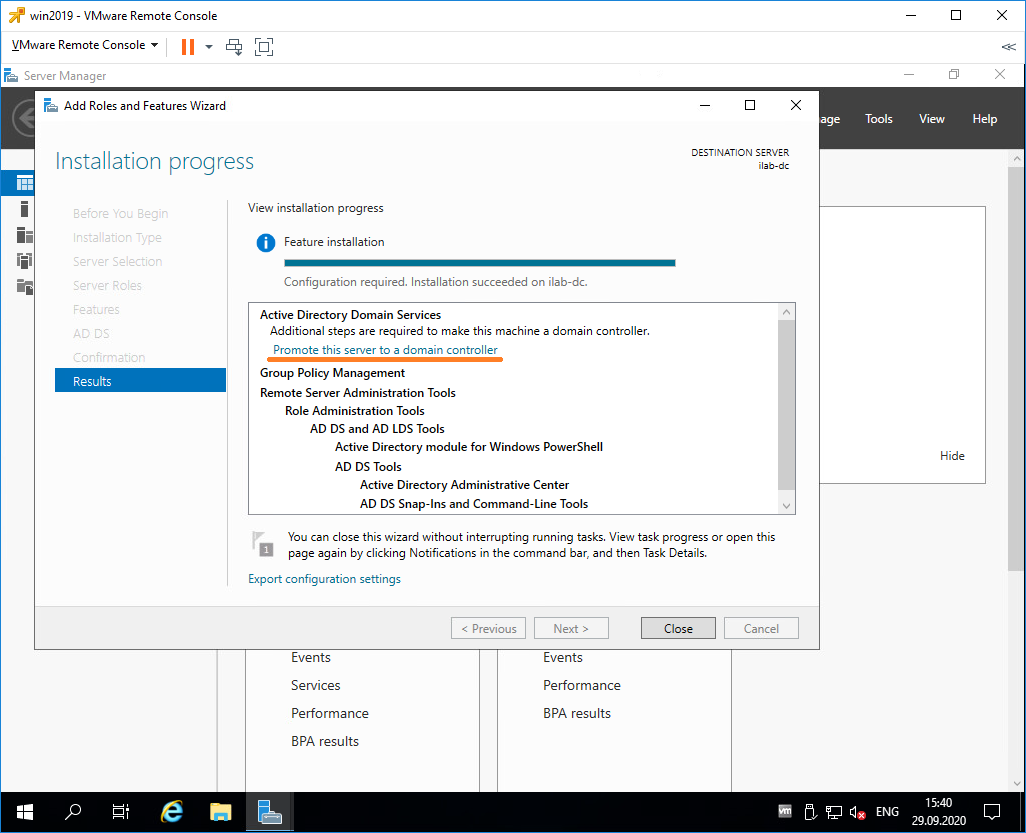

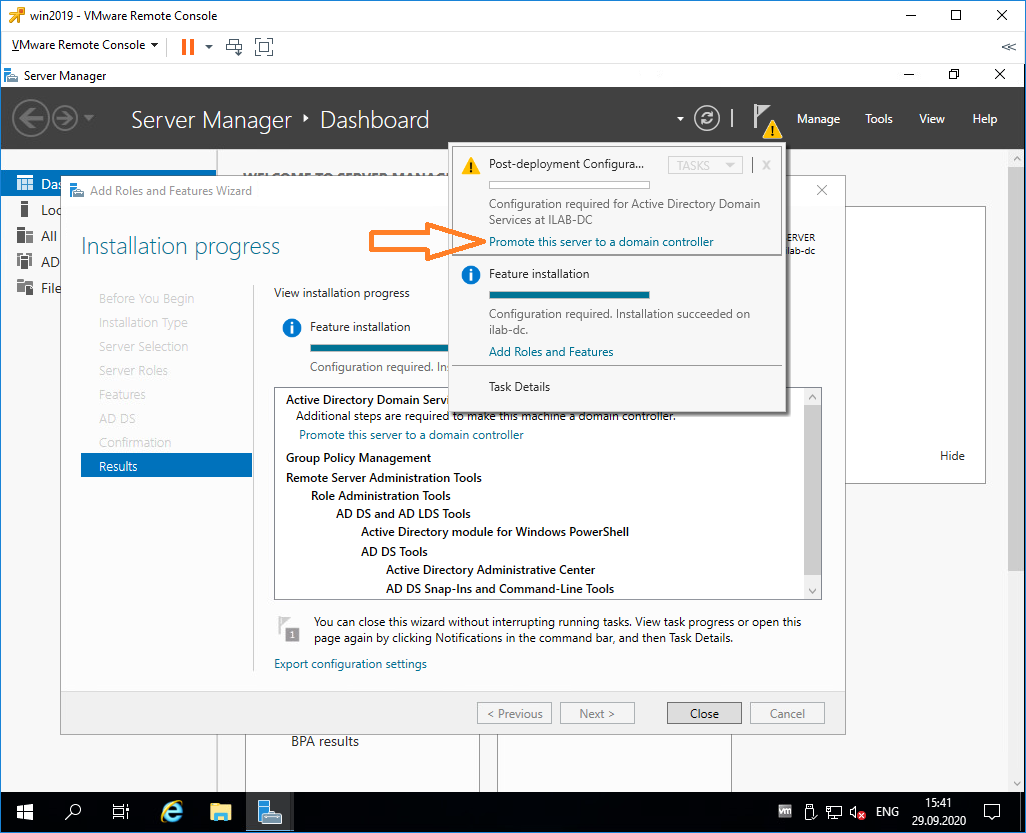

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

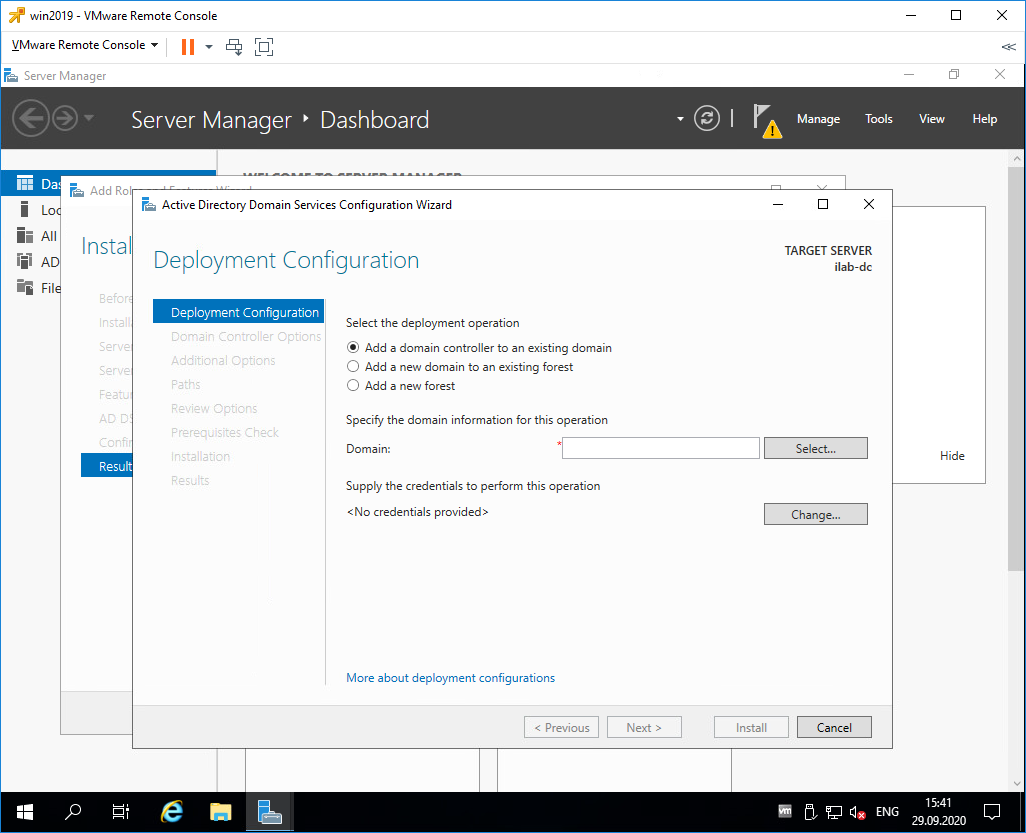

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

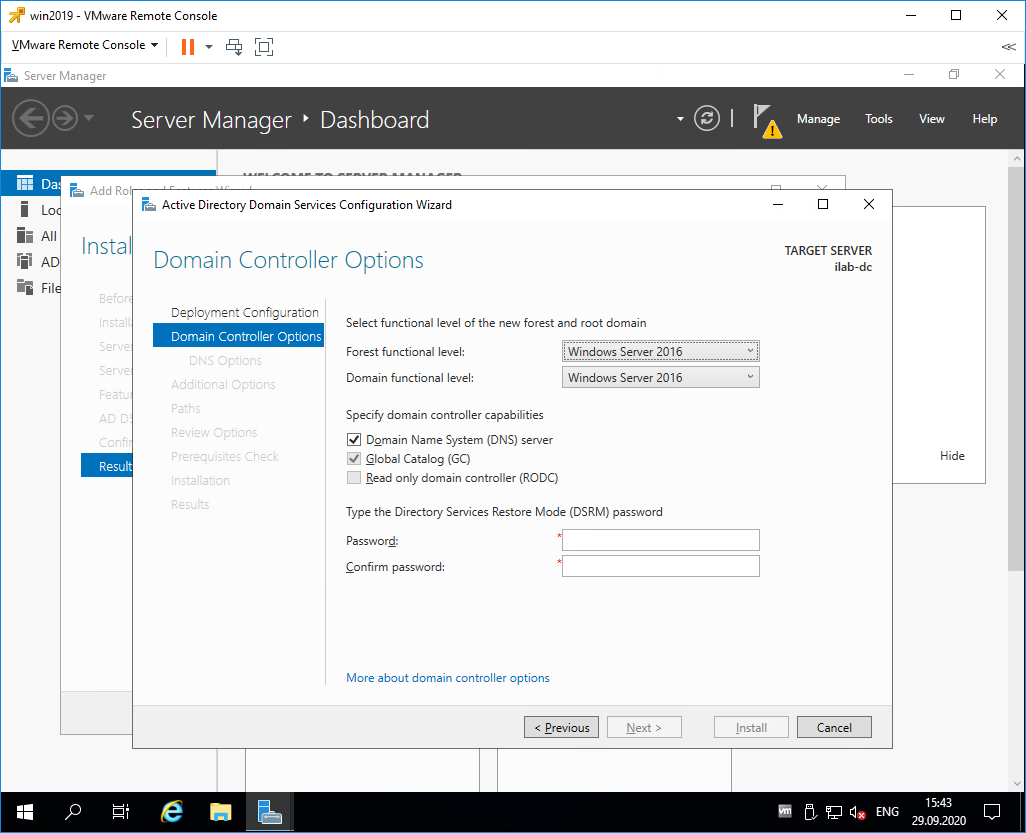

Попадаем в раздел Doman Controller Options.

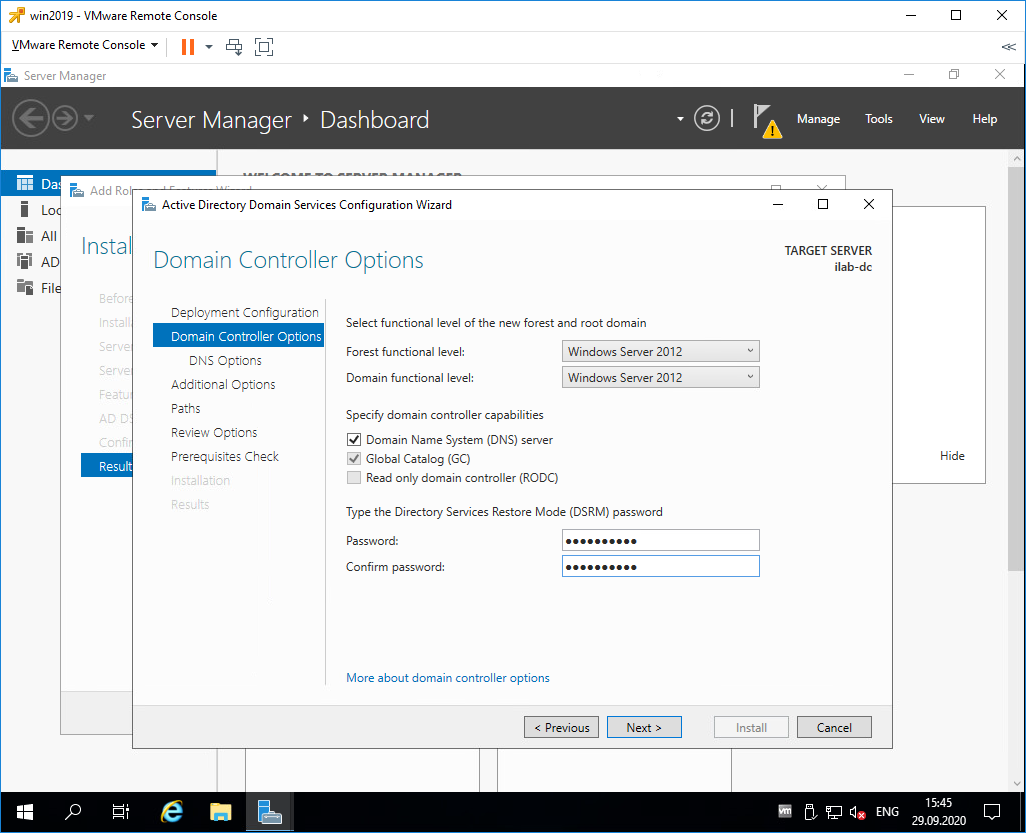

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Не обращаем внимание на предупреждение “A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. “. Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю “ILAB”. Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

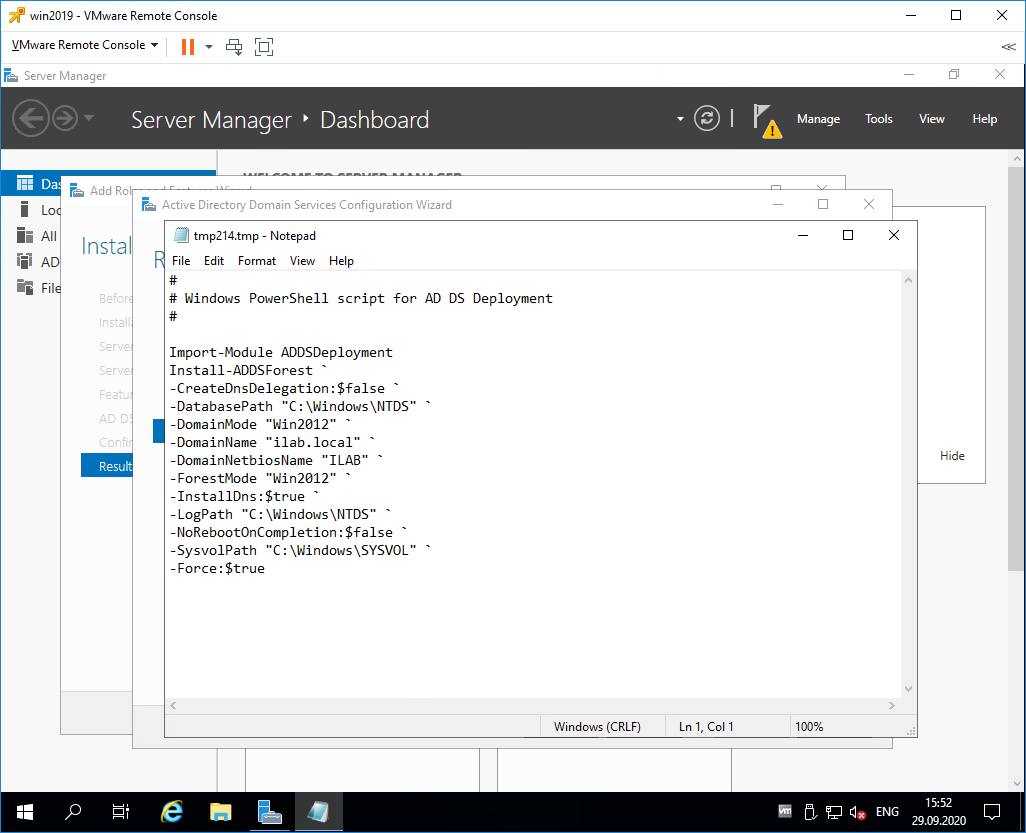

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

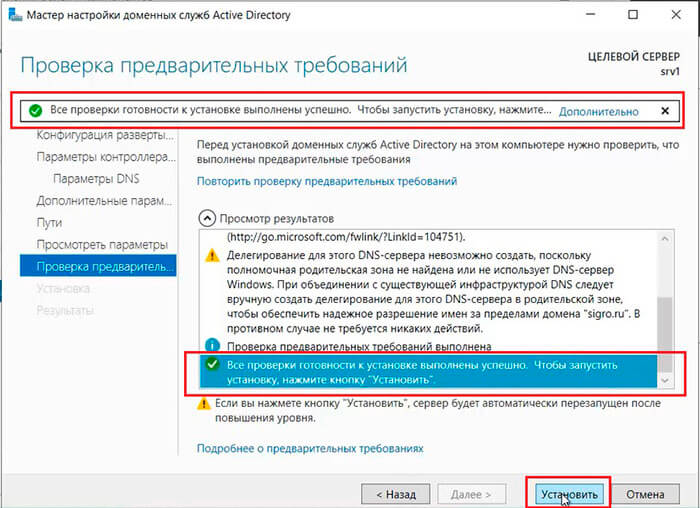

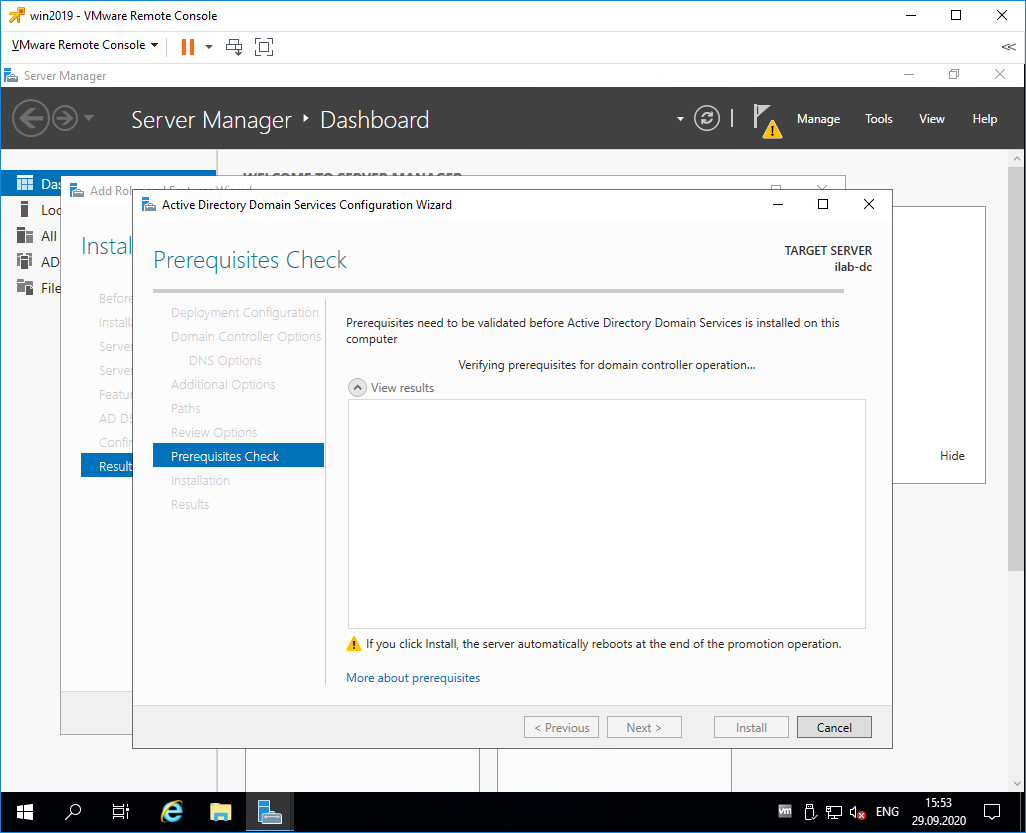

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

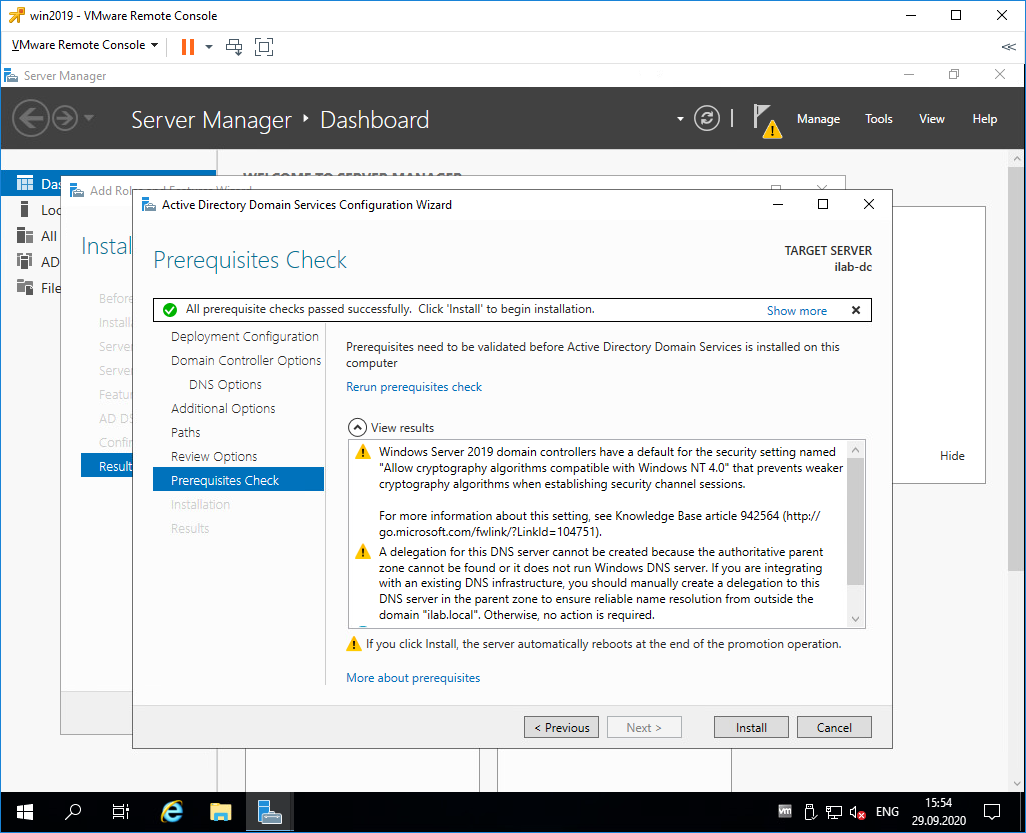

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

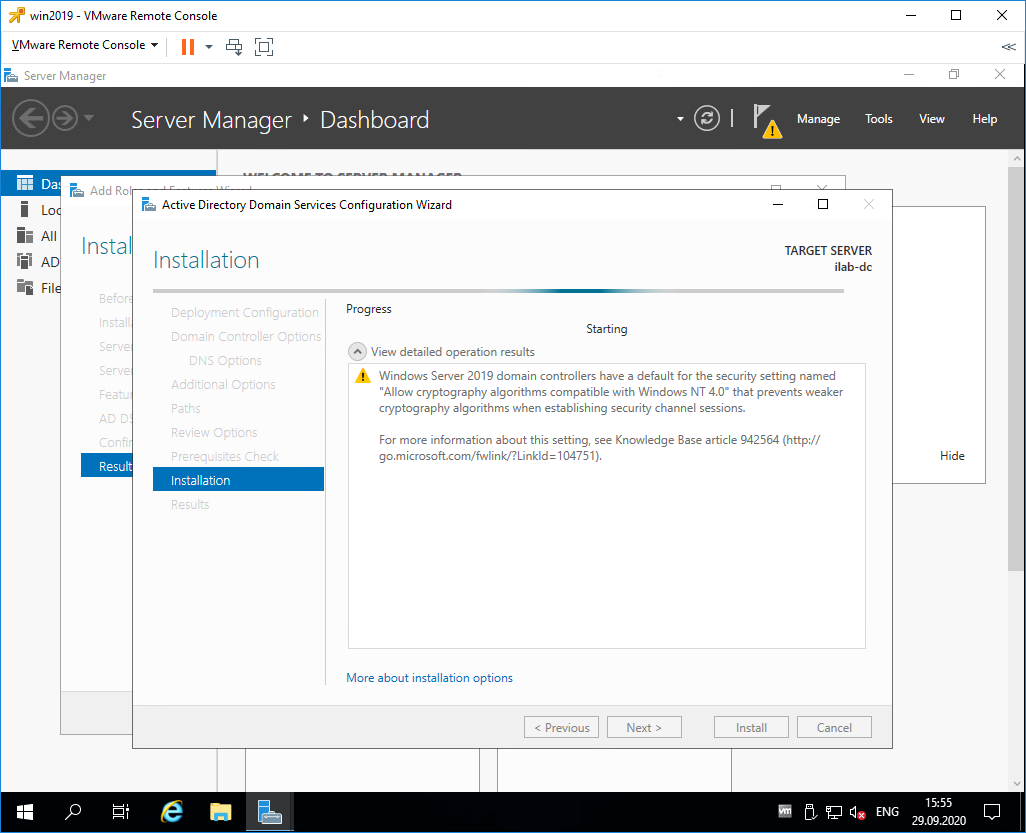

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

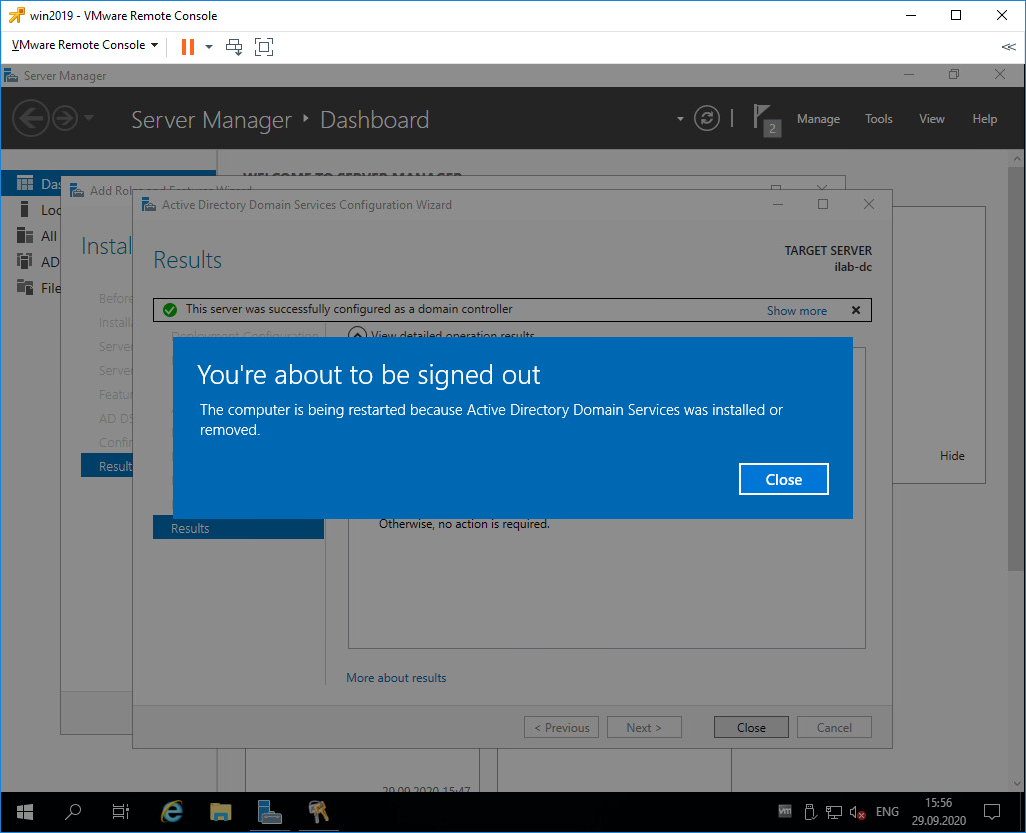

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

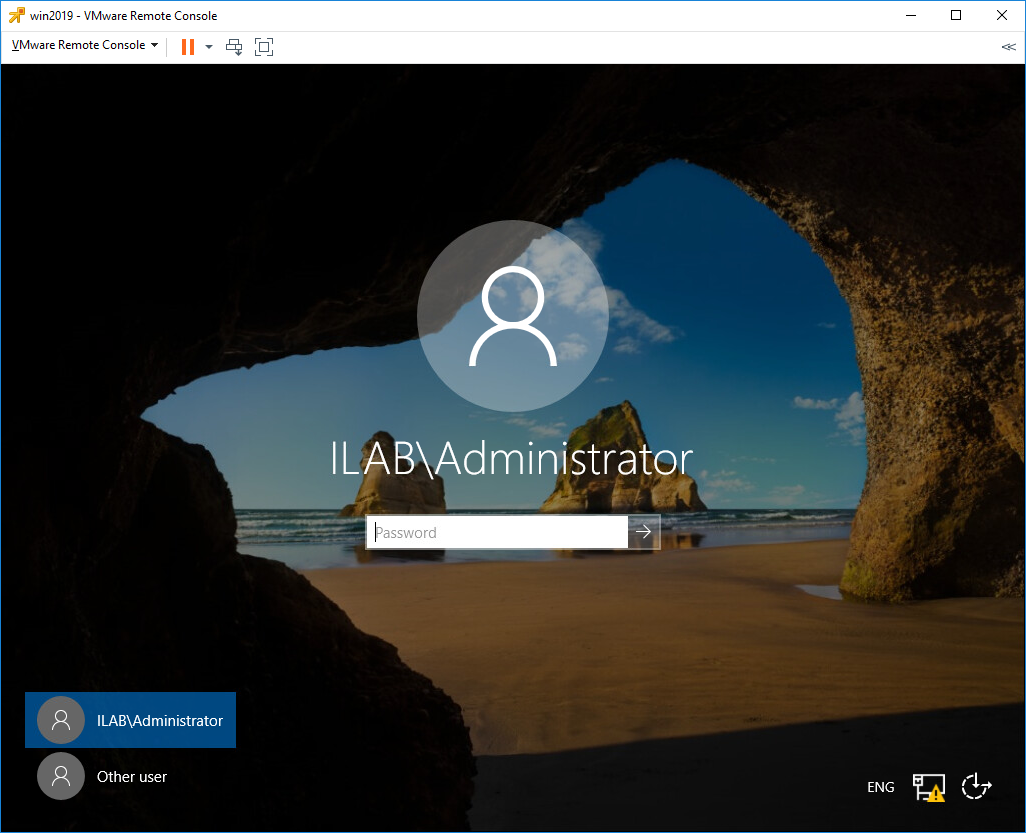

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

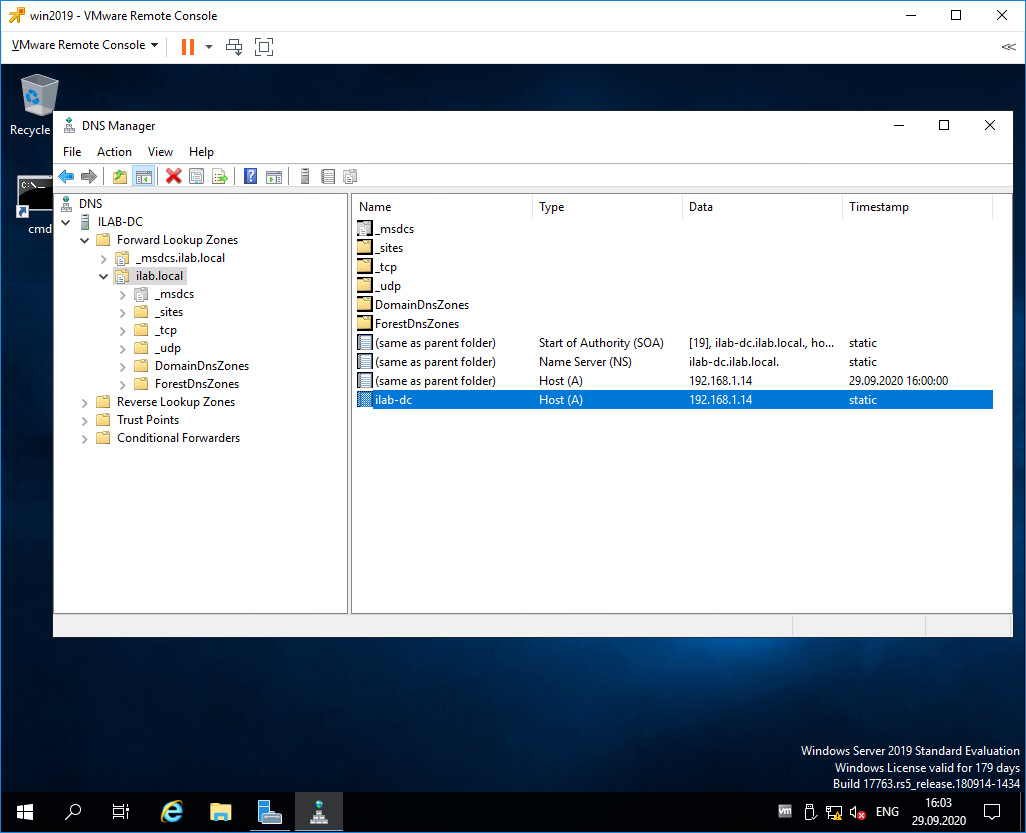

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

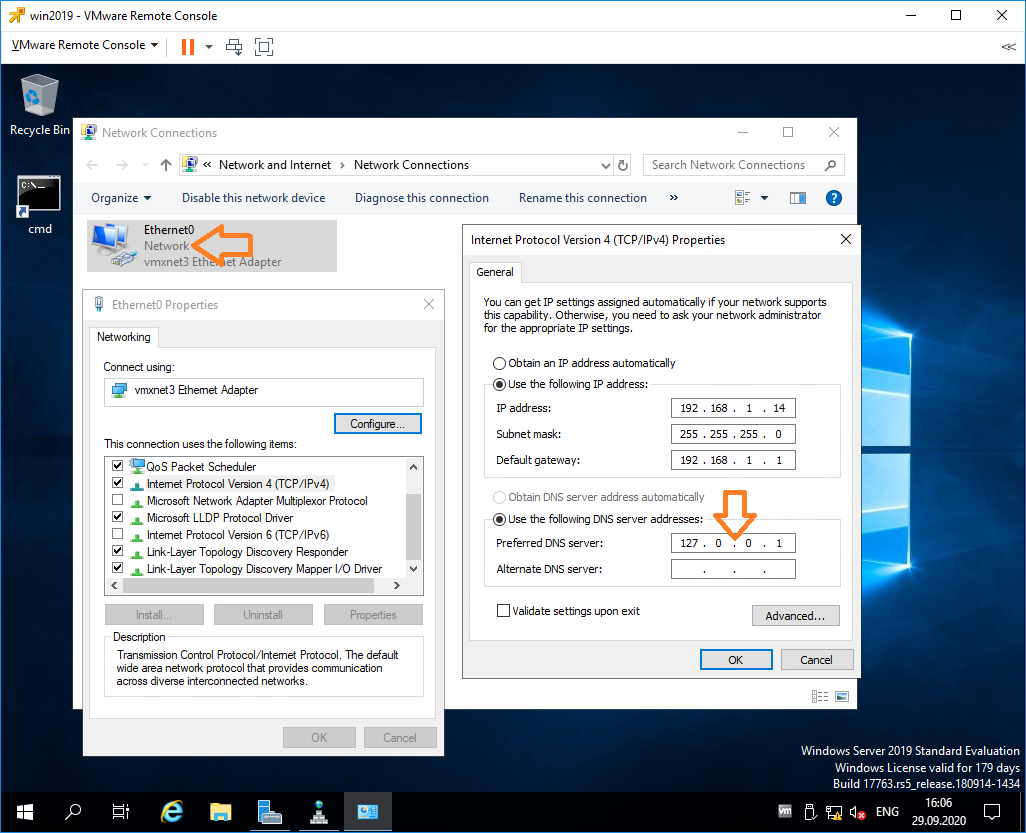

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

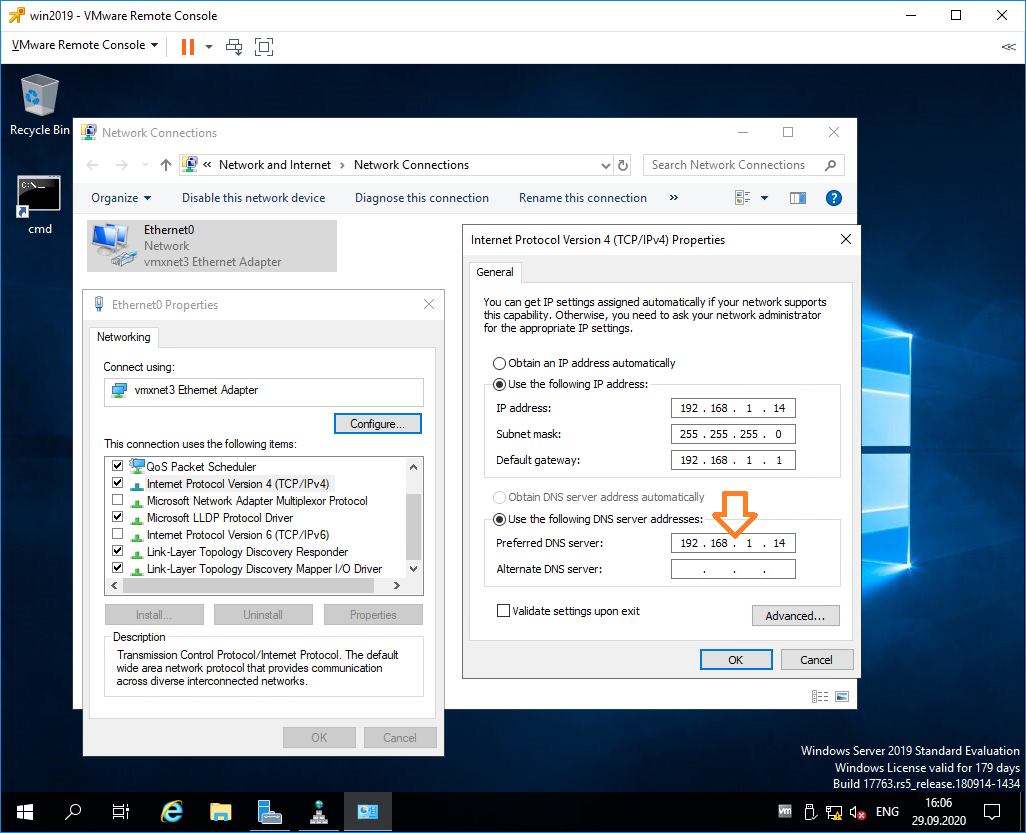

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

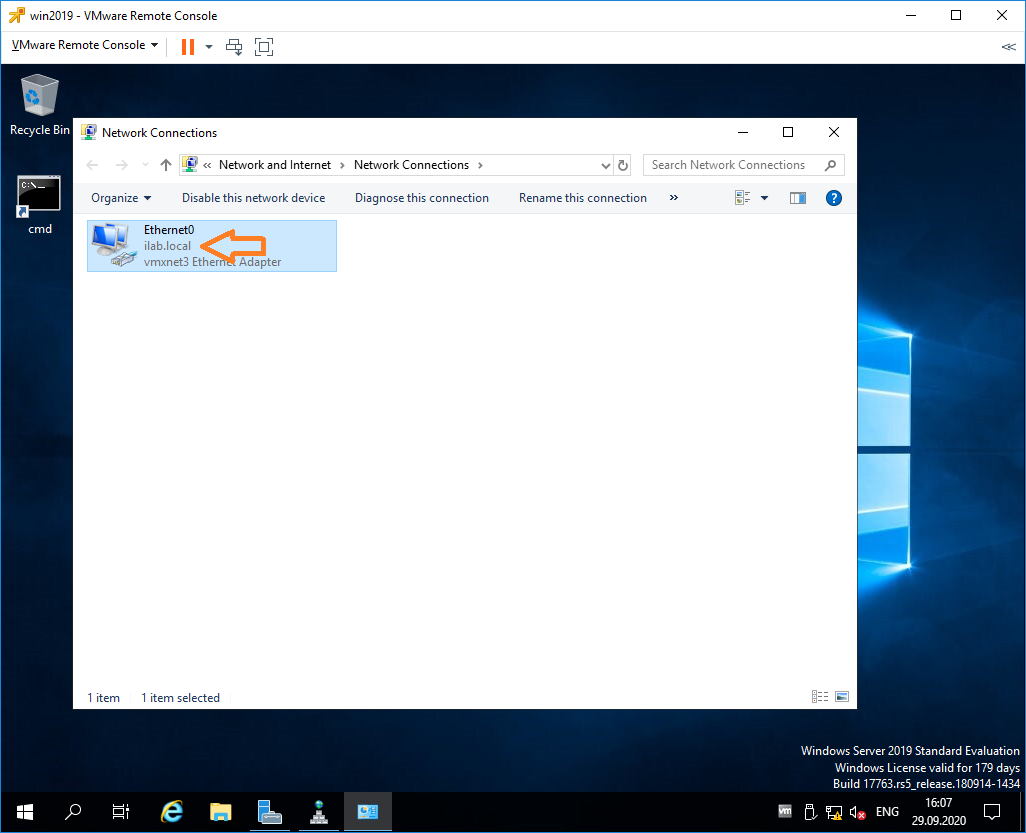

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

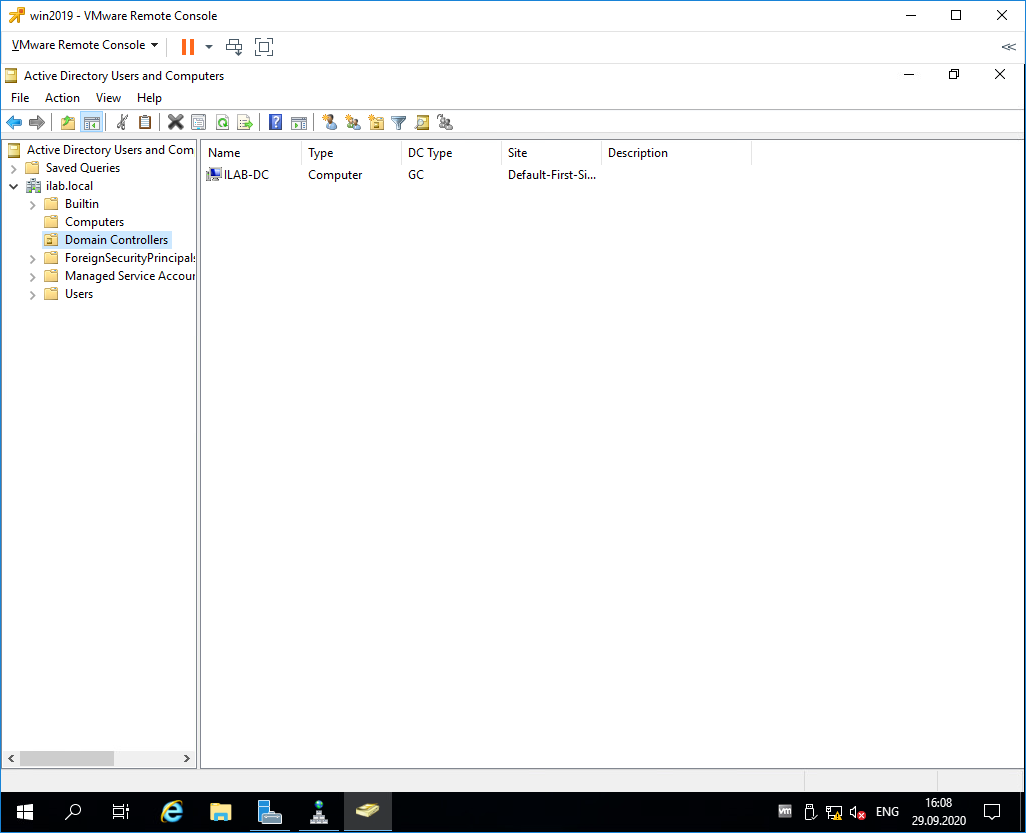

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

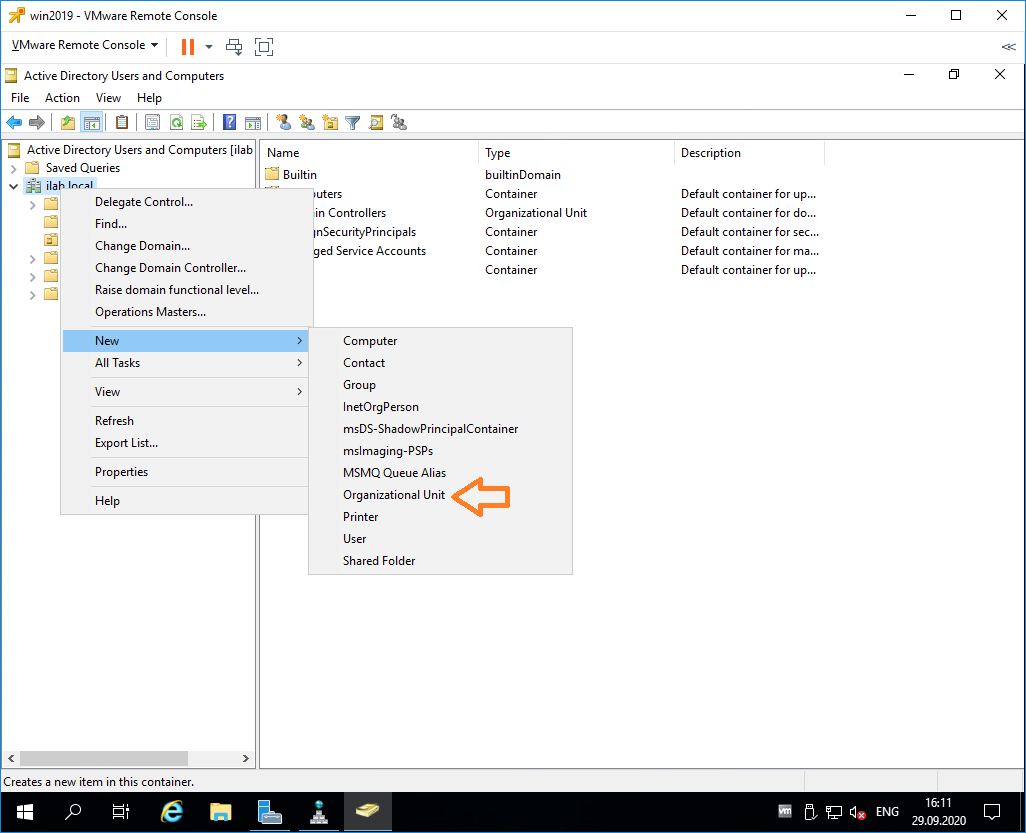

Правой кнопкой на корень каталога, New > Organizational Unit.

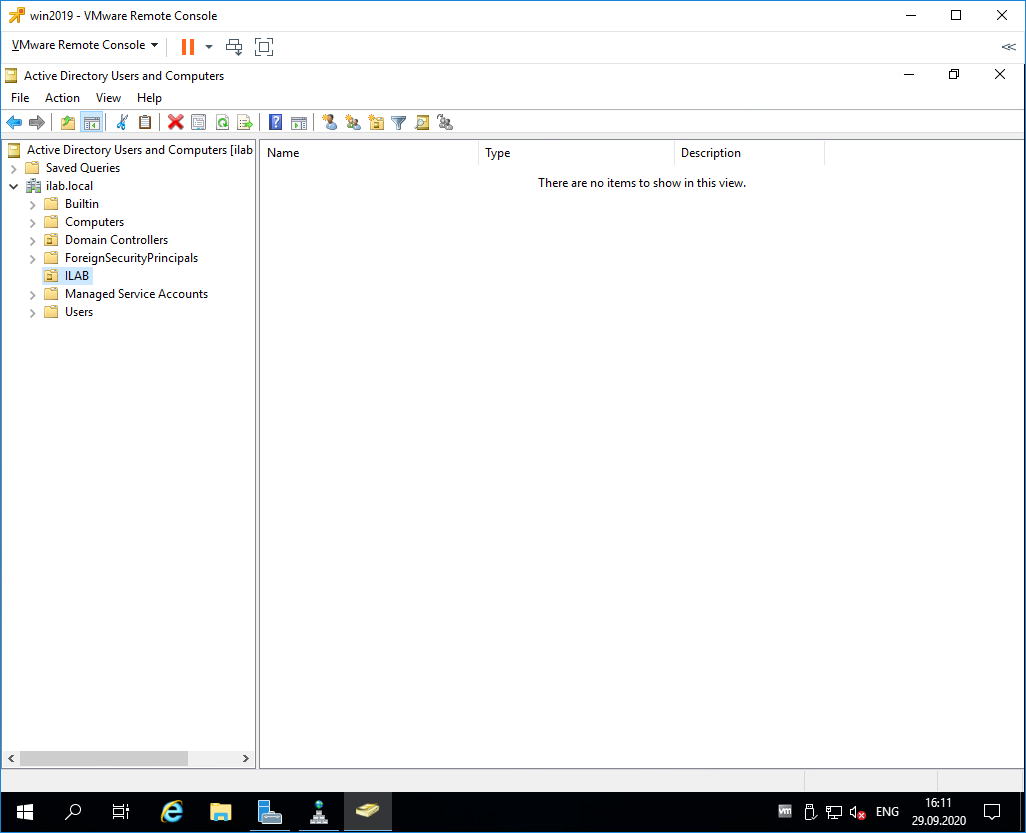

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

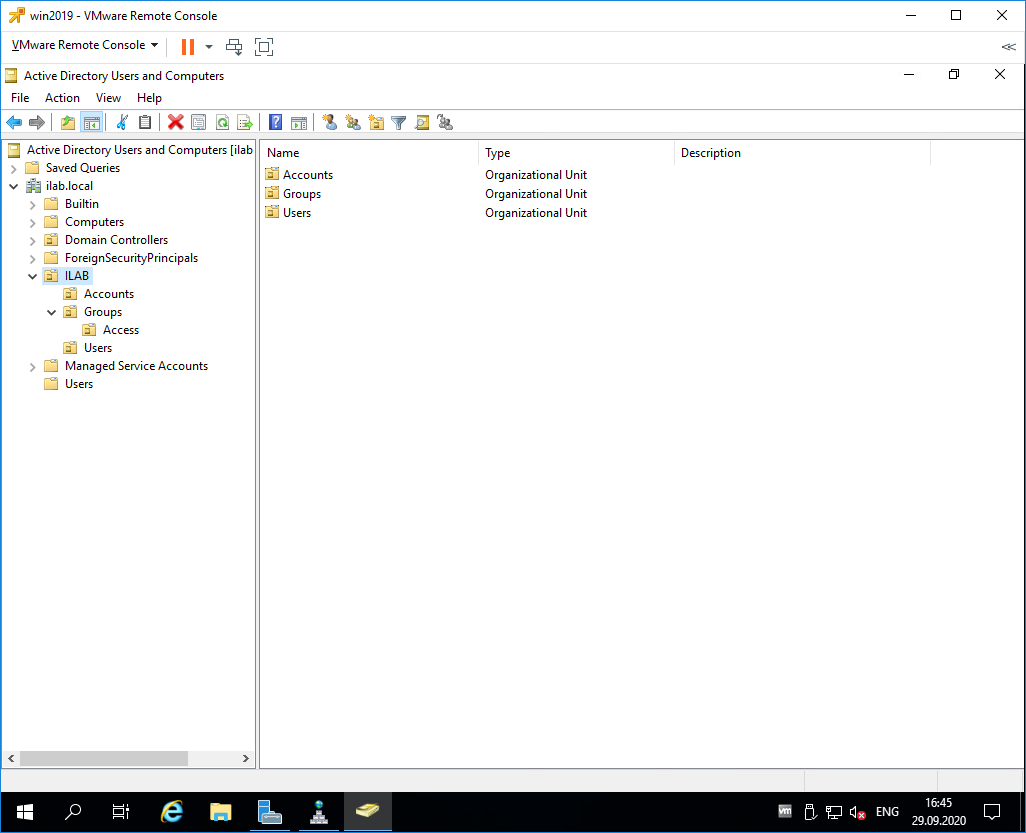

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.