Нарушена целостность контролируемых файлов dallas lock как исправить

Контроль целостности для файлов

Назначить контроль целостности для объекта ФС можно двумя разными способами: используя оболочку администратора СЗИ НСД Dallas Lock 8.0 или, вызвав контекстное меню файла щелчком по его значку. Объекты файловой системы, на которые назначен контроль целостности любым из способов, автоматически появляются в списке объектов в окне выбранной категории «Контроль целостности» на вкладке «Контроль доступа».

При выборе категории «Все» на вкладке «Контроль доступа» также появляется список, содержащий параметры всех объектов: глобальных, локальных или сетевых, на которые назначены какие-либо права дискреционного доступа, аудит, а также контроль целостности.

Чтобы задать контроль целостности для локального объекта ФС с помощью оболочки администратора необходимо в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже).

Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

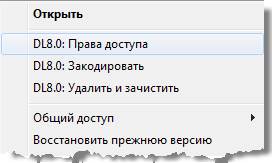

1. Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 138).

Рис. 138. Контекстное меню

2. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 139).

Рис. 139. Контроль целостности ресурса файловой системы

3. Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы.

4. Отметить при необходимости поле «Проверять контроль целостности при доступе».

При попытке доступа пользователем к файлу, у которого нарушена целостность и отмечено поле «Проверять контроль целостности при доступе», компьютер данного пользователя будет заблокирован (при условии, если у учетной записи включен параметр «Блокировать при нарушении целостности»). Данная функция бывает полезной для избежания попыток несанкционированно модифицировать файл пользователями.

5. Нажать «Применить» и «ОК».

| Примечание.Если для файла задан контроль целостности, то система не позволит его удалить или переименовать. Попытки модифицировать контролируемый файл будут блокироваться. Такой объект будет доступен только для чтения и исполнения. Полный доступ к объекту, для которого установлен контроль целостности, имеет только Суперадминистратор. |

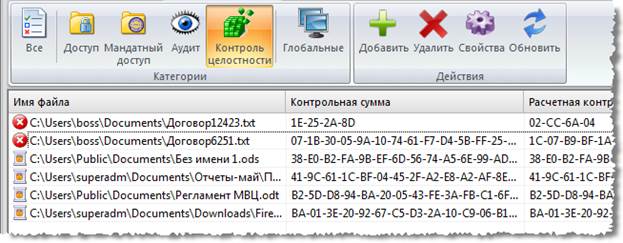

Если некоторый объект файловой системы, на который назначен контроль целостности, будет изменен или поврежден, то контрольная сумма нарушится, ее запись на экране будет окрашена красным цветом, и станет доступна кнопка «Пересчитать» (рис. 140).

Рис. 140. Нарушение целостности файла

При нажатии на кнопку «Пересчитать» происходит пересчет контрольной суммы. Пересчет новой контрольной суммы позволяет снова установить целостность файла и проводить ее дальнейшее отслеживание.

В списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» значок объекта, у которого нарушена целостности будет красным (рис. 141).

Рис. 141. Список контролируемых объектов

Пересчет и проверка контрольных сумм в данном списке всех контролируемых файлов осуществляется каждый раз при выборе данного раздела оболочки администратора. Также пересчет и проверка будет произведена после каждого нажатия кнопки «Обновить» на панели «Действия» в этом разделе.

УДАЛЕННЫЙ ДОСТУП

Если защищенный компьютер входит в состав ЛВС, то информация, хранящаяся на этом компьютере, защищена от несанкционированного доступа по сети.

Возможны следующие ситуации:

6. Пользователь обращается к незащищенному Dallas Lock 8.0 компьютеру с компьютера, который защищен Dallas Lock 8.0.

7. Пользователь обращается к защищенному Dallas Lock 8.0 компьютеру с компьютера, на котором эта система не установлена (c незащищенного компьютера).

8. На обоих компьютерах, и на том, с которого обращаются, и на том, к которому обращаются, установлена система защиты Dallas Lock 8.0.

Удаленный доступ защищенных компьютеров осуществляется не зависимо от редакций системы защиты Dallas Lock 8.0 «K» или «C».

9.1. Удаленный доступ

к незащищенному компьютеру с защищенного

Данный случай ничем не отличается от случая, когда доступ осуществляется с незащищенного СЗИ НСД компьютера на незащищенный компьютер.

9.2. Удаленный доступ

к защищенному компьютеру с незащищенного

По умолчанию в системе Dallas Lock 8.0 на защищенном компьютере предусмотрена зарегистрированная учетная запись пользователя anonymous.

Для того чтобы был возможен доступ к защищенному СЗИ НСД компьютеру по сети с незащищенного компьютера, учетная запись пользователя anonymous должна быть включена. Кроме того, нужно проследить, чтобы пользователю anonymous не был запрещен удаленный доступ. Все остальные права пользователя anonymous администратор определяет согласно проводимой политике безопасности.

Таким образом, со всех компьютеров, включенных в ЛВС, но не защищенных СЗИ НСД Dallas Lock 8.0, можно будет обратиться к защищенному компьютеру и получить доступ к его ресурсам в рамках прав, установленных для учетной записи anonymous.

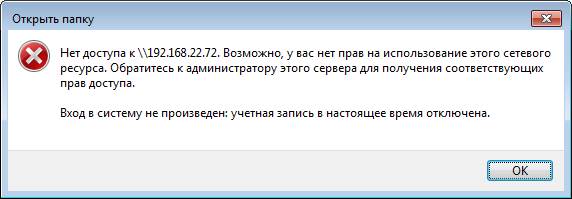

При попытке обратиться к защищенному компьютеру на экране может возникнуть сообщение об ошибке (рис. 142).

Рис. 142. Ошибка подключения к удаленному компьютеру

В этом случае следует внимательно проверить права, предоставленные учетной записи anonymous,в частности, право на удаленный доступ. Кроме того, нужно внимательно просмотреть журнал входов. Скорее всего, в нем можно увидеть причину отказа.

9.3. Удаленный доступ

к защищенному компьютеру с защищенного

Для удаленного входа необходимо, чтобы у учетной записи, под которой входит пользователь, параметрами безопасности было предусмотрено соответствующее право (вкладка «Параметры безопасности» => категория «Права пользователей» => параметр «Вход в ОС: Удаленный»).

При удаленном входе с защищенного компьютера на защищенный компьютер, пользователь осуществляет вход под учетной записью с таким же именем, под которым он работает. Если на удаленном компьютере нет учетной записью с таким же именем, у пользователя есть возможность войти под учетной записью anonymous, которая предусмотрена в системе защиты по умолчанию.

В случае неудачного соединения, доступ к удаленному компьютеру осуществлен не будет, и система выдаст предупреждение.

На разных защищенных компьютерах в ЛВС одна учетная запись может быть зарегистрирована с разными правами. Когда происходит удаленный вход, права проверяются в соответствии с правами учетной записи удаленного компьютера.

Еще одним необходимым условием удаленного входа является следующее: если в свойствах учетной записи удаленного компьютера установлен флажок «Блокировать при нарушении целостности», то на удаленном компьютере целостность не должна быть нарушена.

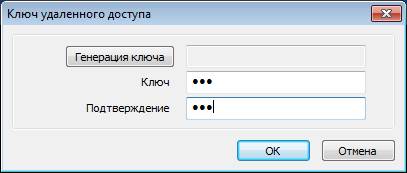

Ключи удаленного доступа

Каждый защищенный системой Dallas Lock 8.0 компьютер имеет ключ удаленного доступа. Пользователи могут осуществлять удаленный вход на защищенные компьютеры (при условии соблюдения остальных условий) только при совпадении ключей удаленного доступа.

Рис. 143. Окно ввода нового ключа удаленного доступа

Рекомендуется вводить и изменять настройки ключей удаленного доступа только опытным специалистам, и только в тех случаях, когда это действительно необходимо. Так как неосторожная смена ключа доступа у одного ПК, может привести к тому, что удаленный доступ на него будет невозможен.

Для создания ключа удаленного доступа, отвечающего всем требованиям параметров безопасности, установленных системой защиты Dallas Lock 8.0, можно воспользоваться помощью генератора паролей системы защиты. Для этого следует нажать поле с надписью «Генерация ключа». Система автоматически создаст уникальный ключ, значение которого необходимо ввести в поля «Ключ» и «Подтверждение».

| Примечание. Политики сложности паролей распространяются и на установку значений для ключа удаленного доступа. Поэтому, чтобы была возможность задать, например, пустое значение ключа удаленного доступа, необходимо, чтобы параметр «Пароли: минимальная длина» имел значение «Не используется». |

Сетевое администрирование

Система защиты Dallas Lock 8.0 позволяет осуществлять сетевое (удаленное) администрирование параметров безопасности других компьютеров, на которых установлена система защиты. С помощью сетевого администрирования возможны те же действия, что и при локальном администрировании: создание, удаление, редактирование пользователей и групп; редактирование политик безопасности; просмотр, назначение, редактирование параметров доступа, контроля целостности, аудита объектов файловой системы; просмотр журналов и прочее.

Визуально процесс сетевого администрирования практически не отличается от процесса локального администрирования, так как запускается та же самая оболочка администратора, которая подключается не к локальному драйверу защиты, а к удаленному.

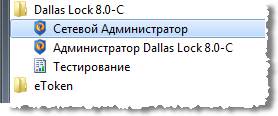

После установки системы защиты на компьютере в меню «Пуск» в группе программ Dallas Lock 8.0 появляется значок программы удаленного администрирования «Сетевой администратор» (рис. 144):

Рис. 144. Вызов удаленного администрирования СЗИ

Для осуществления сетевого администрирования на компьютерах, входящих в ЛВС, необходимо соблюдение следующих условий:

| Примечание. По умолчанию в системе защиты ключ удаленного доступа пустой, и если ни на одном из компьютеров он не изменялся, то специально для осуществления удаленного доступа его вводить не следует. |

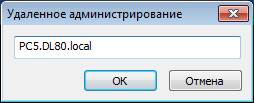

При соблюдении этих условий с компьютера К1 можно осуществлять сетевое администрирование компьютеров К2, К3…Кn. Для этого необходимо запустить программу сетевого администратора. В появившемся окне ввести имя удаленного компьютера (рис. 145).

Рис. 145. Доступ к удаленному администрированию

Если имя удаленного компьютера введено верно и все вышеперечисленные условия соблюдены, то на экране развернется оболочка администратора Dallas Lock 8.0 с параметрами удаленного компьютера, и пользователь получит возможность осуществлять администрирование в рамках предоставленных ему на том компьютере полномочий.

В случае неудачного соединения, доступ к удаленному компьютеру осуществлен не будет, и система выдаст предупреждение. В этом случае следует внимательно проверить выполнение условий осуществления удаленного администрирования.

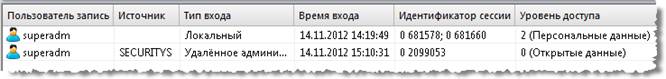

В окне отображения текущих сессий на клиенте в оболочки администратора можно наблюдать появление новой записи о текущей сессии под учетной записью суперадминистратора с удаленного компьютера, (рис. 146).

Рис. 146. Сессии пользователей при удаленном администрировании

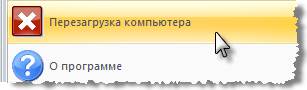

Также в списке меню дополнительных функций оболочки администратора с параметрами удаленного компьютера появится значок принудительной перезагрузки удаленного компьютера (рис. 147).

Рис. 147. Кнопка перезагрузки при удаленном администрировании

Лабораторная работа № 9. Контроль целостности программноаппаратной среды защищаемого компьютера в Dallas Lock

Цель работы: получение навыков настройки подсистемы контроля целостности программной и аппаратной сред защищаемого с помощью Dallas Lock 8 компьютера.

Под контролем целостности программно-аппаратной среды понимается проверка ее неизменности в процессе функционирования защищаемой информационной системы. Целостность программно-аппаратной среды контролируется с помощью соответствующего модуля, входящего в состав средства защиты информации. Контроль целостности программно-аппаратной среды противодействует целому спектру потенциальных угроз 18]:

Следует отметить, что даже самые последние версии операционных систем семейства Windows не в состоянии в полной мере решать задачи, связанные с контролем целостности как программной, так и аппаратной частей защищаемого компьютера. Так, при загрузке операционной системы наличие необходимых аппаратных компонентов только проверяется, по в случае замены одного работающего устройства (слота оперативной памяти, видеокарты, сетевой карты и т.п.) на аналогичное другое, также в работающем состоянии, никакой реакции не последует. При контроле целостности программного обеспечения Windows при загрузке проверяет только файлы своего ядра. Контроль прикладного программного обеспечения и многих системных файлов в ОС семейства Windows не осуществляют. В этой связи использование добавочных средств защиты информации, позволяющих в полной мере контролировать целостность программной и аппаратной сред компьютера, представляется необходимым. Dallas Lock 8 обеспечивает следующие возможности контроля целостности защищаемого компьютера.

1. Контроль целостности файлов самого Dallas Lock 8. Этот пункт представляется наиболее важным, поскольку без возможности эффективного самоконтроля целостности средства защиты информации говорить о его эффективности в плане проверки других ресурсов нет смысла. Контроль целостности Dallas Lock 8 выполняется при загрузке операционной системы. Он настраивается по умолчанию при установке средства защиты и применения базовой конфигурации его настроек. На рисунке 74 представлен перечень файлов, контролируемых по умолчанию. Чтобы его увидеть, следует открыть закладку «Контроль целостности» вкладки «Контроль ресурсов».

—-х Учетные записи Параметры безопасности СКонтроль ресурсов J Журналы

Все Дискреционный Мандатный Аудит доступ доступ

Контрольная сумма Расчетная контр.сумма

о, C:WindowsSystem32‘ DIKerber.dll

Д C:WindowsSystem32> DIHWLib.dll

Д C:WindowsSystem32> DIGDIPrint.dll

Р. C:WindcwsSystem32′ DIIps.dll

Р, C:WindowsSystem32′ DnversXDICrypt.sys

Р. C:WindcwsSystem32′ DriversXdlfirewall.sys

Рч GWindowsSystem32 DnversXdlhwctrl.sys

,Р, C:WindowsSystem32^ Drivers’.dllwf.sys

Д C:Windcws ZPSSHELL.exe

Рис. 74. Перечень контролируемых по умолчанию файлов Dallas Lock 8

2. Возможность произвольного добавления файлов для контроля целостности. В этом диалоговом окне, показанном на рисунке 74, можно с помощью вызова контекстного меню (рис. 75) добавить объект файловой системы или реестра или выполнить другое требуемое действие.

Рис. 75. Контекстное меню управления контролем целостности объектов

Как правило, для контроля целостности выбирают файлы с расширением схс, com, bat, dll, осх и т.п., где есть исполняемый код. Офисные файлы с расширениями типа doc, docx, xls, xlsx и т.п. контролируются крайне редко, поскольку подразумевается, что пользователи в процессе работы будут их изменять. Если для объекта настроен контроль целостности, то Dallas Lock будет блокировать любые попытки его модификации со стороны пользователей, разрешая только чтение или запуск. Возможность изменения установленных настроек будут иметь пользователи с правами администраторов.

Для добавления нескольких файлов определенного тина для контроля целостности можно использовать следующую последовательность действий:

Рис. 76. Групповое выделение объектов для настройки контроля целостности

В открывшемся окне выполняются действия, указанные ниже:

Список дескрипторов (18)

Расчет и контроль целостности

[7] Контроль целостности включен

в случае нарушения целостности

V Проверять целостность при доступе

Рис. 77. Диалоговое окно расчета и контроля целостности файлов

После обновления информации в закладке «Контроль целостности» вкладки «Контроль ресурсов» можно увидеть добавленные объекты. Настройки, предписывающие восстанавливать измененные файлы и проверять их при доступе, используются для повышения надежности работы подсистемы контроля целостности.

Окно настройки макропараметров контроля целостности показано на рисунке 78. Чтобы его открыть, следует выбрать закладку «Контроль целостности» вкладки «Параметры безопасности», а в ней подкатегорию «Прогр. апп. среда».

Выключено Выключено Выключено Выключено CRC32 CRC32 Выключено CRC32 CRC32

Выключено CRC32 CRC32 Выключено Выключено CRC32

(^Контроль целостности прогр.апп. среды (Система)

Контроль целостности прогр.апп. среды (Устройства ввода)

Контроль целостности прогр.апп. среды (Принтеры)

Контроль целостности прогр.апп. среды (Диски)

Контроль целостности прогр.апп. среды (USB устройства)

Контроль целостности прогр.апп. среды (Сеть)

Контроль целостности прогр.апп. среды (Разделы диска)

Контроль целостности прогр.апп. среды (BIOS)

Контроль целостности прогр.апп. среды (Операционная система)

Контроль целостности прогр.апп. среды (Драйверы)

Контроль целостности прогр.апп. среды (Службы)

Контроль целостности прогр.апп. среды (Программы)

^Контроль целостности прогр.апп. среды (Папки общего доступа)

^Контроль целостности прогр.апп. среды (Кодеки)

Контроль целостности прогр.апп. среды (Список пользователей)

Рис. 78. Настройка макропараметров контроля целостности программноаппаратной среды защищаемого компьютера

Для настройки контроля макропараметра необходимо выделить соответствующую строку (рис. 78), вызвать контекстное меню, выбрать пункт «Свойства», а в открывшемся окне указать используемый алгоритм (рис. 79).

Рис, 79. Выбор алгоритма для расчета контрольных сумм параметра

Рекомендуется устанавливать только наиболее существенные для защищаемой информационной системы параметры контроля. Постановка на контроль всех парамефов может привести к замедлению работы компьютера.

4. Запуск конфоля целостности защищаемых ресурсов в соответствии с установленным графиком. Его настройка доступна в подкатегории «Политики» закладки «Контроль целостности», расположенной на вкладке «Параметры безопасности». По умолчанию контроль целостности файловой системы, реесфа, программно-аппаратной среды установлен только на момент загрузки операционной системы (рис. 80).

ДІПроверять целостность ФС при загрузке ОС

ft-JПериодический контроль ФС

Контроль ФС по расписанию

^Проверять целостность прогр.апп. среды при загрузке ОС

Не используется Выкл. Вкл.

^Периодический контроль прогр.апп. среды

ЙКонтроль прогр.апп. среды по расписанию

іф Контроль реестра по расписанию

Не используется Выкл. Вкл.

Рис. 80. Настройка периодичности запуска контроля целостности программноаппаратной среды защищаемой информационной системы

Чтобы настроить периодичность проверки какой-либо группы показателей, следует открыть диалог «Контроль но расписанию» и в появившемся окне установить график его выполнения. На рисунке 81 показана настройка периодичности контроля файловой системы.

Рис. 81. Настройка периодичности контроля файловой системы

Не рекомендуется устанавливать слишком частый интервал запуска проверки контроля целостности.

Задание 1. Включить контроль целостности следующих параметров программно-аппаратной среды: USB-устройства, сеть, BIOS, операционная система, службы, программы, список пользователей.

Внимание. При работе в среде виртуальных машин Virtual Box при настройке контроля параметра «Сеть» могут наблюдаться ошибки контроля целостности. В этом случае следует снять контроль параметра «Сеть».

После включения вызвать контекстное меню щелчком по белому фону окна и выбрать пункт «Пересчитать».

Задание 2. Зайти под учетной записью kadrl. Открыть интерфейс настройки работы служб компьютера Пуск Панель управления Все элементы панели управлениях АдминистрированиеХ Службы. Запустить какую-нибудь службу, доступную для изменения под обычной учетной записью. Перезагрузить компьютер и попробовать зайти вновь под этой же записью. Если контроль служб был включен и настроен администратором безопасности корректно, то при входе пользователя появится окно, сигнализирующее о нарушении целостности параметра «Службы» (рис. 82).

Нарушена целостность параметров программно-аппаратной среды (Службы)

Рис. 82. Обнаружение нарушения целостности программно-аппаратной среды

Нарушение целостности достаточно часто означает попытку НСД к информации. Именно поэтому для обычных пользователей ставят настройку запрета входа в случае нарушения целостности контролируемых параметров системы в свойствах их учетных записей (рис. 83).

й Запретить работу при нарушенной целостности

П Служебный пользователь

[ ] Потребовать смену пароля при следующем входе О Запретить смену пароля пользователем

П Пароль без ограничения срока действия

Ткі учетной записи

Рис. 83. Фрагмент вкладка «Общие» свойств пользователей

В данной ситуации вход в систему возможен только для администраторов. После входа под учетной записью администратора безопасности следует проверить информацию из журнала входа (рис. 84), где должна появиться запись о блокировке входа пользователя.

После определения причин блокировки следует заново пересчитать значения контроля целостности программно-аппаратной среды защищаемого компьютера. Для запуска пересчета следует открыть окно контроля целостности программно-аппаратной среды защищаемого компьютера (рис. 78), где вызвать контекстное меню и выбрать пункт «Пересчитать» [ 81.

Параметры безопасности Контроль ресурсов Журналы

Журнал|Журнал упр. Журнал Журнал Журнал упр. входов уч.записями ресурсов печати политиками