что такое криптография и какие системы криптозащиты вы знаете

Что такое криптография и как она работает?

Сегодня интернет стал важной частью жизни любого человека. Весь мир — как один щелчок. Мы полагаемся на интернет для различных целей, таких как оставаться на связи с друзьями, оплачивать счета в интернете, получать электронные письма для работы. Более того, использование интернета сделало нашу жизнь проще, чем когда-либо. Безусловно, интернет открыл двери для многих возможностей, однако, открытые двери сделали наши устройства уязвимыми для кибератак и других угроз. В этой статье мы поговорим о криптографии. Что это такое и чем она полезна мы расскажем ниже.

Что такое небезопасная среда?

При отправке ваших данных интернет разбивает их на пакеты для доставки до места назначения. Чтобы обеспечить безопасность этих данных, они не отправляются непосредственно в пункт назначения. Пакеты используют многочисленные пути для защиты данных от злоумышленников и трекеров. Кибер-злоумышленники пытаются прочитать эти данные и проникнуть в них, поскольку они доступны в читаемом и удобном формате.

Таким образом, этот простой и читабельный формат является тем, что дает преимущество хакерам, и они могут получить доступ к вашим конфиденциальным данным с легкостью.

Как обезопасить свои данные?

Чтобы обеспечить надежную защиту и передачу данных другой стороне, важно предотвратить вторжение злоумышленников и их действия. Поскольку злоумышленники нам неизвестны и значит их невозможно остановить от доступа к информации, тогда необходимо убедиться, что формат данных не читаем и зашифрован. Процесс, делающий данные нечитаемыми, называется криптографией.

Что такое криптография?

Криптография — это греческое слово, которое означает «тайное письмо». Это искусство и наука преобразования сообщения в защищенную форму, которая невосприимчива к кибератакам. По сути, это метод обеспечения конфиденциальности сообщения путем внедрения процесса шифрования и расшифровки.

Другими словами, криптография позволяет вам сохранять конфиденциальные данные и передавать их через интернет (незащищенные сети), поэтому они становятся нечитаемыми для всех, кроме предполагаемой стороны.

На видео: Что такое криптография?

Как это работает?

Что такое обычная криптография?

Обычная криптография работает с симметричным шифрованием и секретным ключом, где один из ключей используется для шифрования, а другой-для расшифровки. DES является отличным примером обычной криптосистемы, которая активно используется федеральным правительством.

Что такое сильная криптография?

Существует два типа криптографии: слабая и сильная. Слабая криптография — это когда вы не даете своим друзьям доступ к вашим сообщениям. При этом, когда вы защищаете свои данные от правительства, то это сильная криптография. Это скрытая и зашифрованная связь, которая полностью защищена от криптографического анализа и расшифровки. Целью сильной криптографии является обеспечение того, чтобы данные считывались только для предполагаемого получателя.

Сильная криптография в основном используется правительствами для защиты своей информации и сообщений. Однако во многих странах обычные люди также могут воспользоваться преимуществами сильной криптографии.

Каковы основные функции криптографии?

Существует пять основных и первичных функций криптографии.

На видео: Принципы шифрования и криптографии. Расшифруйте послание!

Криптографические методы защиты информации

Что такое криптографические методы защиты информации

Криптография — это наука о способах конфиденциальности и подлинности информации.

Криптографические методы преобразования данных являются самыми надежными в сфере информационной безопасности.

Криптография составляет целую систему методов, которые направлены на видоизменение персональных данных, чтобы сделать их бесполезными для злоумышленников.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут.

Способы криптографического шифрования позволяют решить две ключевые задачи:

Виды криптографической защиты информации

Классификация криптографических методов преобразования информации по типу воздействия на исходные данные включает следующие виды:

Шифрование

Шифрование предполагает видоизменение исходника посредством логических, математических, комбинаторных и других операций. В итоге таких преобразований первоначальные данные приобретают вид хаотически расположенных символов (цифр, букв и т.д.) и кодов двоичной системы.

Инструментами создания шифра служат алгоритм преобразования и ключ.

В определенных методах шифрования применяется постоянная преобразовательная последовательность. Ключ включает управляющие данные, определяющие выбор видоизменения на конкретных пунктах алгоритма и размер используемых в ходе шифрования операндов.

Шифрование является основным криптографическим способом видоизменения данных в компьютерах. Чтобы обеспечить эффективную борьбу против криптоатак (атак на шифр, криптоанализа), методы шифрования должны отвечать ряду требований:

Эффективность шифрования определяется криптостойкостью шифра. Единицей измерения этого показателя могут быть: время; стоимость инструментов, необходимых криптоаналитику на расшифровку без знания ключа.

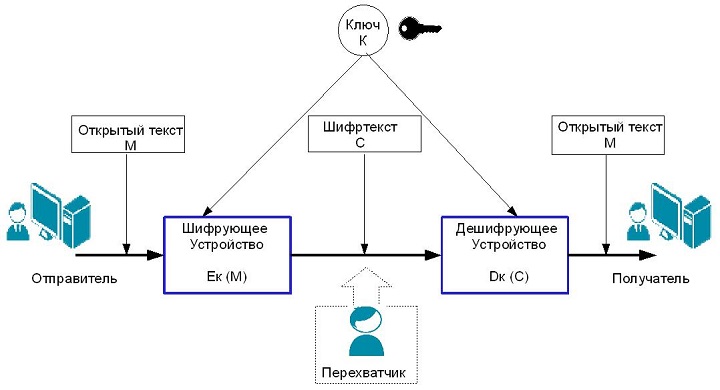

На схеме изображен механизм работы простейшей криптосистемы:

В данной модели отправитель создает открытое исходное сообщение (М), передаваемое законному адресату по незащищённому каналу. Канал находится под контролем злоумышленника, который стремится перехватить сообщение и рассекретить его. Чтобы перехватчик не смог расшифровать передаваемые данные, отправитель защищает его посредством обратимого преобразования (Ек(С)), после чего получает шифротекст (С). Его он отправляет получателю. Адресат принимает зашифрованный текст, раскрывает засекреченное сообщение с помощью дешифровщика (Dк(С)) и получает исходный текст (М).

Ек — один из алгоритмов преобразования, К — это критпографический ключ, который определяет выбор алгоритма, подходящего для конкретного шифрования.

Выделяют два вида шифрования:

Стенография

Этот метод, единственный среди криптографических способов, позволяет скрыть не только информацию, но и сам факт ее хранения и передачи. В основе стенографии лежит маскирование секретных данных среди общедоступных файлов. Иными словами, закрытая информация скрывается, а вместо нее создаются дубликаты.

Кодирование

Преобразование данных по этой методике происходит по принципу замещения слов и предложений исходника кодами. Закодированные данные могут выглядеть как буквенные, цифровые или буквенно-цифровые комбинации. Для кодирования и раскодирования применяют специальные словари или таблицы.

Рассматриваемый метод удобно использовать в системах с небольшим набором смысловых конструкций. Недостаток кодирования заключается в том, что необходимо хранить и распространять кодировочные таблица, а также достаточно часто их менять во избежание нежелательного рассекречивания информации.

Сжатие

Данный способ представляет собой сокращение объема исходной информации. Понятие сжатия относят к криптографическим с некоторыми оговорками. С одной стороны, сжатые данные требуют обратного преобразования для возможности их прочтения. С другой стороны, средства сжатия и обратного преобразования общедоступны, поэтому этот способ не является надежным в части защиты информации.

Используемые методы технологии

На сегодняшний день широкое применение получили следующие алгоритмы шифрования: Data Encryption Standard (DES), 3DES и International Data Encryption Algorithm (IDEA).

Характерной чертой данных преобразовательных стандартов является блочная шифровка информации по 64 бита. В случае, когда объем передаваемого сообщения больше 64 бит, его нужно разбить на блоки, каждый из которых содержит 64 бита. Далее все образовавшиеся блоки сводятся воедино одним из следующих способов:

Алгоритм 3DES создан на базе DES, чтобы устранить основной недостаток последнего — возможность взлома ключа посредством перебора из-за его малой длины в 54 бит. Несмотря на то, что 3DES в три раза менее производителен, чем его предшественник, криптостойкость первого значительно выше DES.

Преобразовательный стандарт Advanced Encryption Standard ( AES ) или Rijndael использует в процессе создания шифров 128-битные, 192-битные или 256-битные ключи. Информационные сообщения шифруются блоками по 128 бит.

Сертифицированные криптографические средства защиты информации в России

Сертификацией средств защиты информации занимается Федеральная служба безопасности России. Криптографические СЗИ определены в следующие классы:

Класс КС1

Средства этого класса могут оказывать сопротивление внешним атакам, которые реализуются методами, неизвестными криптоаналитикам. Данные о системах, использующих средства класса КС1 находятся в общем доступе.

Класс КС2

К рассматриваемой категории относятся криптографические инструменты защиты данных, способные препятствовать атакам за пределами зоны контроля, блокируемым СЗИ класса КС1. При этом атакующие могли получить информацию о физических мерах безопасности данных и пр.

Класс КС3

Средства этой категории могут противодействовать атакам, имея физический доступ к компьютерным системам с установленными криптографическими методами защиты.

КВ1 и КВ2

Средства группы КВ обладают свойством сопротивления атакам, созданным криптоаналитиками и прошедшим лабораторные испытания.

Класс КА

Инструменты данного класса способны защитить от атак, которые разрабатывались с применением знаний о недокументированных возможностях вычислительных систем и конструкторской документацией, а также с доступом к любым компонентам СЗИ.

Ликбез по основам безопасности и криптографии

Криптография

Три кита криптографии — хеш, шифрование симметричное, шифрование асимметричное (с открытым ключом). Основываются криптографические алгоритмы на сложности вычисления больших чисел, но подробнее об этом, если вас конкретно интересует «начинка», стоит читать не в общих обзорах, именуемых ликбезом. Здесь же содержится простое изложение, без лишних заморочек, то есть поверхностное.

Хеш — функция, функция «в одну сторону», так как восстановить данные, из которых путем хеширования получен хеш (результат хеш-функции), невозможно. На вход подается информация, на выходе имеем её отпечаток, строку фиксированной длины. Подобрать входные данные, которые дадут такой же результат должно быть сложной задачей. Отсюда следствие — если у вас есть проверенный хеш образа диска, документа и т.п., то вы можете вычислить хеш полученного файла и сравнить — если совпадут, значит это то самое. Подобным же образом обходятся зачастую с паролями — если хеш полученного пароля совпадет с имеющимся (в /etc/shadow к примеру), то проверка пройдена успешно.

Шифрование симметричное — шифрование в котором используется, соответственно, симметричный ключ. Это говорит о том, что если вы что то архиважное зашифровали один ключом, то обратную операцию надо проделать им же. Также может использоваться при проверке знания секрета — шифруем некую информацию этим самым секретом, или его хешем, передаем результат второй стороне. Вторая сторона, которая как предполагается знает секрет, расшифровывает данные, их дополняет, шифрует, пересылает обратно. Первая сторона, получив ответ опять же его расшифровывает и смотрит правильно ли вторая сторона изменила данные. Понятно, что если вторая или первая сторона подсовывает неверный секрет, процесс сорвется. Это было весьма общее описание процессов происходящих в протоколе Kerberos.

Шифрование асимметричное — шифрование в котором используются, два ключа, которые обычно называют приватный (секретный) и публичный (известен всем). Зашифровав что либо одним из пары ключей, обратно расшифровать можно только вторым. Таким образом проверить ваше знания приватного ключа достаточно просто — шифруем некую информацию вашим публичным ключом и, если вы знаете приватный, вы легко её прочитаете. На шифровании с асимметричными ключами построено много систем, к примеру это PGP и PKI. Также каждый из вас пользовался этим видом криптографии когда обращался на адреса вида https: //.

Аутентификация и авторизация

Аутентификация это процесс установления личности. Когда вы вводите пароль на Хабр, вы аутентифицируетесь. Никаких прав вы при этом не получаете.

Авторизация это процесс, в котором проверяются права пользователя на выполнение каких либо действий в системе. Например по умолчанию вы имеете право писать в личный блог, но система не даст вам опубликовать хабратопик в коллективный блог, если у вас будет мало кармы. Здесь авторизация на совершение какого либо действия производится по количеству кармы, в файловых системах вам выдают право на совершение действий через ACL, членство в группе и так далее.

Еще раз — через процесс аутентификации получить право на выполнение чего либо нельзя, этим занимается процесс авторизации, а аутентификация только устанавливает личность.

Аутентификация, немного о криптографической стороне дела

Зачастую аутентификация основывается на проверке знания секрета. Самый простой способ это получить от вас пароль в чистом виде (!) и сравнить с хранящимся в базе. Тут есть вариант — проверять хеш пароля, что позволит не знать пароль серверу, а хранить его хеш. Но заметьте — пароль проходит в открытом виде по сети! Второе — вы не знаете кому отправили свой пароль, сервер может быть подставным. Обходной маневр — использовать только в связке с SSL/TLS, но в таком случае у сервера должен быть корректный, не просроченный сертификат, выданный доверенным центром, а не как обычно.

Второй вариант — сервер знает секрет, вы его знаете — используется метод, описанный в абзаце по симметричному шифрованию. Это лучше чем сравнение с запомненным хешем — пароль по сети не бегает вообще, сервер так же не получает ваш секрет — вы проводите с сервером взаимную аутентификацию. На этом методе вырос весьма серьезный протокол — Kerberos, с одним нюансом — пароли знают только выделенные сервера в сети. Kerberos используется в Microsoft Active Directory, в качестве примера привожу как самый известный продукт — все таки у нас ликбез.

Третий вариант, сложный, PKI. За рамки ликбеза его описание выходит, интересно — почитайте сами. По сути схож с Kerberos — есть центр, но основан на асимметричном шифровании.

Kerberos

Алгоритм описан с некоторыми отступлениями, для улучшения восприятия. Если вам потребуется точное описание работы, не для общего сведения, советую почитать более серьезную литературу

Каждый день, работники корпоративного сектора активнейшим образом используют квинтэссенцию криптографической мысли — протокол Kerberos, бороздя просторы корпоративной же сети построенной на базе решений от Microsoft, ведь все процессы идентификации пользователей и компьютеров сервисами (IMAP,SMTP, доступ к файлам) он берет на свои плечи.

Протокол Kerberos это протокол аутентификации использующий хеш-функции и симметричные шифры. Как ни удивительно, но Kerberos это не очередное порождения Microsoft в стремлении «чтобы свое, и чтобы ни с чем не совместимо, и чтобы они нам душу отдали за спецификации», создан протокол в стенах массачусетского технологического института — MIT, где активно используется все эти годы в кампусной сети ВУЗа.

Перечитайте описание симметричных шифров, в конце там есть пример. Так вот в чем недостаток решения, предложенного в том абзаце? А получается, что пароли надо размещать на каждом сервере сети, да еще каждой службе надо будет иметь к ним доступ, к незашифрованым паролям, да еще на каждый сервер эти пароли надо внести. Выглядит это несколько дыряво.

В протоколе Kerberos для хранения паролей выделен отдельный сервер — Key Distribution Center (сервер распределения ключей), ключи есть у каждого участника процесса — и у пользователей и у сервисов. Ключ получается из пароля путем хеширования, так как пользователь не сможет запомнить требуемое для алгоритма шифрования количество символов. Хеширование возвращает всегда строку фиксированной длины, что как раз подходит для алгоритмов шифрования с симметричным ключом.

Когда пользователю надо получить доступ к HTTP серверу (портал там лежит корпоративный, к примеру), он обращается к KDC (ну понятно, что обращается библиотека) с просьбой предоставить ключ для доступа к HTTP серверу. У KDC есть ключи пользователя и сервера

KDC генерирует случайный, симметричный ключ и делает достаточно сложную конструкцию, называемую билетом, которую лучше посмотреть на картинке:

Итак, имеем матрешку, но разбирается она достаточно просто. Пользователь, получив ответ, расшифровывает его свои ключом, получает сгенерированный ключ и шифрованный ключом сервера пакет. Так вот этот пакет пользователь отсылает уже HTTP серверу, который расшифровывает его и тоже получает тот же самый сгенерированный ключ.

Теперь у обоих есть общий ключ. И вот теперь можно аутентифицировать друг друга, способ уже описан — шифруем полученным от KDC, сгенерированным ключом имя пользователя, IP адрес, время и отсылаем серверу. Сервер расшифровывает, и получив ожидаемое имя пользователя признает в нем Пупкина. Теперь очередь сервера представиться — он прибавляет к полученному времени 1 (единицу) и, зашифровав все обратно, отсылает пакет пользователю. Ясно, что если в полученном пакете, после дешифрации будет обнаружена та же временная метка, которую пользователь отсылал, но увеличенная на единицу, то сервер признается подлинным.

А вот про время я упомянул не зря. Доступ выдается на определенное время (часто на 10 часов), время проставляется в билете, и по истечении срока действия билет считается просроченным — сервер больше такой билет не примет, что впрочем не смертельно — получите новый. Гораздо печальнее будет, если время на вашем ПК разойдется более чем на 5 минут с KDC — войти в систему не сможете, так как протокол Kerberos требует от участников процесса синхронного времени — чтобы билеты истекали на всех машинах сети одновременно, и не было возможности использовать просроченный билет для доступа куда либо.

Итак, билет действует 10 часов, не требуя больше ввода пароля, для обращения к серверу. Но ведь так утомительно вводить пароль на каждый сервер в сети, тем более, что вы могли заметить — никто так не делает, после одного ввода пароля при логине в Windows вы больше не вводите пароли на доступ к расшареным сетевым папкам. А все от того, что получать билеты ведь тоже можно по билету! Подобная конструкция называется TGT — билет для получения билетов. Тут все так же как и было показано, получаем билет на доступ к сетевой службе, выдающей билеты (TGS — Ticket-Granting Service), которая признает Пупкина Пупкиным. А раз Пупкин это Пупкин, то можно ему выдавать билеты на Пупкина для доступа к различным серверам сети.

Таким образом, в течении действия TGT вы можете получать билеты на доступ к сетевым службам без повторного ввода пароля. Удобно работает, правда?

Заметьте, что Kerberos выдает билеты на доступ к любой службе сети, есть ли у вас право ей пользоваться или нет, протоколу аутентификации безразлично — его дело удостоверить вашу личность, а правами занимаются совсем другие механизмы.

Общие сведения о криптографии, шифровании информации

Необходимость защитить конфиденциальную информацию появилась задолго до изобретения интернета. Можно предположить, что защитой ценных и значимых сведений люди занимались на протяжении всей истории, особенно в периоды военных действий.

Что изучает наука криптология

Мировая практика выработала три основных способа защиты информации:

Физическая защита

Сущность метода заключается в создании надежного канала связи. Как правило, речь идет о защите материального носителя (бумаги, магнитного диска или флэш-карты). Каналом связи в различные периоды истории являлись секретные курьеры, почтовые голуби или засекреченные радиочастоты. Этот метод используется и в современных автоматизированных системах обработки данных: для них создают условия изоляции и охраны.

Стенографическая защита

Защита подразумевает не только физическую маскировку и изоляцию носителя, но и попытку скрыть сам факт существования информации, которая интересует противника. Как правило, секретную информацию прячут на видном месте среди незасекреченных данных.

Например: под маркой на почтовом конверте или под обложкой книги может быть скрыта микрофотография. Важные данные прячут в книгах, пуговицах, каблуках туфлей и даже в пломбах зубов.

С развитием информационных технологий кардинально изменились или усложнились стенографические методы. Например: секретное сообщение может быть спрятано в файле с графическим изображением, где младший бит в описании пикселей заменяется битом сообщения.

Криптографическая защита

Наиболее надежный и современный способ защиты. Чтобы скрыть информацию от противника, данные проходят специальное преобразование.

Определение! Криптография – это, в переводе с греческого, «тайнопись», наука, которая занимается математическими методами преобразования информации.

Криптоанализ – занимается преодолением криптографической защиты без знания ключей.

Криптографию и криптоанализ объединяют в одну науку – криптологию. Она занимается следующими вопросами:

Современные методы шифрования данных бывают настолько сложны, что в них могут разобраться только специалисты узкого профиля, занимающиеся математическим анализом и информационными технологиями.

Криптографические методы требуют больших финансовых вложений: чем выше требуемый уровень защиты информации, тем выше стоимость шифрования.

Требования к криптографическим системам защиты информации

Основные нормы для всех современных криптографических систем защиты подразумевают, что зашифрованное сообщение может быть прочитано только при помощи заданного ключа, а доступность алгоритма шифрования не повлияет на уровень защиты.

Важные определения

Шифрование – процесс криптографического преобразования текста на основе определенного параметра (ключа) и алгоритма.

Расшифрование – криптографическое преобразование шифрованного текста в исходный.

Шифр – совокупность обратимых преобразований исходных данных в скрытый текст.

Шифр с открытым ключом (ассиметричный) – шифр с двумя ключами: шифрующим и расшифровывающим.

Исходный текст – данные, не обработанные посредством криптографических методов.

Шифрованный текст – данные с ключом, обработанные криптосистемой.

Ключ – параметр шифра, с помощью которого производится преобразование текста.

Открытый ключ – один из двух ключей ассиметричной криптосистемы, который находится в свободном доступе.

Закрытый ключ – секретный ключ ассиметричной системы шифрования.

Дешифрование – извлечение исходного текста без использования криптографического ключа, используя только шифровочный.

Криптостойкость — устойчивость шифра для дешифрования криптоаналитиком без знания ключа.

Правовые нормы

Деятельность, связанная с криптографическим шифрованием, подлежит контролю со стороны государства. Криптография в России регулируется документом «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами» постановленном Правительством Российской Федерации, обязательному лицензированию подлежат шифровальные средства и техническое обслуживание этих средств.

Кром того, предоставление услуг, касающихся шифрования информации, производства криптографических средств и их разработка находятся под контролем государства. На эти виды деятельности требуется специальное разрешение.

В настоящее время действует закон, который определяет порядок разработки и эксплуатации криптографических средств.

Согласно Указу Президента РФ от 3 апреля 1995 государственным структурам запрещено использовать криптографические средства, защищенные технические устройства хранения, обработки и передачи информации, которые не имеют лицензии агентства правительственной связи.

Сферы применения криптографии

Применение криптографии позволяет выполнять следующие задачи:

Криптографические методы, разработанные в прошлом столетии, были направлены только на защиту информации от несанкционированного доступа. Сегодня спектр задач значительно расширился. Остро встала необходимость проверки подлинности сообщений, целостности передаваемых данных и источника пересылки.

История

До наших дней доходят интересные исторические сведения о некоторых стенографических способах защиты информации. В древней Греции практиковали следующий способ: тайное послание выцарапывали на бритой голове раба, а когда волосы отрастали, раба посылали к получателю. Адресат прочитывал послание, вновь побрив раба наголо.

Симпатические чернила – еще один очень распространенный способ передачи информации, которая не предусмотрена для посторонних глаз. Такими чернилами писали между строк обычного письма. Адресат получал сведения, воспользовавшись проявителем.

Исторические способы шифрования

Существуют достоверные исторические сведения о том, что практические методы шифрования широко использовались в Индии, Египте и Месопотамии. В Древнем Египте система скрытых посланий была создана кастой жрецов.

Воины Спарты использовали в качестве «шифровальной машины» цилиндрический жезл определенного диаметра, на который наматывалась полоска папируса. Сообщение писали открытым текстом и отправляли адресату, но прочитать сообщение можно было только намотав папирус на цилиндр того же диаметра.

У историков есть предположение о том, кто первым изобрел дешифровальное устройство. Его авторство приписывают Аристотелю: он сконструировал конусообразное копье, на которое наматывался папирус с перехваченным сообщением. Лента помещалась на конус и передвигалась до тех пор, пока на нужном диаметре не появлялся исходный текст.

Шифрование использовалось и в арабских странах. Считается, что само слово «шифр» произошло от арабской «цифры». Сведения о древнем криптоанализе можно найти в энциклопедии «Шауба аль-Аша».

История криптографии продолжилась и в средневековой Европе, где шифрованием занимались священники, военные, ученые и дипломаты. Трудами по криптографии в XIV-XVI веках увлекались секретари канцелярии католических понтификов Чикко Симоннети, Габлиэль де Лавинда и архитектор Леон Баттиста Альберти. Они внесли значительную лепту не только в теоретическое собрание методов и способов шифрования, но и в усовершенствование этих методов.

Криптографией занимались такие видные деятели и ученые своего времени как Платон, Пифагор, Галилей, Паскаль, да Винчи, Эйлер, Ньютон, Бэкон и многие другие.

В XIX веке, с началом научно-технического прогресса и изобретением телеграфа появились первые коммерческие и государственные шифры. Росла скорость шифрования. В конце века криптография окончательно оформилась в самостоятельную науку.

Вторая Мировая война и послевоенный период

Появление радиосвязи позволило передавать информацию с высокой скоростью и вывело шифрование на новый электромеханический, а после электронный уровень. Появились узкие специалисты по дешифровке и перехвату данных. В XX веке возникает специализация в криптографической деятельности. Появляются специалисты по шифрованию, по перехвату зашифрованных сообщений, по дешифрованию данных противника.

В 20е годы были сконструированы роторные шифровальные машины, которые выполняли все операции по преобразованию информации, что затем передавалась по радиоканалам. Они использовались всеми государствами-участниками Второй Мировой войны.

Алгоритмы для роторных машин разрабатывали лучшие математики и инженеры. К. Шеннон –один из видных деятелей того времени в своем труде сформулировал условия нераскрываемости шифров.

Электронные вычислители пришли на смену электромеханическим машинам в послевоенные годы прошлого столетия. Теперь информацию рассекречивали большими фрагментами. Криптографические программные средства начали использовать в коммерческих и гражданских целях для пересылки данных.

Современные методы засекречивания информации

В сегодняшнем гиперинформационном мире шифровальные технологии не просто вышли на новый уровень, но и претерпели значительные изменения. Теперь криптография как наука стала серьезно изучаться и реализовываться в различных направлениях.

Теперь в процессе обмена информацией участвуют не только две стороны: отправитель и адресат, но и другие абоненты. Появилась необходимость в надежной защите и новых способах передачи дешифровочных ключей. В 70е годы У. Диффи и М. Хеллман представили новый принцип шифрования с открытым начальным ключом. Его назвали ассиметричным. Это позволило расширить области использования криптографических методов. Сегодня они применяются в банковских операциях при работе с пластиковыми картами клиентов, в сфере электронной валюты, телекоммуникациях и многих других удаленных операциях, которые выполняются чрез локальную и глобальную сеть.

Современная криптография использует открытые алгоритмы шифрования. Распространены симметричные (DES, AES, Camellia, Twofish, Blowfish), и ассиметричные RSA и Elgamal (Эль-Гамаль) алгоритмы.

Методы шифрования используют как частные и юридические лица, так и государственные структуры. Так, США имеют государственный стандарт шифрования AES. Российская Федерация использует алгоритм блочного шифрования ГОСТ 28147-89 и алгоритм цифровой подписи ГОСТ Р 34.10-2001.

Одно из современных достижений криптографии это создание платежной системы с электронной валютой под названием «биткоин», которая уже широко используется при проведении многих коммерческих операций. Она была создана в 2009 году и считается первой подобной системой. На данный момент есть огромное количество криптовалют, которые пытаются улучшить и дополнить идеи реализованные в биткоине.