За что отвечает siem security information and event management

Что такое SIEM?

Системы защиты постоянно развиваются и адаптируются к новым видам угроз. Количество источников информации, из которых поступают данные по текущему состоянию защищенности, растет с каждым днем.

Системы защиты постоянно развиваются и адаптируются к новым видам угроз. Количество источников информации, из которых поступают данные по текущему состоянию защищенности, растет с каждым днем. Когда инфраструктура слишком сложна, невозможно уследить за общей картиной происходящего в ней. Если своевременно не реагировать на возникающие угрозы и не предотвращать их, толку не будет даже от сотни систем обнаружения вторжений. На помощь приходят системы Security Information and Event Management (SIEM). О них мы сегодня и поговорим.

Перед системой SIEM ставятся следующие задачи.

SIEM способна выявлять:

Система SIEM универсальна за счет своей логики. Но для того чтобы возложенные на нее задачи решались — необходимы полезные источники и правила корреляции. Любое событие (например, если в определенной комнате открылась дверь) может быть подано на вход SIEM и использовано.

Источники выбираются на основании следующих факторов:

Основные источники SIEM

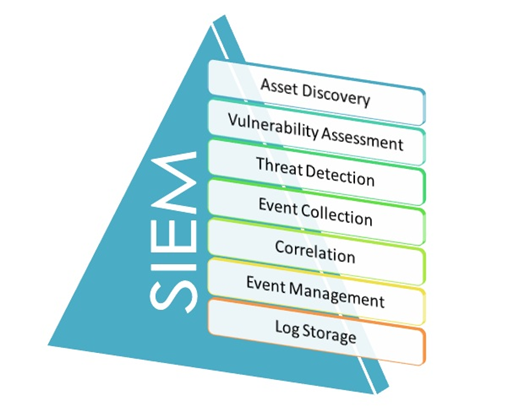

Решение SIEM включает в себя, как правило, несколько компонентов:

Данные о событиях собираются от источников с помощью установленных на них агентов, либо удаленно (при помощи соединения по протоколам NetBIOS, RPC, TFTP, FTP). Во втором случае неизбежно возникает нагрузка на сеть и источник событий, так как часть систем не позволяет передать только те события, которые еще не были переданы, и передает в сторону SIEM весь журнал событий, составляющий зачастую сотни мегабайт. Затирать же журнал событий на источнике при каждом сборе данных — некорректно.

События должны не только собираться в консолидированное хранилище для разбора по факту инцидента, но и обрабатываться. В противном случае вы получите решение, которое полностью не оправдывает затраты. Безусловно, инструментарий SIEM сократит время, необходимое для разбора инцидента. Но задача SIEM — своевременно обнаруживать, предотвращать угрозы и оперативно реагировать на них. Для этого необходимо составлять правила корреляции — с учетом актуальных для компании рисков. Эти правила не перманентны и должны постоянно актуализироваться экспертами. Как и в случае с правилами для систем обнаружения вторжений, если вовремя не прописать правило, позволяющее выявлять типовую угрозу, — она будет, скорее всего, реализована. Преимущества SIEM перед IDS в правилах — возможность указывать общее описание симптомов и использование накопленной статистики baseline для наблюдения за отклонениями от нормального поведения информационных систем и трафика.

Правила отдаленно напоминают правила Snort. В них описываются критерии возникновения угрозы и реакция на них. Простейший типовой пример с login failed я описывала выше. Более сложным примером на практике может быть login failed в определенной информационной системе с уточнением группы пользователя и имени удаленного объекта. В случае с фродом — параметры удаленности двух последних точек использования банковской карты за небольшой интервал времени (к примеру, клиент воспользовался оплатой бензина в Москве, а через 5 минут где то в Австралии пытаются снять 5 000 евро).

Регистрация инцидентов в собственной или внешней системе HelpDesk играет немаловажную роль. Во-первых, это документирование возникающих инцидентов. Если есть зарегистрированный инцидент, то есть и ответственный за его решение, есть сроки. Инцидент не останется неучтенным (как это бывает в случае оповещения по электронной почте). Во-вторых, это статистика по инцидентам, которая позволяет выявлять проблемы (однотипные инциденты, повторяющиеся часто и закрываемые без устранения истинных причин). На основании статистики и расчета основных показателей можно также судить об эффективности работы отдельных сотрудников, подразделения ИБ, средств защиты.

С помощью SIEM можно добиться почти абсолютной автоматизации процесса выявления угроз. При корректном внедрении такой системы подразделение ИБ переходит на абсолютно новый уровень предоставления сервиса. SIEM позволяет акцентировать внимание только на критических и действительно важных угрозах, работать не с событиями, а с инцидентами, своевременно выявлять аномалии и риски, предотвращать финансовые потери.

Важно понимать, что SEIM — это инструмент не только ИБ, но и вообще ИТ. На основе мощных корреляционных механизмов можно эффективно обеспечивать непрерывность работы IТ-сервисов, выявлять сбои в работе информационных и операционных систем, аппаратного обеспечения. Кроме того, SIEM — инструмент автоматизации. Простейший пример, актуальный для большинства компаний: конфликт IP-адресов. За счет простейшего правила RBR можно узнать об инциденте задолго до звонка пользователя. При этом устранение причины требует гораздо меньших затрат, а следовательно, уменьшаются возможные финансовые потери бизнеса.

Если анализировать реальное использование SIEM на практике, то приходится признать, что в большинстве случаев работа таких систем направлена на консолидацию журналов событий от различных источников. Фактически — используется только функционал SIM. Если и есть заданные правила корреляции, они не пополняются.

Руслан Рахметов, Security Vision

Итак, в двух предыдущих статьях мы с вами ознакомились с основными концепциями информационной безопасности (https://www.securityvision.ru/blog/informatsionnaya-bezopasnost-chto-eto/) и с тем, что из себя представляет Центр SOC (https://www.securityvision.ru/blog/soc-chto-eto/). В этой статье мы поговорим уже более детально про разнообразные средства защиты информации, которыми пользуются специалисты по информационной безопасности, и особое внимание уделим системам управления информацией о безопасности и событиями информационной безопасности, т.е. SIEM (Security Information and Event Management). Начнем!

Но как же выглядит работа системы SIEM на практике? Чтобы ответить на эти вопросы, сначала представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах. В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации:

1. Антивирусы предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2. Средства антиэксплойт защиты позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения.

3. Системы контроля и управления учетными записями осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

6. Системы обнаружения и/или предотвращения сетевых вторжений предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов. Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик.

7. «Песочницы», или, по-научному, средства изолированного выполнения программ позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8. Сканеры уязвимостей предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям.

9. Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных. Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации.

10. Средства управления портативными устройствами (англ. MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Разумеется, кроме описанных средств существуют и другие, менее распространенные, такие как системы защиты от DDoS-атак, системы защиты электронной почты, системы криптографической защиты информации, средства контроля баз данных, системы контроля действий пользователей, системы инвентаризации, классификации и учета активов, системы анализа и поиска актуальных угроз, системы защиты облачных сервисов. В следующих публикациях мы поговорим также о системах IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), SOAR (Security Orchestration, Automation and Response, системы управления, автоматизации и реагирования на инциденты), SGRC (Security Governance, Risk-management and Compliance, системы управления информационной безопасностью, рисками и соответствия законодательству).

Итак, основные задачи SIEM-систем таковы:

1. Получение журналов с разнообразных средств защиты

2. Нормализация полученных данных

3. Таксономия нормализованных данных

4. Корреляция классифицированных событий

5. Создание инцидента, предоставление инструментов для проведения расследования

6. Хранение информации о событиях и инцидентах в течение длительного времени (от 6 месяцев)

7. Быстрый поиск по хранящимся в SIEM данным

Кроме указанного функционала, SIEM-системы могут также оснащаться дополнительными функциями, такими как управление рисками и уязвимостями, инвентаризация ИТ-активов, построение отчетов и диаграмм и т.д. Автоматизированное реагирование на инцидент также можно настроить, для этого используются системы IRP (Incident Response Platform, платформы реагирования на инциденты информационной безопасности), которые могут без участия человека, например, заблокировать взломанную учетную запись или отключить инфицированный ПК от сети.

Внедрение SIEM – что нужно знать про него?

Многие уже слышали про системы класса SIM и про системы класса SEM, а что же тогда такое SIEM?

SIEM это Security Information and Event Management

Изначально, Security Information Management (SIM) и Security Event Management (SEM) были двумя различными технологиями, используемыми вместе.

В далеком 2005 году Gartner ввел понятие SIEM, чтобы охватить обе технологии.

Если погуглить отзывы по различным системам то можно получить огромное количество отзывов о каждом продукте, зачастую противоположных друг другу, что лишний раз подчеркивает необходимость понимания задач, которые ставятся перед SIEM, и уровнем квалификации тех сотрудников, которым предстоит с ним работать.

Моя основная работа связана с 3-мя такими решениями, каждый из которых имеет свои плюсы и минусы. Сравнивать демо-версии продуктов и сравнивать их после долгого использования это 2 большие разницы. Далее я попытаюсь определить основные вещи, которые вы должны знать и понимать, когда вы планируете внедрение SIEM у себя в компании.

Надеюсь, этот пост поможет вам в получении четкого представления идеи и технологиях SIEM. Я работаю с HP ArcSight, IBM QRadar и McAfee SIEM, больше всего нравится ArcSight. Если у вас есть идейные вопросы про SIEM или конкретно про ArcSight – прошу в комментариях их высказывать. В дальнейшем планирую развивать тему SIEM в части идей для правил корреляций и векторов атак, сравнения функциональных фишек продуктов и т.д.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

SIEM (Security information and event management)

Содержание

Приминение SIEM

SIEM нужна для сбора и анализа информации. Информация поступает с различных источников — таких, как :

Достаточно тяжело вручную просматривать логи с большого количества источников. К тому же, бывают ситуации, когда внешне безобидные события, полученные с различных источников, в совокупности несут в себе угрозу. Предположим, когда происходит отправка письма с чувствительными для компании данными человеком, имеющим на это право, но на адрес, находящийся вне его обычного круга адресов, на которые он отправляет. DLP система этого может не отловить, но SIEM, используя накопленную статистику, на основании этого уже сгенерирует инцидент. Даже если инцидент произошел — SIEM способна предоставить всю необходимую доказательную базу, пригодную как для внутренних расследований, так и для суда. Собственно говоря, это одно из ее главных предназначений. В момент создания инцидента также будут оповещены все заинтересованные лица. Из дополнительных особенностей — SIEM после внедрения может косвенно вам помочь выбить деньги на дозакупку какого-то еще средства ИБ: например, вы в качестве обоснования прикладываете отчет, из которого видно, что большая часть полученных инцидентов закрывается запрашиваемым вами средством. Ниже иллюстрации, в каких случаях SIEM может быть полезна.

После внедрения SIEM:

Классический функционал SIEM

Угрозы

Цели создания системы

Задачи, которые решает система

Решения

SIEM-системы существуют уже почти 10 лет, однако их активное продвижение началось лишь в последние годы. Причин множество: от возросшего количества актуальных угроз до желания быть в тренде. Тем не менее, можно с уверенностью утверждать, что идея SIEM оказалась весьма востребованной. Ведь первоначальная конкурентная борьба множества независимых игроков, с течением времени, и спустя череду поглощений, не только не утихла, но и перешла на новый уровень знаний и бюджетов.

Компанией Gartner был опубликован Magic Quadrant for Security Information and Event Management (SIEM), в рамках которого решения 4х производителей портфеля компании Softprom by ERC были признаны как рекомендуемые.Решения McAfee в этом году вновь доказали свое лидерство и заняли позицию в квадрате Leader.Gartner оценил комплексное решение для обнаружения и исследования Rapid7 InsightIDR, которое объединяет аналитику поведения пользователя, обнаружение конечных точек и визуальный поиск журналов, и присвоил решению самую высокую позицию в квадрате визионеров. Лидерами рынка как и в прошлых годах остаются IBM и Splunk.

Российский рынок традиционно отличается от мирового. В первую очередь резким доминированием HP ArcSight и относительно невысокой долей остальных лидеров из квадранта Gartner.Из лидеров мирового рынка в России хорошо представлены следующие:

IBM QRadar SIEM

IBM Security QRadar SIEM регистрирует события с тысяч конечных устройств и приложений, распределенных в сети. Эта система выполняет мгновенную нормализацию и выявляет связь между действиями над необработанными данными, чтобы отличить реальные угрозы от ложных срабатываний.

Преимущества IBM Security QRadar SIEM:

HP ArcSight

Основой продуктовой линейки HP ArcSight является комплексное решение HP ArcSight Security Intelligence.

Решения HP ArcSight Security Intelligence включают в себя следующие продукты:

McAfee NitroSecurity

В основе SIEM-системы от McAfee лежит решение Enterprise Security Manager, которое осуществляет сбор, корреляцию, оценку и распределение приоритетов событий безопасности. Являясь частью архитектуры Security Connected, решение McAfee Enterprise Security Manager тесно интегрировано с программным обеспечением McAfee ePolicy Orchestrator (McAfee ePO), решением McAfee Risk Advisor, и технологией Global Threat Intelligence, обеспечивая контекст, необходимый для автономного и гибкого управления угрозами безопасности.

Состав и возможности решения:

Symanteс SSIM

Система автоматизации выявления и реагирования на инциденты информационной безопасности контроля перемещения конфиденциальной информации, построенная на базе решения Symantec SIM состоит из следующих компонентов:

Symantec Global Intelligence Network – глобальная сеть, использующая ловушки для обнаружения злонамеренной активности. Большое внимание уделяется анализу нетрадиционной активности по различным портам/протоколам. Исследуются приложения, использующие эти порты/протоколы, проверяется, не появлялись ли новые уязвимости в этих приложениях, анализируется вероятность использования приложений в злонамеренных целях. Также создается статистика наиболее атакующих и атакуемых систем. Вся эта информация перерабатывается в правила и используется в Symantec SIM при анализе и корреляции событий.

Splunk

КОМРАД от «НПО «Эшелон»

SIEM-система, разработка российской компании ЗАО «НПО «Эшелон». Предназначена для оперативного оповещения и реагирования на внутренние и внешние угрозы безопасности автоматизированных систем, а также контроля выполнения требований по безопасности информации.

Выводы

Выводы SIEM — это система не только для ИБ. Ошибки и сбои в операционных системах, сетевом оборудовании, ПО — информацию обо всем об этом сотрудники IТ-отдела могут почерпнуть в SIEM. IТ-отделу также хочется узнавать о возникающих инцидентах не по звонку пользователей, а заранее (тем более, что — как и инциденты ИБ — IТ-инциденты можно предотвратить).

SIEM — весьма непростое решение для процесса управления журналами, к тому же достаточно дорогостоящее для внедрения в малом и среднем бизнесе. Для его эксплуатации вам необходимо иметь как минимум одного квалифицированного сотрудника, который будет обеспечивать контроль непрерывности сбора событий, управлять правилами корреляции, корректировать и обновлять их с появлением новых угроз и в соответствии с изменениями в инфраструктуре. Установка SIEM в качестве «черного ящика» с активацией всех предустановленных правил корреляции без надлежащего контроля и управления приведет к растрате бюджета.

Однако при успешном внедрении вы получите:

Законодательство

В РФ использование SIEM регулируется следующим документом:

“Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.”

Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 25 июля 1997 г.

Исследовательская и консалтинговая компания, специализирующаяся на рынках информационных технологий Gartner определяет технологию Security Information and Event Management (SIEM) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

Попробую рассказать простым языком. Для технического обеспечения информационной безопасности есть два принципиально разных подхода:

Превентивный способ защиты информации, простым языком, направлен на недопущение нарушения состояния информационной безопасности активных объектов, например, блокирование запуска вредоносного файла антивирусом или запрет на входящее несанкционированное подключение межсетевым экраном. Таким образом, угрозы информационной безопасности пресекаются в зародыше — всё направлено на сохранение информации с помощью превентивных средств.

Суть детективного подхода заключается в том, чтобы собрать как можно больше информации о неком событии или действии, при условии, что мы точно не знаем, являются ли эти события или действия легитимными или нет.

Сотрудник отправляет коллеге по электронной почте зашифрованный файл, а антивирусная система не может проверить его — он не открывается без ввода пароля.

И тут возникает логические вопросы: Что делать в таком случае? Блокировать отправку? А вдруг это важное и срочное сообщение, а файл — годовой финансовый отчет, запароленный для большей надежности.

А если это на самом деле вирус, который сам себя распространяет по сети компании, избегая обнаружения таким вот образом?

Таким образом задача детектирующих средств — собрать о данном событии как можно больше информации и отправить специалисту по информационной безопасности для того, чтобы он принял решение. Возможно, потребуется телефонный звонок отправителю сообщения для получения дополнительной информации или согласование такой отправки у руководителя. Вот собственно один из множества примеров логики SIEM

КАК ЖЕ ВЫГЛЯДИТ РАБОТА СИСТЕМЫ SIEM НА ПРАКТИКЕ?

Чтобы ответить на этот вопрос, представим себе компанию среднего размера, т.е. с числом сотрудников около 1000, каждый из которых работает за ПК, а важная информация и бизнес-системы хранятся и работают на серверах. В такой компании общее число типов технических систем защиты, как превентивных, так и детектирующих, легко может перевалить за десяток. Давайте перечислим распространенные типы средств защиты информации:

1. Антивирусы, предотвращают выполнение вредоносного кода и деятельность вредоносного программного обеспечения на конечных точках (рабочих станциях и серверах), в локальном и веб-трафике, в электронной почте.

2.Средства антиэксплойт защиты, позволяют обнаруживать и предотвращать вредоносное воздействие эксплойтов, т.е. программ или набора команд, использующих уязвимости установленного прикладного или системного программного обеспечения.

3. Системы контроля и управления учетными записями, осуществляют централизованное управление учетными записями пользователей и администраторов ИТ-систем.

4. Средства предотвращения утечек данных, предназначены для защиты от несанкционированной передачи ценной информации в нарушение установленных в компании правил — например, копирование рабочей информации на флешку или отправка на личную почту.

5. Межсетевые экраны, контролируют входящий и исходящий сетевой трафик и в локальной сети, и в интернет. Цель контроля — разрешать нужный трафик легитимным приложениям и запрещать потенциально опасным.

6. Системы обнаружения и/или предотвращения сетевых вторжений, предназначены для анализа сетевого трафика и поиска в нем признаков того, что устройство пытаются атаковать через сеть с применением эксплойтов. Как следует из названия, системы обнаружения вторжений только оповещают о возможной атаке, а системы предотвращения вторжений автоматически блокируют подозрительный трафик.

7. Средства изолированного выполнения программ (Песочницы), позволяют запускать подозрительный файл в изолированной виртуальной среде, которая специально предназначена для поиска аномалий или потенциально вредоносного поведения исследуемого файла.

8.Сканеры уязвимостей, предназначены для проведения анализа уязвимостей различных ИТ-систем путем получения данных об используемых версиях ПО и сравнением данной информации с каталогами известных уязвимостей, применимых к данным версиям.

9.Системы ресурсов-приманок для злоумышленников (англ. honeypots и honeynets) представляют собой заранее созданные «муляжи» информационных систем, похожих на реальные системы компании, но не содержащих никаких ценных данных. Атакующие, попав в такую ловушку, попробуют применить свой инструментарий для проведения атаки, а в этот момент их действия будут тщательно журналироваться и затем изучаться специалистами по защите информации.

10. Средства управления портативными устройствами (англ. MDM – Mobile Device Management) представляют собой программы для контроля и защиты портативных устройств сотрудников организации. Установив такое средство на своё устройство, сотрудник может получить контролируемый и безопасный удаленный доступ к ИТ-ресурсам организации, например, подключив себе на смартфон рабочую почту.

Но, однако же, вернемся к системам SIEM. После того, как мы увидели, какими многообразными бывают системы защиты давайте подумаем, как можно получить данные со всех таких систем, обработать их и сделать пригодными для того, чтобы они помогли специалисту по Информ. Безопасности расследовать инцидент информационной безопасности.

Первая задача SIEM — получить данные от источника. Это может быть как «активный» источник, который сам умеет передавать данные в SIEM и ему достаточно указать сетевой адрес приемника, так и «пассивный», к которому SIEM-система должна обратиться сама. Получив от источника данные, SIEM-система преобразует их в единообразный, пригодный для дальнейшего использования формат — это называется нормализацией.

Далее SIEM-система выполняет таксономию, классифицирует уже нормализованные сообщения в зависимости от их содержания: какое событие говорит об успешной сетевой коммуникации, какое — о входе пользователя на ПК, а какое — о срабатывании антивируса. Таким образом, мы получаем уже не просто набор записей, а последовательность событий с определенным смыслом и временем наступления. Значит, что мы уже можем понять, в какой последовательности шли события и какая может быть связь между ними.

Далее включается основной механизм SIEM-систем: корреляция. Корреляция в SIEM — это соотнесение между собой событий, удовлетворяющих тем или иным условиям (правилам корреляции). Пример правила корреляции: если на двух и более ПК в течение 5-ти минут сработал антивирус, то это может свидетельствовать о вирусной атаке на компанию. Более сложное правило: если в течение 24 часов были зафиксированы чьи-то попытки удаленно зайти на сервер, которые в конце концов увенчались успехом, а затем с этого сервера началось копирование данных на внешний файлообменник, то это может свидетельствовать о том, что злоумышленники подобрали пароль к учетной записи, зашли внутрь сервера и крадут важные данные. По итогам срабатывания правил корреляции в SIEM-системе формируется инцидент информационной безопасности. При этом специалист по ИБ при работе с SIEM должен иметь возможность быстрого поиска по хранящимся в SIEM-системе предыдущим инцидентам и событиям на случай, если ему потребуется узнать какие-либо дополнительные технические подробности для расследования атаки.

Таким образом, основные задачи SIEM-систем таковы:

-Получение журналов с разнообразных средств защиты

-Нормализация полученных данных

-Таксономия нормализованных данных

-Корреляция классифицированных событий

-Создание инцидента, предоставление инструментов для проведения расследования

-Хранение информации о событиях и инцидентах в течение длительного времени

-Быстрый поиск по хранящимся в SIEM данным

Подводя итог, можно сказать, что системы SIEM необходимы компаниям для работы с большим потоком разнородных данных от различных источников в целях выявления потенциальных инцидентов информационной безопасности и своевременного реагирования на них. Польза от внедрения и применения SIEM-системы заключается в том, что она значительно ускоряет процесс обработки инцидентов ИБ и получения требуемой информации о событиях ИБ: аналитику не нужно подключаться к каждому средству защиты информации, он видит все данные в едином, консолидированном виде в одном удобном интерфейсе.